TSUBAMEレポート Overflow(2021年7~9月)

はじめに

このブログ「TSUBAMEレポート Overflow」では、四半期ごとに公表している「インターネット定点観測レポート」の公開にあわせて、レポートには記述していない海外に設置しているセンサーの観測動向の比較や、その他の活動などをまとめて取り上げていきます。今回は、TSUBAME(インターネット定点観測システム)における2021年7~9月の観測結果についてご紹介します。日本国内のTSUBAMEにおける観測状況と代表的なポート番号宛に届いたパケットの状況について週次でグラフを公開していますので、そちらもぜひご覧ください。

ロシアからのスキャンパケットの増加

ロシアからは、通常の公開サーバーで使用しないポート番号を含むさまざまなポートへのアクセスがありました。宛先ポート番号に特徴的なものはなく、広範囲のセンサーで観測しています。 送信元のポートだけでなく、送信元IPアドレスも複数に及びます。TSUBAMEでは、このスキャンに関連するとみられる60ほどの送信元IPアドレスを追いかけていますが、そのほとんどが次のIPアドレス帯に含まれています。

- 45.146.164/24

- 45.155.205/24

このIPアドレス帯の特徴として公開情報等を検索すると過去にさまざまなポートスキャンや脆弱性に関するスキャンが報告されているようです[1][2] 。これらとの関係性は不明ですが、こうしたスキャンも注意しておく必要があります。なお、スキャンにはさまざまな目的や背景がありますので、一概にすべてを不正なものと捉えるべきではありません。国内でも調査目的や注意喚起を目的としたスキャンが実施されています。インターネットを利用する上では、さまざまなスキャンの存在も意識したいところです。

Redis(6379/TCP)を悪用するパケット

レポートで取り上げた6379/TCP宛のパケットの分析では、TSUBAMEだけでなく実証試験中のハニーポットを併用して分析しました。このパケットは特に新しい発見ということではなく、すでにパロアルトネットワークスなどからの報告[3][4]と同じ特徴を持ったものです。JPCERT/CCの観測でも、ハニーポット宛に通信を行った送信元IPアドレスやパケットの特徴が一致するものがあり、いくつかのパターンが存在することを認識しています。ただし、いずれのケースでも悪用に至る仕組みは類似しています。その仕組みは、Redisを経由してcronタスクを登録する等の手法を用い、攻撃者の用意したダウンロードサイトからスクリプトをダウンロードして実行をさせていくものです。 TSUBAMEで観測したスキャンの観測数の推移(JPCERT/CC インターネット定点観測レポート[2021年7月1日~2021年9月30日]図3参照)を考えると、Redisを特に注意せず設定し放置した場合には一日置くことなく、設置から間もない時間でこのような攻撃パケットに晒されると考えられます。そのため、Redisをインストールして利用する場合は、特に初期設定での注意は不可欠です。利用開始前に、Redisへのアクセス制限などの適切な設定とテストを行うことを推奨します。すでにRedisを使っている管理者の方は認識していないcronタスクや不正なファイル、プロセスが実行されていないかについて今一度ご確認ください。

国内外の観測動向の比較

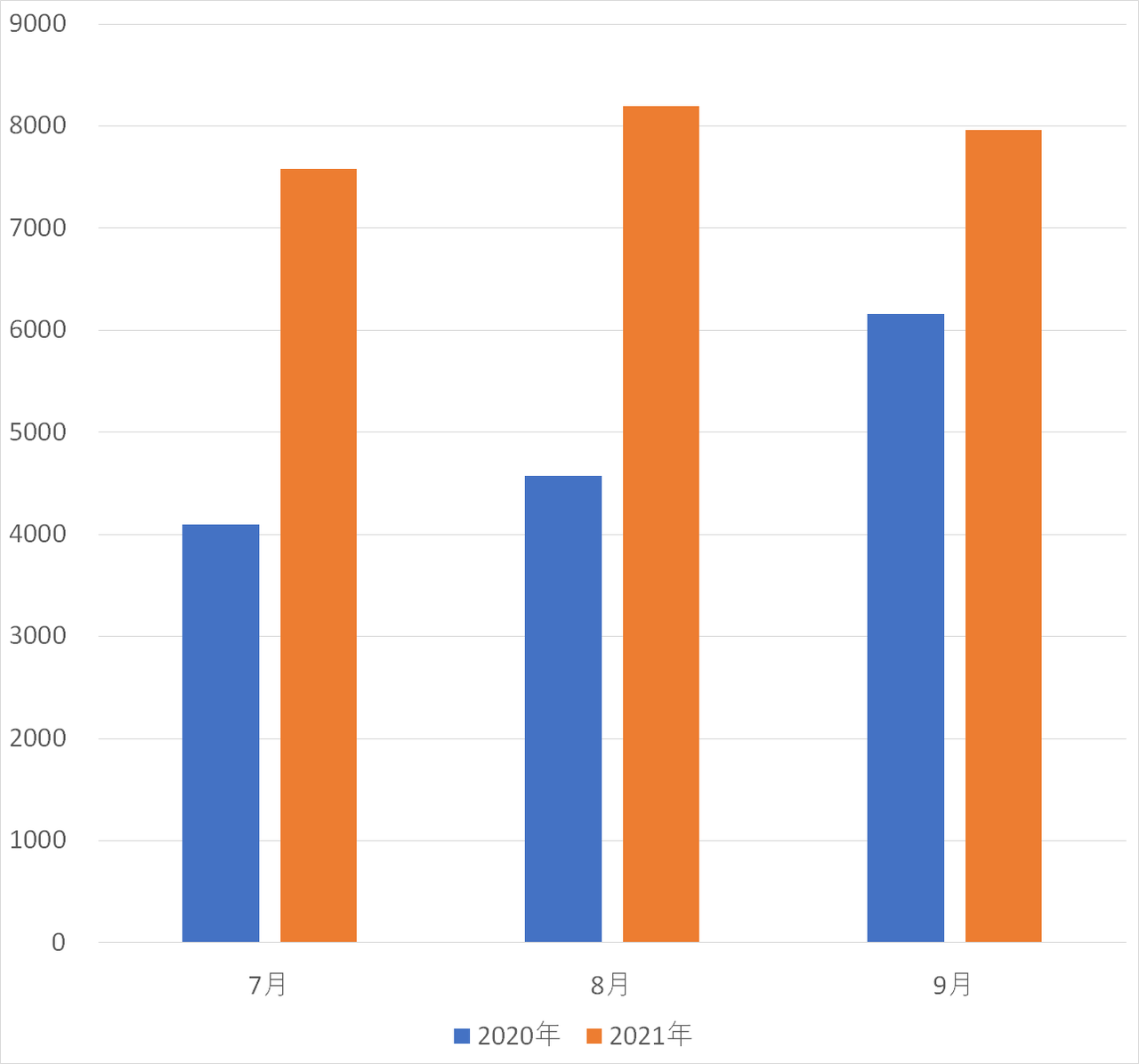

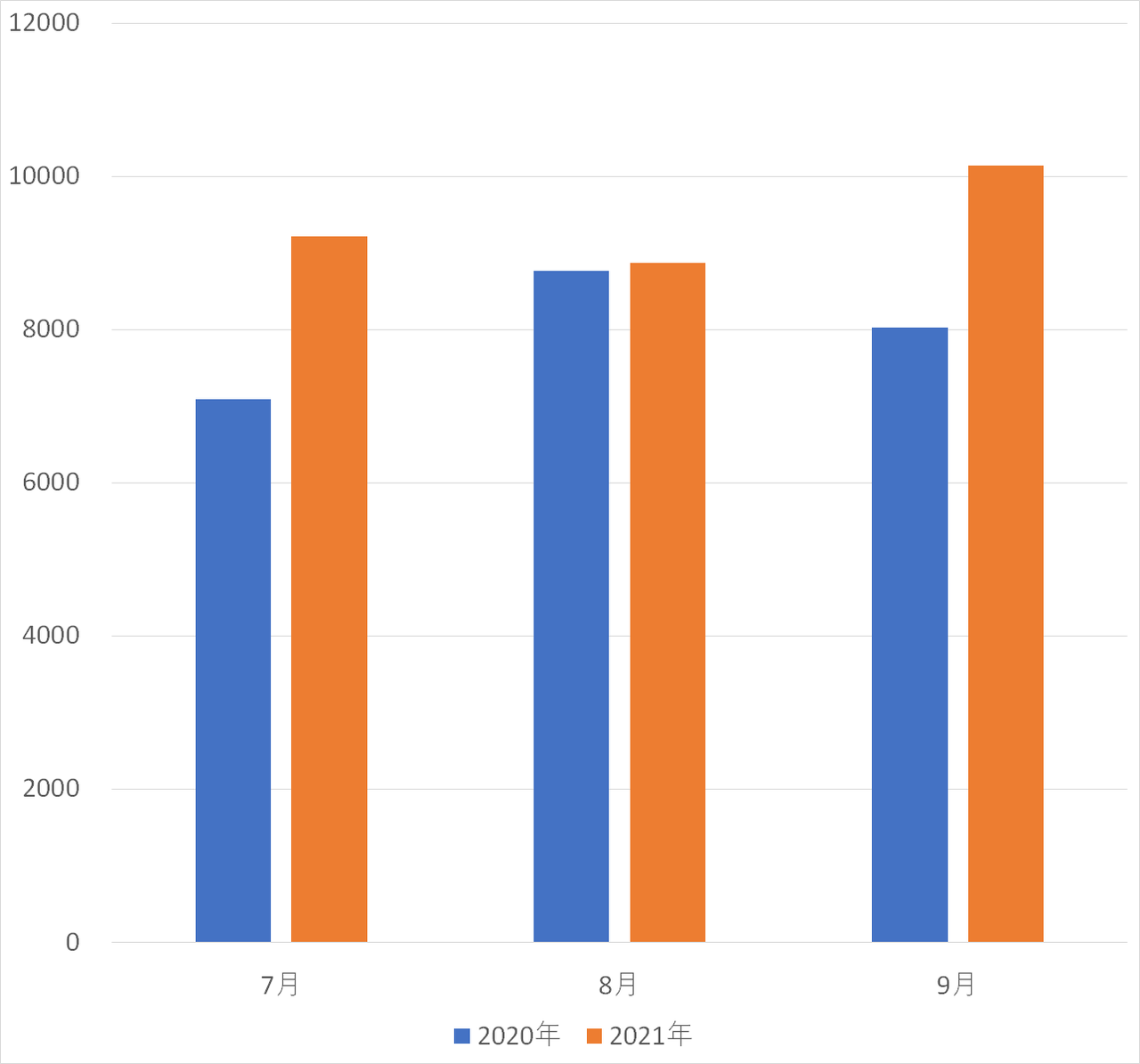

図1、2は国内外のセンサー1台が1日あたりに受信したパケット数の平均を月ごとに比較したものです。国内のセンサーよりも海外のセンサーの方が多くのパケットが観測されました。国内、海外のセンサーでともにどの月も1年前の同月より多くのパケットが観測されています。

|

|

| 図1:国内センサーの平均パケット数 | 図2:海外センサーの平均パケット数 |

センサーごとの観測動向の比較

各センサーにはそれぞれグローバルIPアドレスが1つ割り当てられています。各センサーで観測状況に違いがあるかを見るために、表1に国内外のセンサーごとに届いたパケットTOP10をまとめました。TOP5に入らないポート番号としてDockerが使用する2375/TCP、2376/TCP宛のパケットが広範囲のセンサーで観測されています。そのほか、海外のセンサーではSIPが使用する5060/UDPに対するパケットが観測されており、国内外では傾向が異なる結果となりました。

表1:国内外センサーごとのパケットTOP10の比較

| 1番目 | 2番目 | 3番目 | 4番目 | 5番目 | 6番目 | 7番目 | 8番目 | 9番目 | 10番目 | |

| 国内センサー1 | 23/TCP | 6379/TCP | 22/TCP | 445/Tcp | 80/TCP | ICMP | 123/UDP | 443/TCP | 2375/TCP | 2376/TCP |

| 国内センサー2 | 23/TCP | 6379/TCP | 22/TCP | 445/TCP | 80/TCP | 443/TCP | 2375/TCP | 1433/TCP | 81/TCP | 2376/TCP |

| 国内センサー3 | 6379/TCP | 23/TCP | 22/TCP | 80/TCP | 445/TCP | 443/TCP | 2375/TCP | 5060/UDP | 81/TCP | 1433/TCP |

| 海外センサー1 | 6379/TCP | 80/TCP | 443/TCP | ICMP | 2375/TCP | 2376/TCP | 81/TCP | 8080/TCP | 5555/TCP | 5060/UDP |

| 海外センサー2 | 6379/TCP | 23/TCP | 22/TCP | 80/TCP | 443/TCP | 81/TCP | 1433/TCP | 2375/TCP | 3389/TCP | 8080/TCP |

| 海外センサー3 | 23/TCP | 445/TCP | 6379/TCP | 22/TCP | 80/TCP | 1433/TCP | 443/TCP | 139/TCP | 5060/UDP | 5555/TCP |

おわりに

いかがでしたか。定点観測は、ノードの維持やログの継続的な分析など、個人では継続していくことが難しい活動の一つです。JPCERT/CCもTSUBAMEだけに集中するのではなく、国内外に類似の取り組みをするさまざまなメンバーとの情報交換から、インターネット上でのインシデントを早期に摘んで解決を促す取り組みをしています。また、TSUBAME等で観測した脆弱な機器からの探索活動については、該当する製品開発ベンダーに情報の一部を共有しています。 国内での情報共有の一端は、ブログ「定点観測友の会という名のコミュニティー活動について」で取り上げていますので、こちらもご参照ください。 今期では、特別な号外による注意喚起等の情報発信には至っていませんが、取り上げたRedisの問題はインターネットを使う上で注意が必要です。 今後もレポート公開にあわせて定期的なブログの発行を予定しています。特異な変化などがあった際は号外も出したいと思います。皆さまからのご意見、ご感想も募集しております。掘り下げて欲しい項目や、紹介して欲しい内容などがございましたら、お問い合わせフォームよりお送りください。最後までお読みいただきありがとうございました。

サイバーメトリクスグループ 鹿野 恵祐

参考情報

[1] Twitter

BadPackets (@bad_packets)

https://twitter.com/bad_packets/status/1371159404041564161

[2] Twitter

! 1 IoTa (@1IoTa3)

https://twitter.com/1IoTa3/status/1371370763668758530

[3] パロアルトネットワークス

TeamTNT、WatchDogのTTPを模倣しクリプトジャック攻撃の範囲を拡大

https://unit42.paloaltonetworks.jp/teamtnt-cryptojacking-watchdog-operations/

[4] Trend Micro

Exposed Redis Instances Abused for Remote Code Execution, Cryptocurrency Mining

https://www.trendmicro.com/en_us/research/20/d/exposed-redis-instances-abused-for-remote-code-execution-cryptocurrency-mining.html