マルウエアRedLeavesを検知するVolatility Plugin(2017-05-02)

マルウエアRedLeavesを検知するVolatility Plugin

前回、標的型攻撃に使用されるマルウエアRedLeavesの詳細について解説しました。その後、US-CERTなどから、RedLeavesを使用した攻撃によって、海外のMSP(Management Services Provider)が被害を受けた事例が報告されています[1][2]。US-CERTの報告では、RedLeavesがホストに感染後、自身を削除するためディスク上には存在せず、メモリ上のみに存在する事例が確認されています。

そのような場合、ファイルの存在を持って感染の有無を確認することができないため、メモリダンプを取得して調査するか、プロキシなどのネットワーク機器のログから調査する必要があります。

今回は、RedLeavesをメモリ上から検知するためのツールについて紹介します。

なお、ツールはGitHub上で公開していますので、次のWebページからダウンロードしてご利用ください。

JPCERTCC/aa-tools · GitHub

https://github.com/JPCERTCC/aa-tools/blob/master/redleavesscan.py

ツールの詳細

このツールは、メモリフォレンジックツールであるThe Volatility Framework(以下「Volatility」と略す)のPluginとして作成しています。redleavesscan.pyは、次の機能を持っています。

- redleavesscan: メモリイメージからRedLeavesを検知する

- redleavesconfig: メモリイメージからRedLeavesを検知し、マルウエアの設定情報を抽出する

実行する際は、redleavesscan.pyをVolatility内の”contrib/plugins/malware”フォルダに保存し、以下のように実行します。

$python vol.py [redleavesscan|redleavesconfig] –f <memory.image> ––profile=<profile>

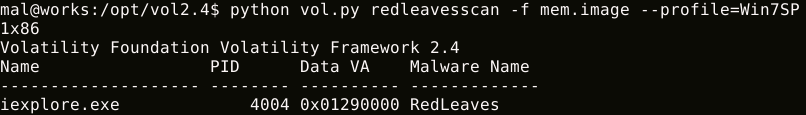

図1はredleavesscanの実行結果の例です。マルウエアのインジェクト先プロセス名(Name)やプロセスID(PID)、マルウエア検知名(Malware Name)が表示されています。

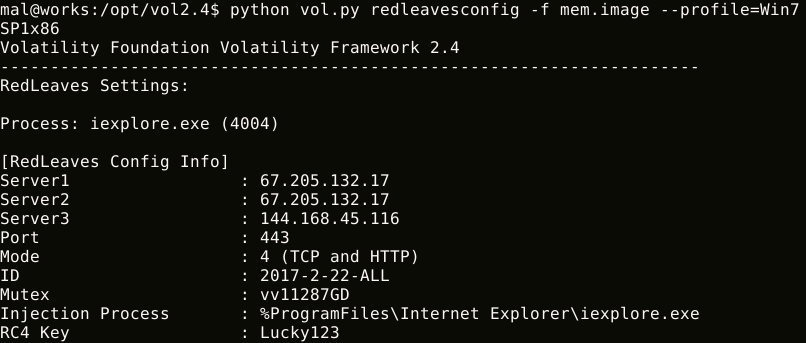

図2はredleavesconfigの実行結果の例です。RedLeavesの設定情報の詳細については、2017年4月3日の分析センターだより「 オープンソースのRATを改良したマルウエアRedLeaves 」をご覧ください。

おわりに

RedLeavesを使用する攻撃者は、PlugXも使用することを確認しています。PlugXをメモリ上から検知する場合は、Airbus社からVolatility pluginが公開[3]されていますのでそちらをご利用ください。

分析センター 朝長 秀誠

参考情報

[1]US-CERT: Intrusions Affecting Multiple Victims Across Multiple Sectors

https://www.us-cert.gov/sites/default/files/publications/IR-ALERT-MED-17-093-01C-Intrusions_Affecting_Multiple_Victims_Across_Multiple_Sectors.pdf

[2]PwC: Operation Cloud Hopper

https://www.pwc.co.uk/issues/cyber-security-data-privacy/insights/operation-cloud-hopper.html

[3]Volatility plugin for PlugX

https://bitbucket.org/cybertools/volatility_plugins/wiki/Home