Avalancheボットネット解体により明らかになった国内マルウエア感染端末の現状(2017-06-12)

インターネットバンキングに係わる不正送金事犯の実行者を検挙するとともに、その実行者が使用していた攻撃インフラ(Avalancheボットネット)を解体する国際的な取組(オペレーションアバランチ)が2016年11月から行われており、その取組にJPCERT/CCも協力しています[1]。

今回は本取組におけるJPCERT/CCの活動とAvalancheボットネットに関わる国内マルウエア感染端末の現状について紹介します。

オペレーションアバランチにおけるJPCERT/CCの活動

オペレーションアバランチでは、オペレーションに協力する組織がAvalancheボットネットに関わるドメインを取得して、そのドメイン情報をもとにマルウエア感染端末からの通信を観測しています。JPCERT/CCでは、観測された通信のうち、日本国内に関する情報をドイツのCERT-Bundより継続的に受けており、関係機関へ感染端末情報を提供するとともに、特定できる被害組織に対して端末の調査・対応措置を依頼しています。

国内感染端末から観測できるAvalancheボットネットの特徴

図1は、2016年12月5日~2017年5月31日の期間に通信が観測された、Avalancheボットネットに関する国内マルウエア感染端末数の日別推移です。なお、データの提供を受けなかった日などの極端な変化を示す値は、ノイズとしてグラフから除外しています。

JPCERT/CCが情報を受けとった当初(2016年12月頃)は、平均して一日に約1万7000台の感染端末から通信が観測されていましたが、関連組織の皆様のご協力もあって対策が進み、2017年5月31日現在では約1万1000台/日まで減少しました。

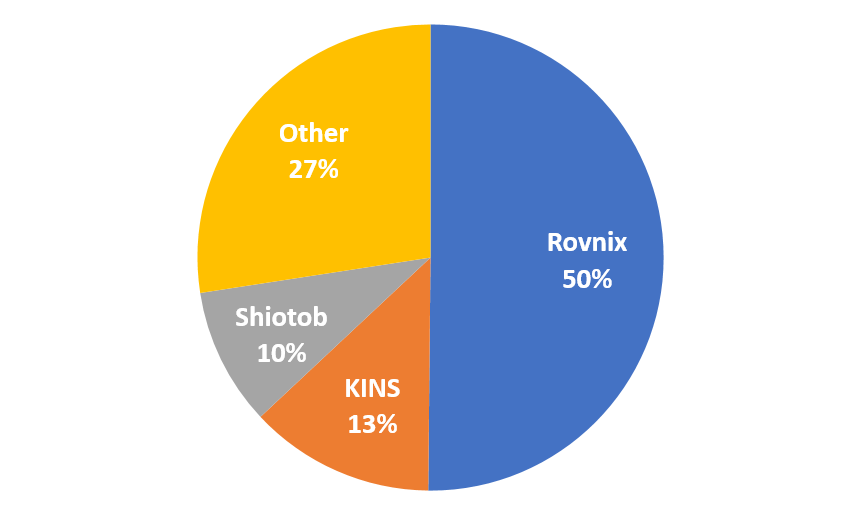

また、Avalancheボットネットでは、複数種類のマルウエアが使われていたことが確認されています。JPCERT/CCが情報を受けとった当初(2016年12月5 日~2017年1月4日)における国内の感染端末情報から算出したマルウエア比率は図2のとおりです。

上位を占めているRovnix、KINS、Shiotob(別名:URLZone、Bebloh)は、インターネットバンキングなどの認証情報を窃取するマルウエアとして知られています。RovnixとShiotobについては、昨年、日本語スパムメールの添付ファイルで確認しています。

対策と再発防止

現在はオペレーションアバランチによって、これらのマルウエアの活動は無害化されていますが、感染端末で利用していたインターネットバンキングなどのサービスの認証情報を既に窃取されている可能性があります。そのため、これらのマルウエアに感染した端末の管理者には、JPCERT/CCを含むオペレーションアバランチに協力しているさまざまな組織から連絡を行っています。連絡を受けられた方には、次に挙げる対策を推奨しています。

- 最新の定義ファイルが適用されたウイルス対策ソフトによるスキャンを実施する

- マルウエアが検知された場合は、マルウエアを駆除するとともに、当該端末で利用していたサービス(インターネットバンキングやSNSなど)のパスワードを変更する

攻撃者の多くは端末で使用しているソフトウエアの脆弱性や、メールの添付ファイル・URLなどを使用し、マルウエアを送り込みます。今後、このようなマルウエアに感染しないために、基本的ではありますが次の対策が行われているか、今一度ご確認ください。

- 定期的にOSやアプリケーションソフトウエアを最新版に更新する

- 最新の定義ファイルが適用されたウイルス対策ソフトを使用し、完全スキャンを定期的に実施する

おわりに

オペレーションアバランチによって多くのマルウエアが無害化され、Avalancheボットネットを構成する国内の感染端末数も減少傾向にあります。しかし、近頃ではUrsnif(またはDreamBot)など、別の種類のバンキングマルウエアが日本語のスパムメールで拡散されており、この種の脅威に対して引き続き注意が必要です。

また、最後になりますが、JPCERT/CCの活動にご協力いただきました皆様には、この場を借りてお礼申し上げます。

インシデントレスポンスグループ 田中 信太郎

参考情報

[1]JPCERT/CC

インターネットバンキングに係わる不正送金の国際的な被害防止対策に協力

https://www.jpcert.or.jp/press/2017/20170323-avalanche.html