暗号資産交換業者を標的とするParallax RAT感染を狙った活動

JPCERT/CCでは、2023年2月ごろに、暗号資産交換業者に対してマルウェアParallax RATを感染させようとする攻撃を確認しました。この攻撃は、スパムメールを暗号資産交換業者の社員に対して送信し、マルウェアに感染させようとするものでした。

今回は、この攻撃の詳細を解説します。

Parallax RAT感染までの流れ

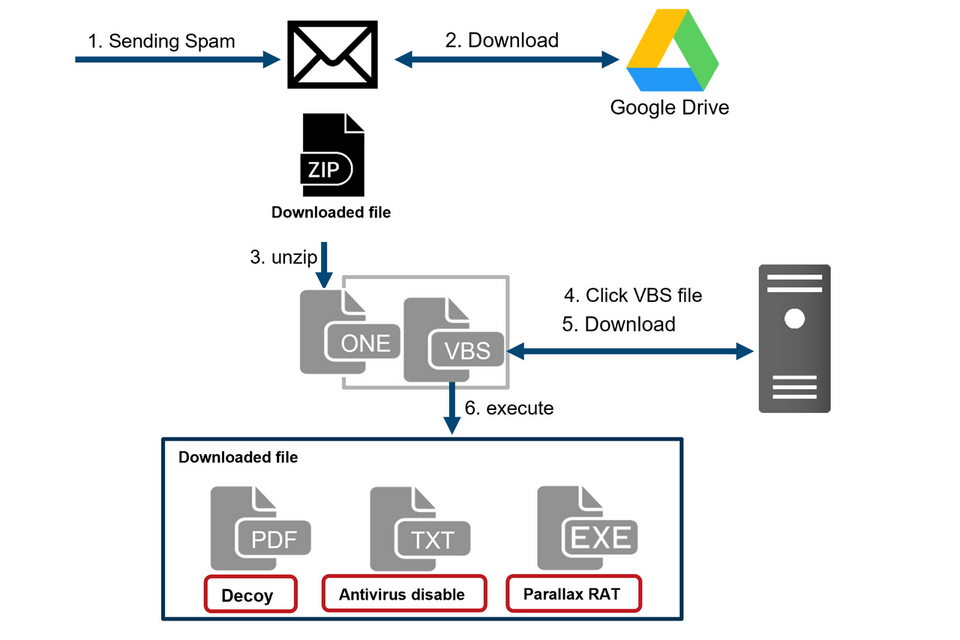

図1は、今回の攻撃の流れを示したものです。今回確認された攻撃では、スパムメールが起点となり、メールに記載されているGoogle Driveのリンクからファイルをダウンロードさせます。Google Driveにアクセスすると OneNoteファイルが含まれたZIPファイルがダウンロードされます。OneNoteファイルを開くと、OneNoteファイル内のVBSファイルをクリックを促すドキュメントが表示されます。VBSファイルを実行すると、Parallax RATを含む複数のファイルをダウンロードし、実行します。

図1: Parallax RAT感染までの流れ

以下では、今回の攻撃の特徴的な部分について紹介します。

- OneNoteファイルの内部

- Parallax RATの分析

- 本攻撃に関連する可能性のあるその他の検体

OneNoteファイルの内部

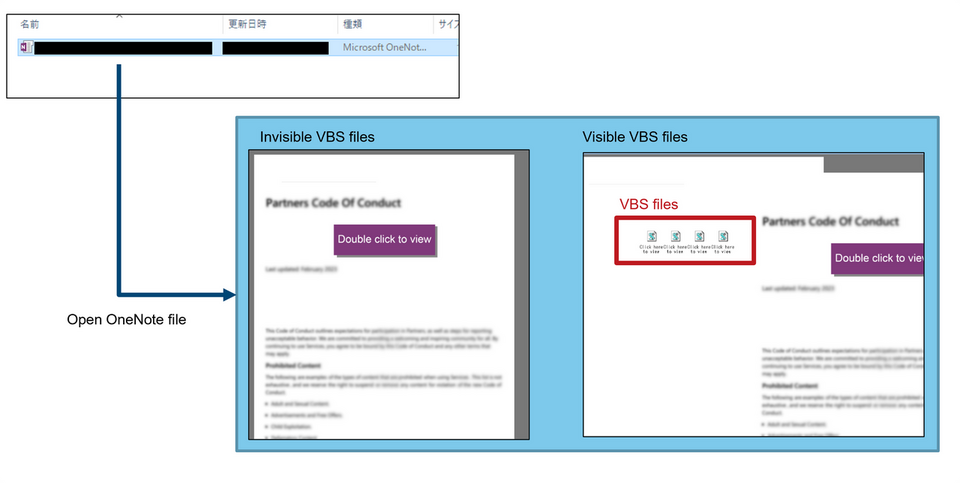

今回確認されたOneNoteファイルには、OneNoteファイル内にVBSファイルが埋め込まれていて、図2のように埋め込まれたVBSファイルは、クリックを促す画像に隠されていました。(図2)

図2: OneNoteファイルの内容

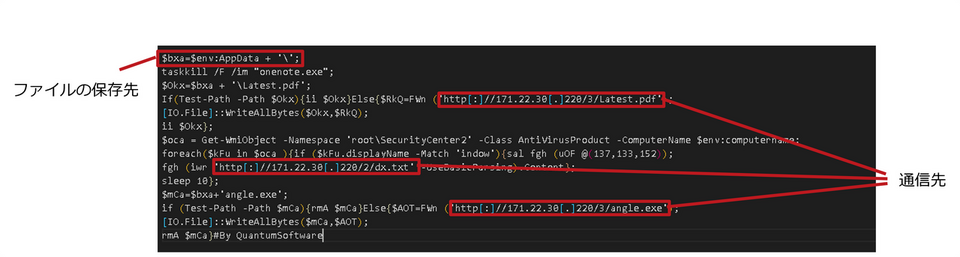

埋め込まれたVBSファイルは、難読化されており、複数回デコード処理を行うことで、最終的に実行される図3のPowerShellスクリプトを取り出すことができます。

図3: 最終的に実行されるPowerShellスクリプト(一部抜粋)

以下は、PowerShellスクリプトがダウンロードするファイルです。

- Latest.pdf

- デコイ用PDFファイル

- dx.txt

- WindowsDefenderの除外設定、UACの停止

- angle.exe

- ParallaxRAT

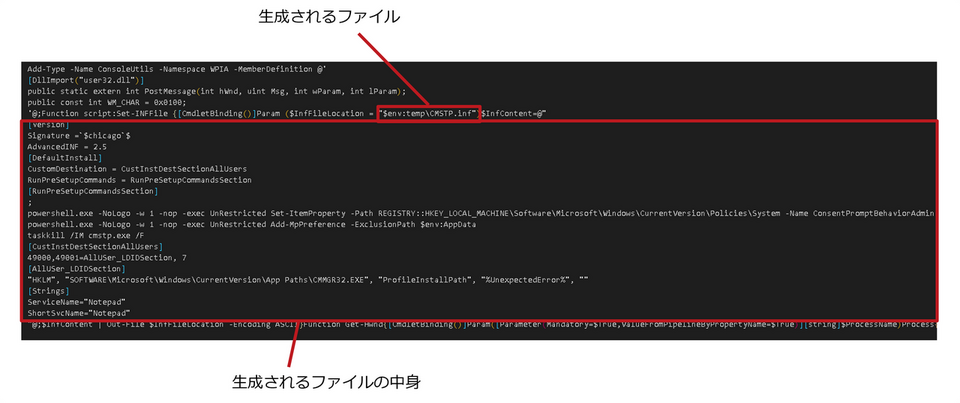

dx.txtには、図4のようなPowerShellスクリプトが記載されており、UACの停止や自身の保存されたフォルダーをWindowsDefenderの検査対象外とする設定を行います。

図4: dx.txtの内容

Parallax RATの分析

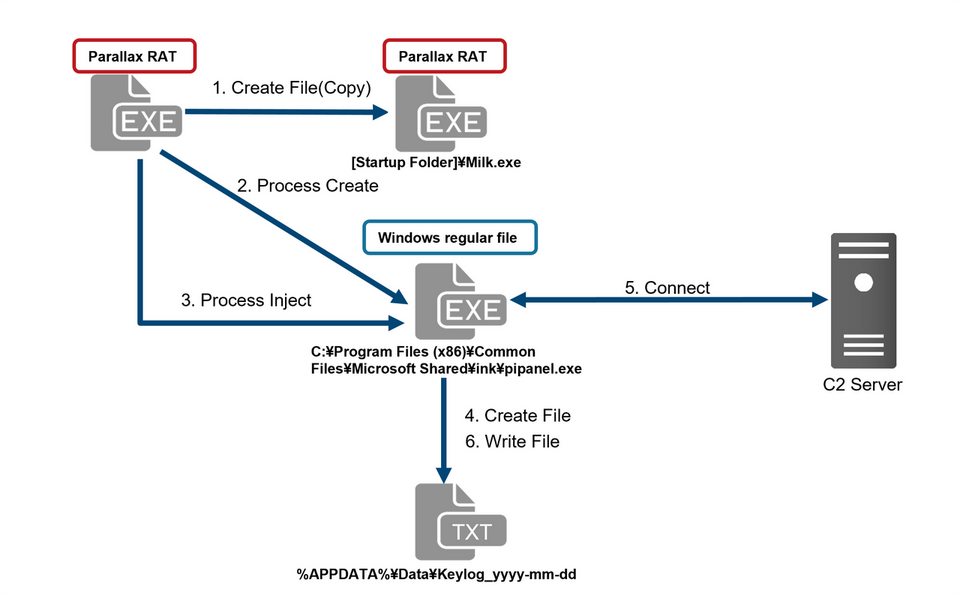

Parallax RATは、図5の流れで動作します。

図5: ParallaxRATの挙動

1. 端末の起動時に自動実行を行うため、同じファイルを以下へ生成

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\Milk.exe

2. 以下のWindows正規プロセスを実行

C:\Program Files (x86)\Common Files\Microsoft Shared\ink\pipanel.exe

3. 上記プロセスへの悪意のあるコードのインジェクト

4. キーログファイルを以下のファイルに保存

%APPDATA%\Data\Keylog_yyyy-mm-dd

5. 以下のC2と通信

144.202.9.245:80

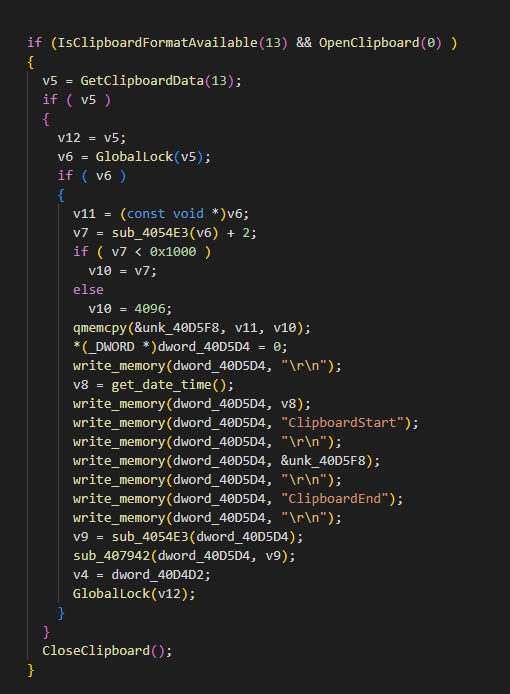

以下は、キーログ機能やクリップボードの情報を窃取する機能のコードの一部です。

図6: クリップボード情報を窃取する機能

本攻撃に関連する可能性のあるその他の検体

今回の攻撃に使用されたサーバー上には、Parallax RAT以外にも以下のようなマルウェアおよびツールが確認できました。これらのツールやマルウェアも本攻撃に使用されていた可能性があります。詳しくは、Appendix Bをご覧ください。

- NetSupport Manager

- GuLoader

- IRCボット

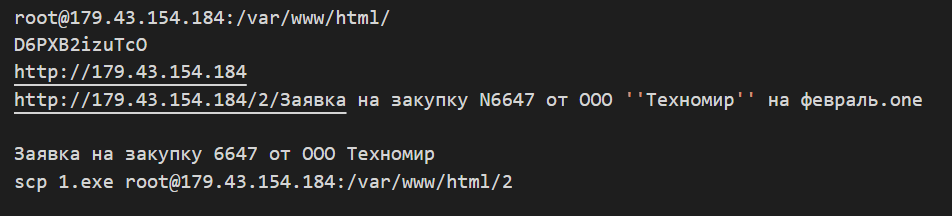

また、今回紹介したOneNoteファイル以外にも別の攻撃で使用されたと考えられるOneNoteファイルが確認されており、そのファイル内には攻撃者がサーバーへファイルアップロード時に使用していたと考えられるコマンドやパスワードが確認されています。

図7: OneNoteファイルに含まれていたコマンド

おわりに

近年では、マルウェアに感染させるため、OneNoteファイルを用いた手法が確認されています。また、今回確認されたParallaxRATは、Windowsの正規ファイルのプロセスで悪意のある動作を行わせることで、セキュリティ製品等からの検知を困難にする目的も考えれらます。今回紹介した攻撃で使用されたマルウェアおよび通信先は、Appendixにて確認することができます。

インシデントレスポンスグループ 寺本 健悟

Appendix A: 通信先

Parallax RAT に関連する検体

- http://171.22.30.220/3/Latest.pdf

- http://171.22.30.220/2/dx.txt

- http://171.22.30.220/3/angle.exe

- 144.202.9.245:80

本攻撃に関連する可能性のあるその他の検体

- http://171.22.30.220/1/NtG.hta

- http://171.22.30.220/1/NetGearRuntime.exe

- http://171.22.30.220/7/Com.exe

- http://171.22.30.220/4/irs_notice.vbs

- Dcejartints16.com:4421

- Dcejartints17.com:4421

- https://drive.google.com/uc?export=download&id=1eloFak0vOXvFW9xZ-izVVe8nMc3o2DqI

- https://drive.google.com/uc?export=download&id=1L59KffPvHITYF7rhR_HJapcrL0OYsO98

- http://179.43.154.184/1/report_details.exe

- http://179.43.154.184/1/report_details.jpg

Appendix B: マルウェアのハッシュ値

Parallax RAT に関連する検体

- c4ab129da3f8d2d101456bdac19d0b9e8a015a87a4117cb88a606b64b36c0e9a

- e5f5c900477a46f5db36ce3bfb67481386fb8576bf9da501a3f380bb6bda5f8f

- 09d04064dc3f4e816ac8004a95c617b9ab481bf4118a6a6e7de177565ffbd843

- c3a3c6015ffc1bc98b5a21f89e78049900e5796e67e098bead011a20a99e7b0d

本攻撃に関連する可能性のあるその他の検体

- ddf17d2e001e4c3d3a80fbf7791ad5d2059b31405658c6fb2121f758e5764a1d

- d1e6ad52f08bb9ecefea9c6d13af964d3fba9130d3b70efa3f236d64c2c25ed3

- dc450bf333dd5533e9f3a919a5412529ba0477e6eee69caf23c9c881814a5bb6

- 2ac200765014f0d994a988d830c6732c9dec5f8546e6f3abb981c38e6a9aa1be

- 08a0519dcc85dd524279c7faab604130e6fd508f504719bb1a29f3f0e4d8b34b

- 5afd6903da4938ea58384e01e7ad4d13b64a6c546712dfd159837b9295465283

- f92f57d8574d1ba2e5b8d8380d7d57aa1035d3adbdb318deec15223c335019b1

- 795d1fba51a3f57c0fb1b3fb72e5507b149a9ab98f6a66f6e94c44a1c74b7f69

- 036022c9229ad7514f473332b8df6e1f538b7d670b5da29fd6401a0f7b8df1b7

- c7dfd72455daffe73a0fa03fd2fa486f4632c1fb8e1cde0c6614efe098409964

- 0b28b325b14dd5b34ce6d232e1b1c210e98fb65725f103df2d9796be24a2a125

- 81b85d5cd1ec4a116e04ff56d509f9bbd3cac0dd9fb695346340a6ccd3dde43d