あなたではなく組織の財産を狙うLinkedIn経由のコンタクトにご用心

報道等でご承知のとおり、国内にてLinkedInを初期感染経路とする不正アクセスが確認されています。

警察庁:北朝鮮を背景とするサイバー攻撃グループ TraderTraitor による暗号資産関連事業者を標的としたサイバー攻撃について

https://www.npa.go.jp/bureau/cyber/pdf/020241224_pa.pdf(PDF)

このLinkedInを悪用した攻撃は、主に攻撃グループLazarusが使用するもので、JPCERT/CCでは2019年ごろから国内の組織に対するLinkedInを悪用した攻撃を継続的に確認しています。過去のインシデント事例の教訓として、業務で使用するホスト上でLinkedInを使用する行為は非常に危険であり、特別な理由がない限り、避けるべき行為であると考えます。このような被害を低減するために、業務端末でのSNSの使用を制限(SNSアプリのインストールやアクセスコントロール等)するなどの対策もご検討ください。業務で使用するホスト上でSNSの使用を許可する場合は、ルールを作成し、攻撃者からのコンタクトがあったとしても、被害にあわない対策を検討することをお勧めします。

今回は、これまでJPCERT/CCが紹介してきた攻撃グループLazarusがLinkedInを悪用して攻撃を行った事例を紹介しながら、その危険性をあらためて確認してもらいたいと思います。以下では、国内で確認している攻撃グループLazarusが関連する3つのオペレーションについて解説します。LinkedIn経由でコンタクトしてくる攻撃者は以下のような特徴があります。知らない人物からのコンタクトがあった際、このような特徴が複数当てはまるような場合は、注意が必要です。

- コミュニケーションツールをLinkedInから変更するように要求してくる

- ファイルをダウンロード・実行させようとする

- 送信してきた(ダウンロードさせた)ファイルの実行の有無や環境を執拗に確認してくる

- 標的型攻撃メールの場合は日本語の文章であることが多いのに対し、LinkedIn経由の攻撃では攻撃者は英語を使用することが多い(一部日本語の事例も確認)

- リクルーターを装い高額な報酬を提示してくる

Operation Dream Job

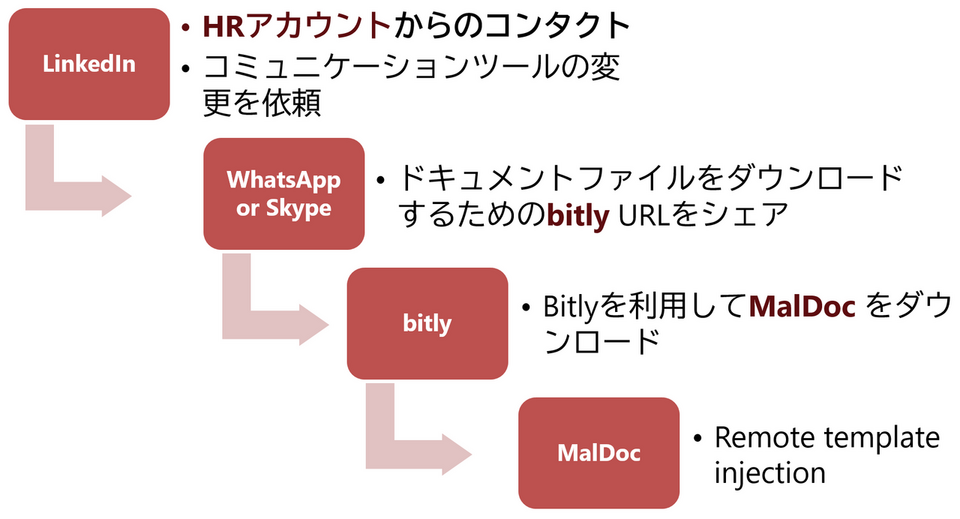

このオペレーションは、各国の防衛産業企業を狙ったもので、国内でも攻撃が確認されています。攻撃者は、正規のLinkedInアカウント(防衛関連企業のHR部門担当者のアカウント)を乗っ取り、ターゲット組織の従業員のLinkedInアカウントに採用関連の話題でコンタクトしてきます。その後、コミュニケーションツールをLinkedInからSkypeやWhatsAppに変更させつつ、最終的に不正なWord文書をダウンロード・実行させてマルウェアに感染させます。図1は、攻撃の流れです。

この例のように攻撃者が使うLinkedInアカウントは、攻撃者自身が作成したものではなく、正規のアカウントを乗っ取っていることもあるため、見た目では不審な点を判断出来ない可能性があります。

本オペレーションについて、詳しくは以下の資料をご覧ください。

https://github.com/JPCERTCC/Lazarus-research/blob/main/slides/CODEBLUE2021_The-Lazarus-Groups-Attack-Operations-Targeting-Japan.pdf(PDF)

Operation Dangerous Password

このオペレーションは、2019年ごろから継続的に行われているもので、仮想通貨交換業者を狙った攻撃です。標的組織の社員に対してLinkedIn経由でコンタクトし、ZIPファイルをダウンロードさせ、中に含まれる不正なファイルを実行させようとします。この攻撃が確認された当初から数年は、ZIPファイル内に含まれる不正なファイル名がPassword.txt.lnkというLNKファイルから変わらず、感染させるマルウェア自体も大きな変化が見られないものでしたが、その後徐々に攻撃手法が変化しており、最近ではmacOSを狙うための攻撃手法が追加されたり、仮想ハードディスクやOneNoteファイルなども攻撃に悪用するようになったりしています。

攻撃キャンペーンDangerousPasswordに関連する攻撃動向

https://blogs.jpcert.or.jp/ja/2023/05/dangerouspassword.html

開発者のWindows、macOS、Linux環境を狙ったDangerousPasswordによる攻撃

https://blogs.jpcert.or.jp/ja/2023/07/dangerouspassword_dev.html

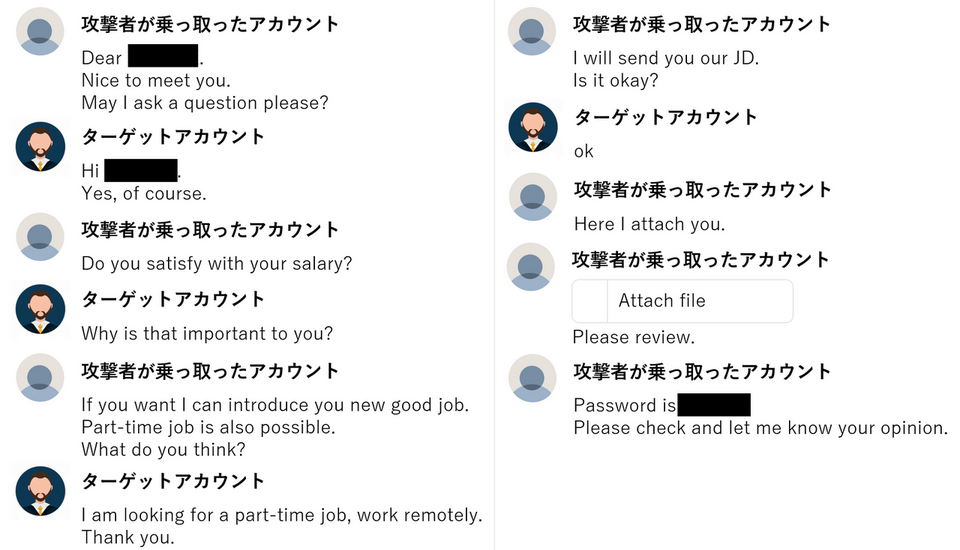

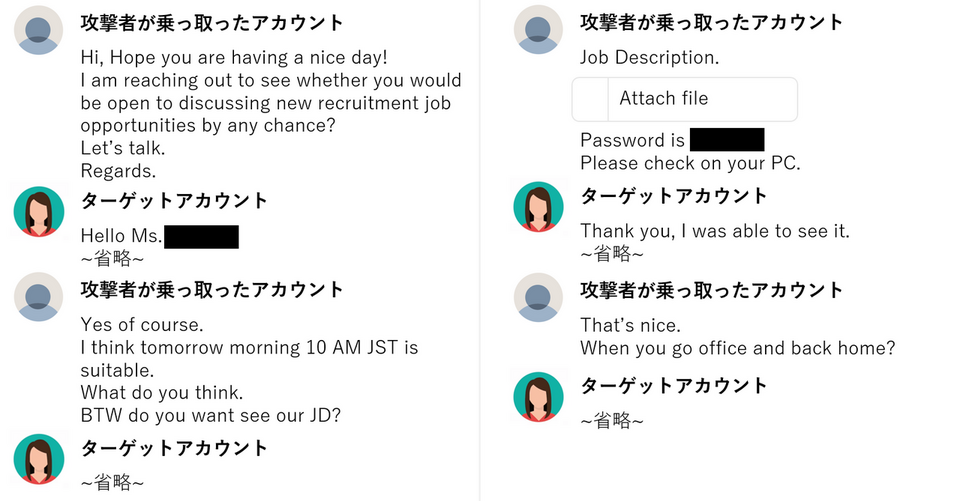

攻撃者は多数のLinkedInアカウントを悪用しており、中には国内の仮想通貨交換業者の従業員のアカウントが乗っ取られて、そこから国内外の金融機関や開発会社などにコンタクトされていた事例もありました。図2および図3は、LinkedIn経由でコンタクトしてきた攻撃者とのやり取りの例です。

本オペレーションについて、詳しくは以下の資料をご覧ください。

https://www.jpcert.or.jp/pr/2020/IR_Report20200414.pdf

https://www.jpcert.or.jp/pr/2022/IR_Report2021Q4.pdf

https://www.jpcert.or.jp/pr/2023/IR_Report2022Q3.pdf

Operation AppleJeus

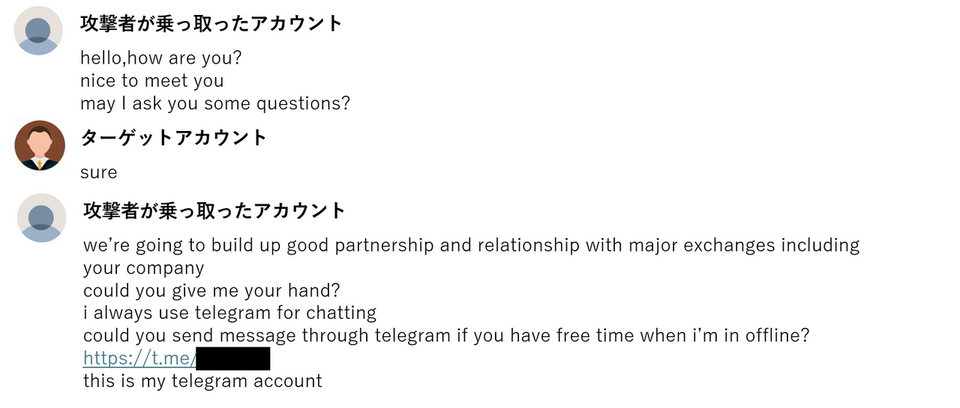

このオペレーションは、仮想通貨ユーザー(組織)をターゲットにした攻撃キャンペーンで、さまざまな国で攻撃が確認されており、C2サーバーの調査の結果、多数の被害者がいることも判明しています。攻撃者は、ターゲットのLinkedInアカウントにコンタクトし、Telegramのリンクを共有してきます。その後、Telegramを経由して不正なMSIファイルをダウンロード・実行させようとします。不正なMSIファイルは、仮想通貨交換ツールを装っていました。

図4は、LinkedIn経由でコンタクトしてきた攻撃者とのやり取りの例です。

本オペレーションについて、以下の資料をご覧ください。

https://www.jpcert.or.jp/pr/2022/IR_Report2021Q3.pdf

おわりに

今回紹介した3つのオペレーション以外にも、最近の攻撃事例として国内のセキュリティベンダーが攻撃グループLazarusに関連するその他のオペレーションについて情報を公開しています[1] [2]。このようなSNSを悪用する攻撃は続いていくと考えられるため注意が必要です。いま一度、業務端末でのSNSの利用方法についてご検討ください。

インシデントレスポンスグループ 朝長 秀誠

参考情報

[1] マクニカ セキュリティ研究センターブログ「北からのジョブオファー: ソフトウェア開発者を狙うContagious Interview」

https://security.macnica.co.jp/blog/2024/10/-contagious-interview.html

[2] NTTセキュリティテクニカルブログ「Contagious Interviewが使用する新たなマルウェアOtterCookieについて」

https://jp.security.ntt/tech_blog/contagious-interview-ottercookie