Internet Explorerの拡張保護モード(2015-08-07)

前回は保護モードによるマルウエア被害の抑止効果を吟味しましたが、保護モードをさらに強化した機能が拡張保護モード(Enhanced Protected Mode)です。Internet Explorer(以降、IEと記載する)10、11で実現されています。本報告では、拡張保護モードによるマルウエア被害の防止効果について述べます。

拡張保護モードの概要

保護モードと異なり、この機能はデフォルトでは無効になっています。有効にするには、[インターネット オプション]→[詳細設定]の「拡張保護モードを有効にする」をチェックし、IEを再起動します。

なお、この機能を利用するためにはOSが次のいずれかであることが必要です。

- Windows 10(32bit/64bit)

- Windows 8.1(32bit/64bit)

- Windows 8 (32bit/64bit)

- Windows 7 (64bit)※ 32bitは対象外

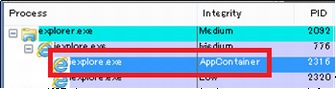

拡張保護モードを有効にすると、IEは次のモードで動作するようになります。

- 64bitモード (64bitモードのWindowsの場合のみ)

- AppContainerと呼ばれるサンドボックス環境で動作 (Windows 8と8.1の場合のみ)

64bit版Windows上でも、拡張保護モードが無効の場合にはIEは32bitモードで動作します。64bit版Windows上では、拡張保護モードを有効にし、さらにWindows8以降のIE11の場合にはインターネットオプションの「拡張保護モードで64ビット プロセッサを有効にする」にチェックをすることで、IEが64bitモードで動作するようになります。なお、Windows 8などのWindowsストアアプリから起動したIEは64bitモードで動作します。また、Windows 10で新たに導入されたブラウザ「Edge」は、デフォルトでも64bitモードで動作します。

AppContainer はWindows 8から導入されたサンドボックス環境を実現するモードで、整合性レベルよりも厳しくプロセスの動作を制限します。広く知られているところでは、Windows Storeアプリケーションで動作するアプリケーションが、AppContainerの環境で動作していますが、拡張保護モードを指定したIEもAppContainerの環境で動作します。

拡張保護モードによる防御効果の検証

拡張保護モードにより、IEを介して感染させられるマルウエアの被害を、どの程度被害を抑えることが可能なのか、IEの脆弱性CVE-2014-6332を悪用し、PowerShellを起動して不正なコードを実行しようとする攻撃コードを用いて調べみました。この検証にはWindows 8.1上のIE11を使いました。

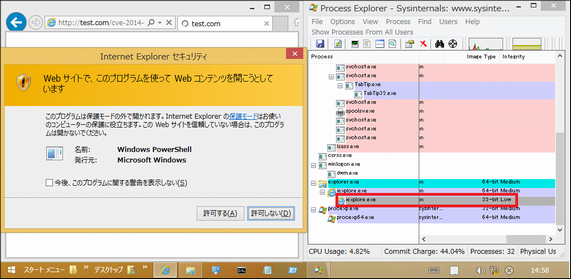

図3のように、拡張保護モードが無効な32bitで動作しているIEでは攻撃が成功し、PowerShellが起動していることが分かります。

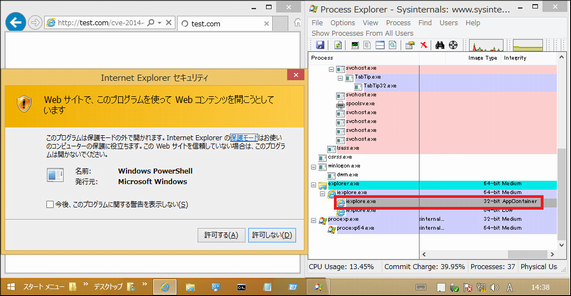

さらに、図4は拡張保護モードが有効な32bitで動作しているIEでの検証です。この状態でも攻撃が成功し、PowerShellが起動していることが分かります。

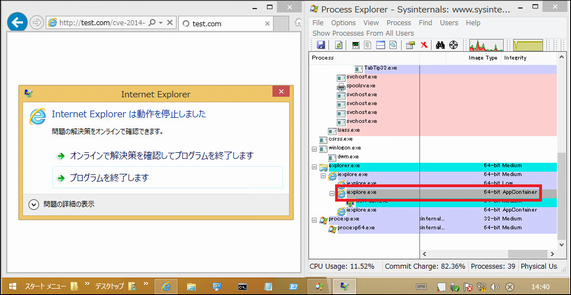

一方、拡張保護モードが有効な64bitで動作しているIEでは、以下の図のように、PowerShellの実行まで到達できずに、IEが異常終了していることが分かります。

拡張保護モードが有効な64bitモードで実行されたIEが異常終了したのは、IEのプロセス内で実行された攻撃コードが32bit環境を対象に作成されていたためです。JPCERT/CCで確認しているIEの脆弱性を悪用する攻撃コードは、すべて32bit OS用に作成されています。そのため、IEが64bitモードで動作していれば、これらの攻撃コードは攻撃者が意図した動作をすることができません。なお、Windows 7ではAppContainerがサポートされていないため、拡張保護モードを有効にしても、IEが64bitモードで動作するようになるだけです。この場合にも、Windows 8等におけるテスト結果と同様攻撃を失敗させることができます。

おわりに

64bitに対応した攻撃コードが出現するまでは、拡張保護モードにより64bitモードでIEを実行することは、IEへの攻撃を防御する強力な対策です。また、今回の検証では、AppContainerの機能について触れていませんが、AppContainerが有効な場合は、基本的にはIEで作成されたファイルやお気に入りフォルダ(%UserProfile%\Favorites)など、限定されたリソースにしかアクセスすることができません。そのため、もしマルウエア感染が発生したとしても、保護モード以上に被害防止が期待できます。

なお、拡張保護モードを有効にすると、マルウエアばかりでなくIEのアドオンやActiveXなども正常に動作しなくなる可能性がありますので、ご注意ください。そうした不具合がないことを確認した上での拡張保護モードの利用をお奨めします。

分析センター 朝長 秀誠

参考情報

[1] Microsoft - IE10 & IE11 : 拡張保護モードの実態

http://blogs.technet.com/b/jpieblog/archive/2013/11/30/3614857.aspx