改ざんされたVPNサーバから攻撃ツールScanboxに誘導(2015-08-20)

改ざんされたVPNサーバから攻撃ツールScanboxに誘導

JPCERT/CCでは、VPNサーバ機能を搭載したネットワークデバイスのログインページを改ざんし、アクセスした端末の情報を収集しようとする攻撃が2015年5月頃発生していたことを確認しました。攻撃者はログインページにアクセスした端末の情報を窃取することが目的であったと推測しています。 今回は、この攻撃の詳細について紹介します。

攻撃の概要

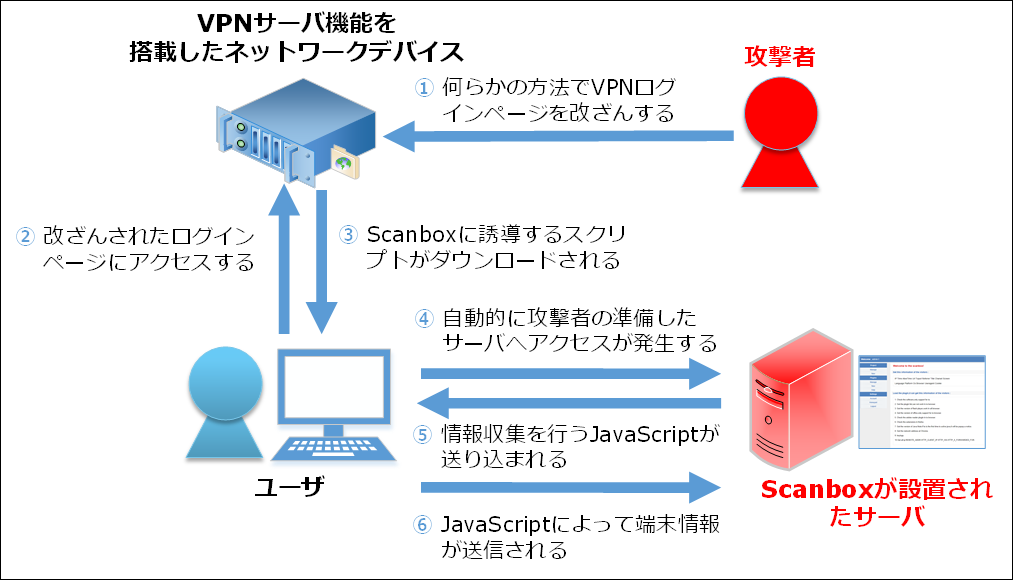

今回の調査で、Scanboxと呼ばれる攻撃ツールを含む、VPNアカウント情報を収集する仕組みが明らかになりました。Scanboxは、ブラウザに送り込まれるJavaScriptコードや、これから送出される端末情報を受け取るサーバ、サーバに収集された情報を分析するための調査ツールからなる攻撃ツールのキットです。一連の攻撃の流れを図1に示します。

[クリックすると拡大します]

この攻撃では、VPNサーバ機能を搭載したネットワークデバイスのVPNサービス用ログインページを細工して攻撃者がスクリプトを埋め込み、本来の動作に加えて、アクセスしてきたユーザを別のサーバにアクセスさせます。アクセス先のサーバには、ユーザ端末の情報を収集する攻撃ツールScanboxのJavaScriptコードが設置されており、改ざんされたログインページにアクセスした端末は、これをダウンロードして実行します。このJavaScriptコードは、端末のIPアドレスや搭載しているソフトウエアの情報やVPNセッションでユーザが入力した内容等を窃取して、ブラウザの実行が終わるまでScanboxの情報収集サーバに送り続けます。

VPNサーバログインページの改ざん

今回の調査では、複数の事案において、VPNサーバ機能を搭載した特定のネットワークデバイスのログインページが改ざんされていたことが確認されました。現在のところ、改ざんした手口は特定できていませんが、ネットワークデバイスの脆弱性が悪用された可能性があります。

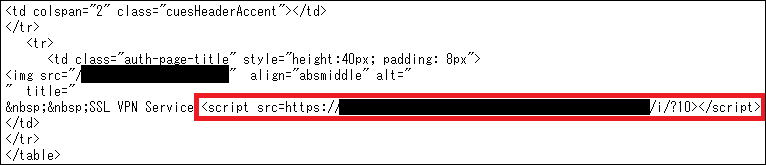

改ざんされたログインページには、図2のようなスクリプトタグが挿入されていました。ユーザがWeb SSL VPN ログインページへブラウザでアクセスした際に、このスクリプトによって、気づかないうちにユーザはScanbox攻撃キットの罠に絡め取られます。

[クリックすると拡大します]

Scanbox

誘導先のサイトに設置されているScanboxは、標的型攻撃時などで使用されることの多い情報収集用の攻撃ツール・キットです。Scanboxによる攻撃は、JavaScriptコードがダウンロードされて実行されることにより始まります。このJavaScriptコードは端末にインストールされているアプリケーションやIPアドレス情報などの端末情報を収集し、Scanboxの情報収集サーバに送信します。(なお、ScanboxのJavaScriptコードは、端末情報の収集だけでなく、脆弱性を悪用して端末をマルウエアに感染させるような機能を追加することも可能です)。

表1は、今回の攻撃で確認したScanboxの情報収集機能の一覧です

表1: Scanboxが収集する情報

| 項番 | 機能名 | 収集する情報 |

| 1 | Software Scan | インストールされているソフトウエアの情報 (ウイルス対策ソフトやWindowsパッチなど) |

| 2 | Flash Scan | Adobe Flash Playerのバージョン |

| 3 | Office Scan | Microsoft Officeのバージョン |

| 4 | Adobe reader scan | Adobe Readerインストールの有無 |

| 5 | FireFox Extensions scan | FireFoxおよびプラグインインストール状況 |

| 6 | Java scan | Javaのバージョン |

| 7 | IP scan | IPアドレス情報(Chrome向け機能) |

| 8 | Keylogs | ブラウザ内でのキー入力(5秒毎に送信) |

| 9 | Ip list | IPアドレス情報 HTTP_X_FORWARDED_FOR |

| 10 | Drives scan | ドライブ情報 |

表 1の項番8にあるとおり、Webページのフォームなどに入力した情報を収集することもできます。そのため、ログイン画面などで入力した情報が漏洩する可能性があります。ScanboxのJavaScriptコードは、ブラウザ内でのキー入力については、JavaScriptコードを読み込んだブラウザ(タブ)が終了するまで5秒ごとに、その他の表 1中の情報については起動時に、Scanboxの情報収集サーバに送信します。(Scanboxについてさらに詳しく知りたい場合は、AlienVault社の公開しているブログ<a href="#1">[1]</a>で詳細に解説されていますので、そちらをご覧ください。)

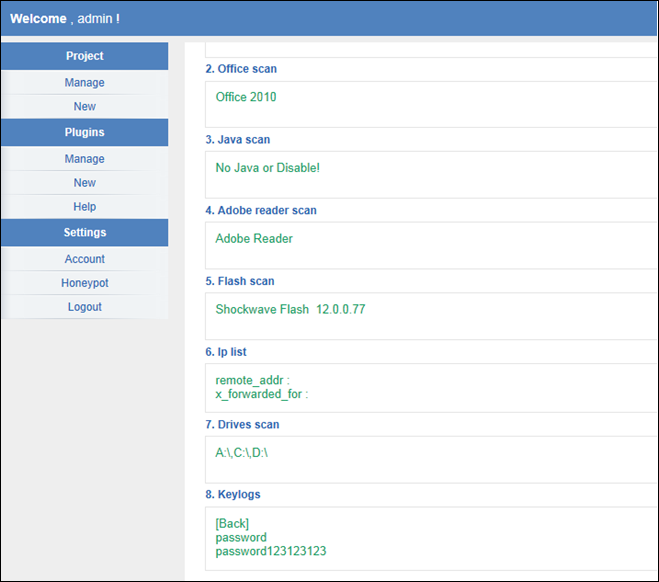

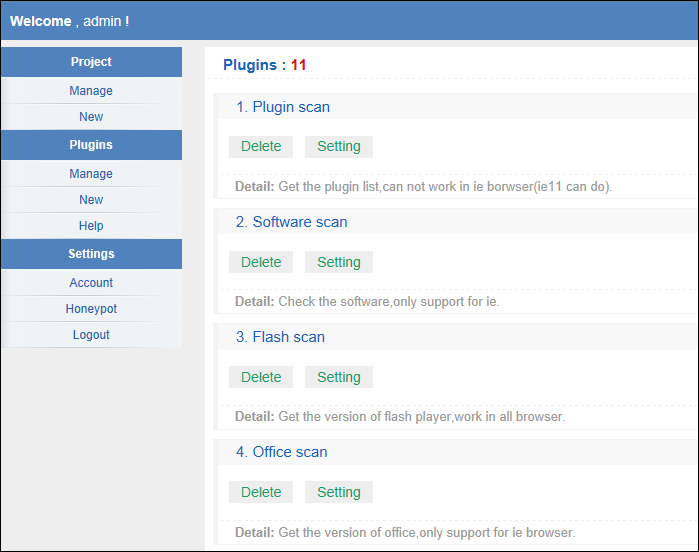

なお、Scanboxには、収集した情報を攻撃者が分析するためのWebインターフェースが存在します。収集された情報が、図3のようにWebサイトから閲覧できます。また、収集する情報を図4のようにWebサイトからカスタマイズをすることも可能です。

[クリックすると拡大します]

[クリックすると拡大します]

おわりに

現在のところ、どのような手口でVPNサーバのログインページが改ざんされたのかについては判明していません。既知の脆弱性が悪用された可能性が高いと推測されますので、パッチの適用やファームウェアのアップデートを推奨します。また、ログインページに意図しないスクリプトが埋め込まれていないかご確認ください。

Scanboxによる攻撃は、端末のマルウエア感染を伴いませんが、端末情報やブラウザへの入力情報が組織外にいる攻撃者に窃取されるので注意が必要です。攻撃者は収集した情報を元に次の段階の攻撃作戦を練っている可能性があります。早い段階での攻撃検知に努めるとともに、攻撃が確認された場合は、攻撃者の次の一手を注視して防御を固める必要があるでしょう。

また、Scanboxへの対策としては、ブラウザで信頼していないサイトからダウンロードしたJavaScriptをブラウザで実行させないことが有効です。

分析センター 朝長 秀誠

参考情報

[1] AlienVault - Scanbox: A Reconnaissance Framework Used with Watering Hole Attacks

https://www.alienvault.com/open-threat-exchange/blog/scanbox-a-reconnaissance-framework-used-on-watering-hole-attacks