ショートカットファイル内に残る攻撃者の開発環境の痕跡(2016-10-11)

ショートカットファイルはシェルリンクとも呼ばれ、アプリケーションを起動したり、OLEのようなアプリケーション間連携を実現したりするための仕組みです。 2016年6月23日の分析センターだより「ショートカットファイルから感染するマルウエアAsruex」でも紹介したように、ショートカットファイルはしばしば マルウエアを感染させるための手段としても使われています。 一般に、ショートカットファイル内には、ショートカットファイルを作成した日時や環境に関する様々な情報が記録されています。このことは攻撃者が作成したショートカットファイルについても同様です。これを利用すると、 攻撃に使われたショートカットファイルに記録された情報を抽出し関連付けることで、同じ攻撃者によって作成された可能性があるショートカットファイルを識別することができます。

今回は、攻撃に使われたショートカットファイル内に記録された情報から攻撃主体を分類する方法について解説します。さらに、攻撃に使われたショートカットファイルを多数収集して、 それらに記録された情報を統計的に処理した結果から分かった昨今の攻撃者が使用しているシステム環境の傾向についても紹介します。

ショートカットファイル内に記録される情報

ショートカットファイルに記録される情報のうち、今回紹介する分析において注目したものを次に挙げます。(なお、ショートカットファイルのフォーマットは、マイクロソフトが公開しています[1]。)

- コードページ番号: ショートカットファイルを作成したOSに設定された文字コードを示す番号

- ボリュームシリアル番号: 作成時にショートカットファイルが存在したドライブのボリュームシリアル番号

- NetBIOS名: ショートカットファイルを作成したマシンのコンピュータ名

- MACアドレス: ショートカットファイルを作成したマシンのネットワーク・アダプタのMACアドレス

(DroidBirthフィールド(GUID値)の一部にMACアドレスが含まれている可能性があります[2]。なお、ネットワーク・アダプタが存在しない場合はMACアドレスではなく、ランダムな値となります。)

JPCERT/CCの調査では、攻撃に使われたショートカットファイルの多くでも、これらの情報が残ったままになっていることを確認しています。情報が残っていれば攻撃者の使用しているシステム環境などを推測することができます。

以降では、JPCERT/CCで収集した攻撃に使われたショートカットファイル83検体を調査し分類した結果について説明します。

攻撃に使われたショートカットファイルの分類

ショートカットファイル内に含まれている前掲の情報の中で、ショートカットファイル作成時のシステム環境を区別するために役立つ情報は次の3つです。

- ボリュームシリアル番号

- NetBIOS名

- MACアドレス

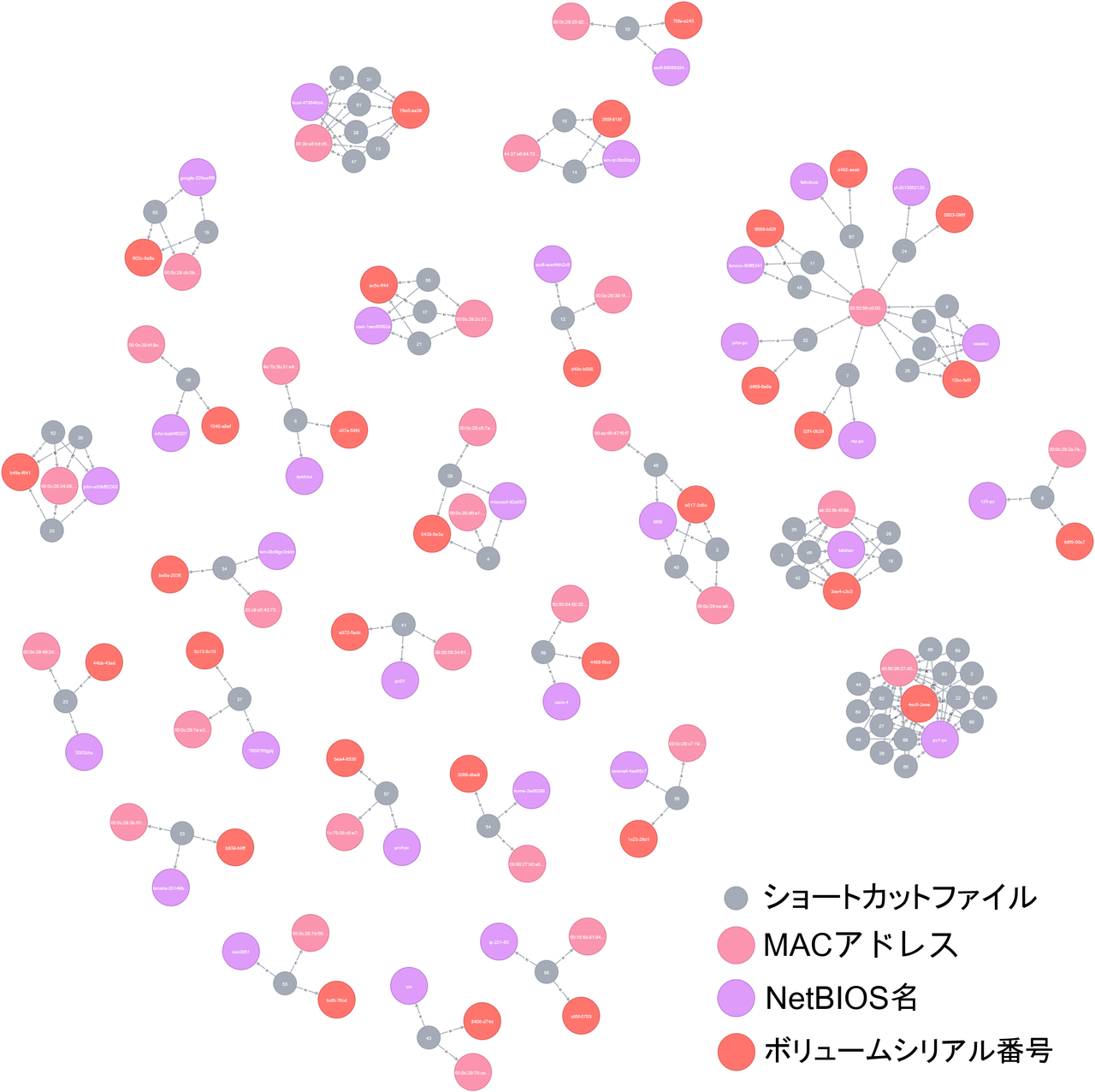

上記情報がすべて一致しているショートカットファイルは同じ攻撃者によって作成された可能性が高いと言えます。この3つの情報に関するショートカットファイルの類似性をグラフ化したものが図2です。 節点は、ショートカットファイルとMACアドレス、NetBIOS名、ドライブシリアル番号のいずれかであり、例えばショートカットファイルは灰色と言ったように色分けされています。 3つの情報について、それぞれの値がショートカットファイル内に含まれている場合に、値とショートカットファイルに対応する節点間が枝で結ばれています。

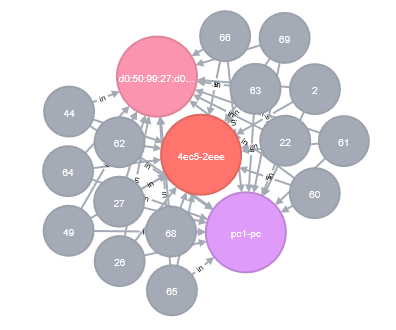

攻撃に使われたショートカットファイルは、同一のボリュームシリアル番号、NetBIOS名およびMACアドレスを含み、クラスタを形成する場合があることが分かります。 例えば、JPCERT/CCで入手したAsruexを感染させるショートカットファイルは、すべて次の情報が含まれていました。

- ボリュームシリアル番号: 4ec5-2eee

- NetBIOS名: pc1-pc

- MACアドレス: d0:50:99:27:d0:fc

このように、ショートカットファイル内のボリュームシリアル番号、NetBIOS名およびMACアドレスを比較すれば、複数のショートカットファイルを関連づけることができます。 以降では、攻撃に使われたショートカットファイルの情報を集計した結果から分かる、攻撃者がショートカットファイルを作成した際に使用した環境を紹介します。

ショートカットファイルから分かる攻撃者の環境

MACアドレスの上位3バイトは、ベンダー識別子と規定されています。攻撃に使われたショートカットファイルのMACアドレスの上位3バイトから特定できるベンダー名を集計した結果は表1のとおりです。

表 1: MACアドレス上位3バイト集計結果

| MACアドレス上位3バイト | ベンダー名 | 件数 |

| 00-0c-29 | VMware, Inc. | 22 |

| d0-50-99 | ASRock Incorporation | 15 |

| 00-50-56 | VMware, Inc. | 10 |

| 44-37-e6 | Hon Hai Precision Ind.Co.Ltd |

2 |

| 00-15-5d | Microsoft Corporation (Hyper-V) | 1 |

| 08-00-27 | CADMUS COMPUTER SYSTEMS (VirtualBox) | 1 |

| 1c-75-08 | COMPAL INFORMATION (KUNSHAN) CO., LTD. | 1 |

| 20-c9-d0 | Apple Inc. | 1 |

攻撃者が仮想環境を使ってファイルを作成している割合が高いことが、表1から分かります。マルウエア分析者の多くは、実環境がマルウエアに感染しないように仮想環境上で解析を行いますが、 マルウエア作成者も同じ理由で仮想環境を使用していると考えられます。

また、攻撃に使われたショートカットファイルのコードページ情報を調べたところ、22検体に情報が残っていました。そのすべてが同じコードページ936(簡体字中国語)でした。

攻撃に使われたショートカットファイル内に含まれるその他の注目される情報の集計結果についてはAppendix Aをご覧ください。

おわりに

攻撃に利用されるショートカットファイルの多くに攻撃者のシステム環境の情報が残っています。これらの情報を使用すれば、容易に攻撃主体を分類できます。攻撃に使われたショートカットファイルを分析する際は、 作成者が意図して作りこんだ不正なスクリプトに注目するだけでなく、作成者が意図せずにショートカットファイル中に残した痕跡に注目することで、新たな発見があるかもしれません。

分析センター 朝長 秀誠

参考情報

[1] Microsoft - [MS-SHLLINK]: Shell Link (.LNK) Binary File Format

https://msdn.microsoft.com/en-us/library/dd871305.aspx

[2] IETF - RFC 4122 - A Universally Unique IDentifier (UUID) URN Namespace

https://tools.ietf.org/html/rfc4122.html

Appendix A 攻撃に使われたショートカットファイル内に含まれる情報一覧

表 A-1: NetBIOS名一覧(上位10件)

| NetBIOS名 | 件数 |

| pc1-pc | 15 |

| host-473640c404 | 8 |

| kitchen | 8 |

| lenovo-60ff5341 | 4 |

| seasbo | 4 |

| john-a00bf62302 | 3 |

| user-1aecf0882a | 3 |

| google-329ea5f8 | 2 |

| microsof-92e057 | 2 |

| win-qn3bc0dqd7e | 2 |

表A-2: ボリュームシリアル番号一覧(上位10件)

| ボリュームシリアル番号 | 件数 |

| 4ec5-2eee | 15 |

| 3ee4-c3c3 | 8 |

| 78e5-aa39 | 8 |

| 602c-9a8a | 7 |

| 10bc-fa5f | 4 |

| 6659-b92f | 4 |

| b017-3d5c | 4 |

| ac5c-ff44 | 3 |

| b45e-f641 | 3 |

| 365f-818f | 2 |

表A-3: MACアドレス一覧(上位10件)

| MACアドレス | 件数 |

| d0:50:99:27:d0:fc | 15 |

| 00:50:56:c0:00:08 | 11 |

| 88:3b:a8:bd:d5:37 | 8 |

| ab:33:5b:4f:99:a0 | 8 |

| 00:0c:29:2c:21:be | 3 |

| 00:0c:29:34:86:a9 | 3 |

| 00:0c:29:ea:a9:9c | 3 |

| 00:0c:29:cb:0b:aa | 2 |

| 44:37:e6:84:72:77 | 2 |

| 00:0c:29:20:d2:d9 | 1 |