マルウエアTSCookieの設定情報を正常に読み込めないバグ(続報)

以前のJPCERT/CC Eyesで攻撃グループBlackTechが使用していると考えられるマルウエアTSCookie のバグについて紹介しましたが、アップデートがありましたのでお伝えします。

2018年10月に本バグについて報告した後、特に修正されることなくバグを持ったままTSCookie は引き続き使用されていました。そして、2019年5月にこのバグを修正した検体が攻撃に使われていることを確認しました。以下では、その詳細について解説します。

修正箇所の詳細

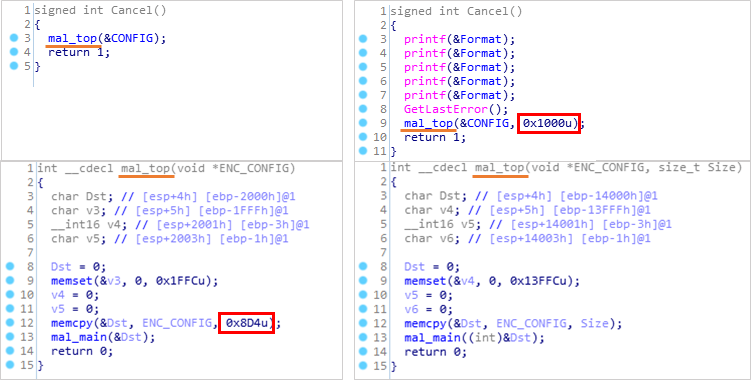

このバグは、検体の持つ設定情報をメモリ上にコピーする際のサイズ間違いによって、設定情報が意図しないデータになってしまうものです(詳しくは以前のJPCERT/CC Eyesをご覧ください)。修正された検体では、図1のようにコピーする設定情報が0x8D4から0x1000に変更されています。

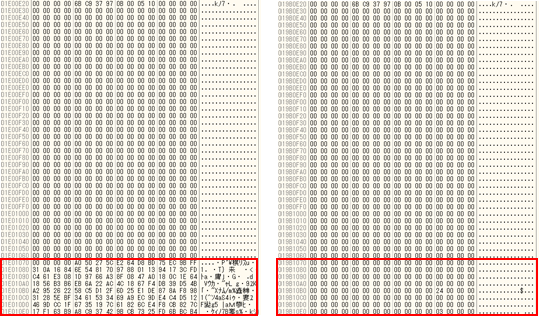

このアップデートにより、TSCookieは正しく設定情報をデコードすることができるようになっています。図2はデコードした設定情報の比較です。これによって、通信の再接続が数日間行われない問題は解消されています。

おわりに

以前も指摘した通り、攻撃者はセキュリティベンダーなどの公開情報やブログを確認しており、今回も前回指摘したバグに関するブログを確認し、この問題を修正したと考えられます。TSCookieにアップデートが行われた際は、また紹介したいと思います。

今回解説した検体のハッシュ値に関しては、Appendix Aに記載しています。また、JPCERT/CCで確認しているTSCookieの通信先の一部はAppendix Bに記載していますので、このような通信先にアクセスしている端末がないかご確認ください。

インシデントレスポンスグループ 朝長 秀誠

Appendix A: 検体のSHA-256ハッシュ値

修正後

- 96723797870a5531abec4e99fa84548837e9022e9f22074cf99973ab7df2a2e7

修正前

- 1ec19677d1e48e4f6ff5f9fe7808b13964059e2ffd48ece19f7305d78e04ec4a

- c2c062ff84a18ad02e92dea0d6e12cafa66ff167ea8d02663fc9aae44de7f4e0

Appendix B: 通信先一覧

- www.google.com.dns-report.com

- microsoft.com.appstore.dynamicdns.co.uk

- cartview.viamisoftware.com