マルウエアEmotetへの対応FAQ

2019年10月以降、日本国内にてEmotetの感染事例が急増しています。JPCERT/CCでは、次の通り注意喚起を発行しています。

JPCERT/CC: マルウエア Emotet の感染に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190044.html

JPCERT/CC: CyberNewsFlash マルウエア Emotet の感染活動について

https://www.jpcert.or.jp/newsflash/2019112701.html

JPCERT/CC: CyberNewsFlash マルウエア Emotet の感染に繋がるメールの配布活動の再開について (追加情報)

https://www.jpcert.or.jp/newsflash/2020072001.html

JPCERT/CC: CyberNewsFlash マルウェア Emotet の感染拡大および新たな攻撃手法について

https://www.jpcert.or.jp/newsflash/2020090401.html

マルウェアEmotetの感染再拡大に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220006.html

日本中で感染が広がるマルウェアEmotet

資料:日本中で感染が広がるマルウェアEmotet

Emotet感染の確認方法と対策

資料:Emotet感染の確認方法と対策

本ブログでは、2019年12月時点のEmotetの情報を元に一部情報追加しながら、Emotetに感染した疑いがある場合の確認方法や、感染が確認された場合の対処方法など、Emotetに関するFAQを掲載しています。なお、ここに記載されている調査方法がわからない場合は、専門のセキュリティベンダーへの相談を検討してください。

参考: JNSAサイバーインシデント緊急対応企業一覧

https://www.jnsa.org/emergency_response/

目次

1. 外部からなりすましメールが届いたという報告があった場合どうすればよいですか?

2. Emotet の感染有無を確認するためにはどうすればよいですか?

3. EmotetはWindows OS以外に感染しますか?

4. Emotet の感染を確認した場合どのように対処すればよいですか?

5. Emotetに窃取されたメールの送信を止めるにはどうすればよいですか?

6. Emotetに感染するとどのような被害が起こりますか?

7. Emotetに感染しないためにはどのような対策が必要ですか?

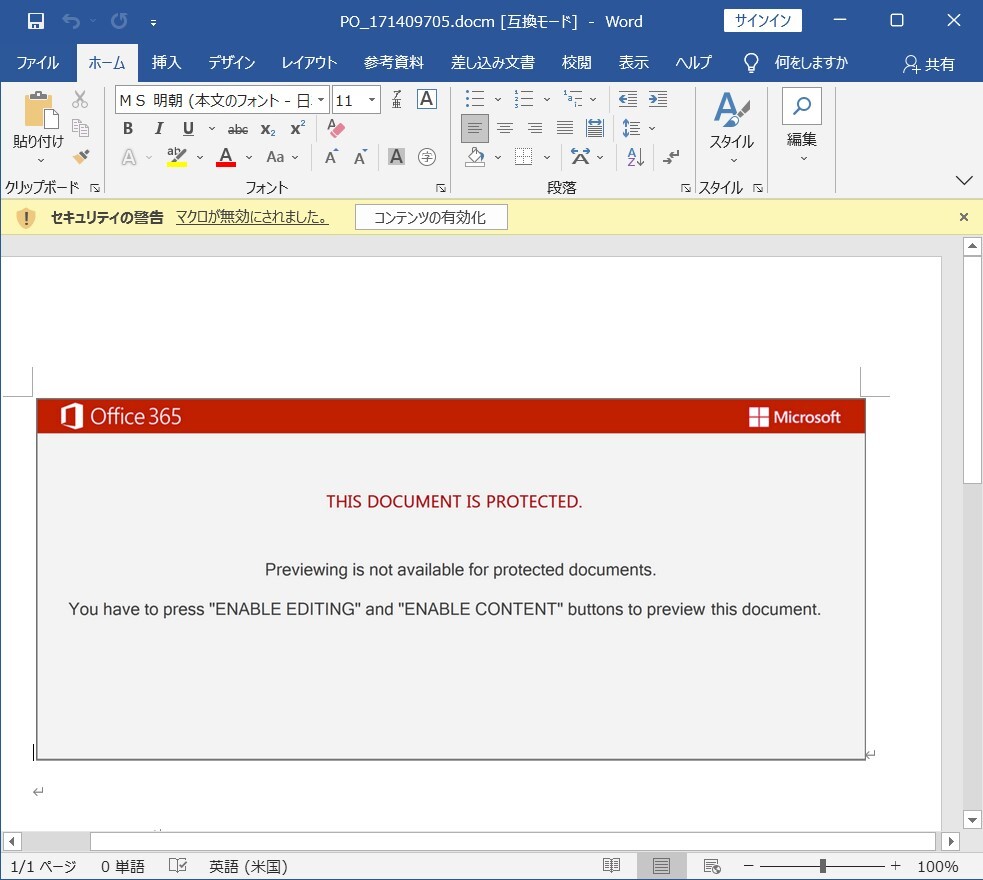

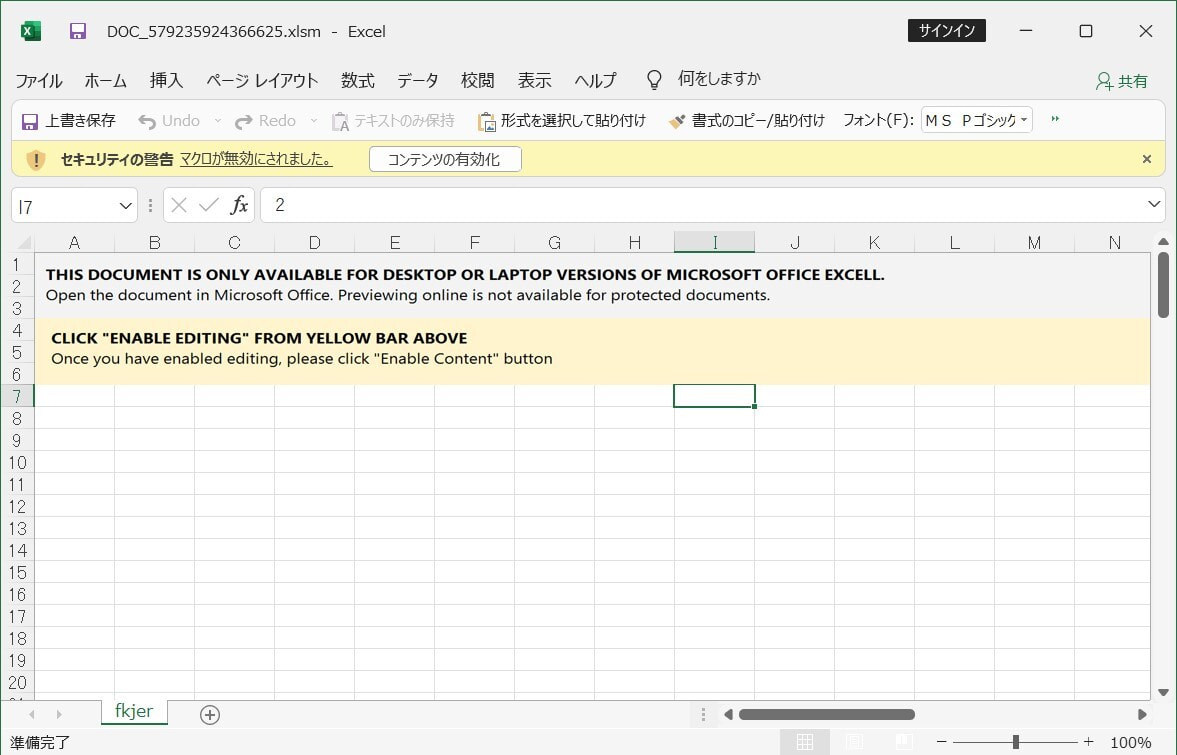

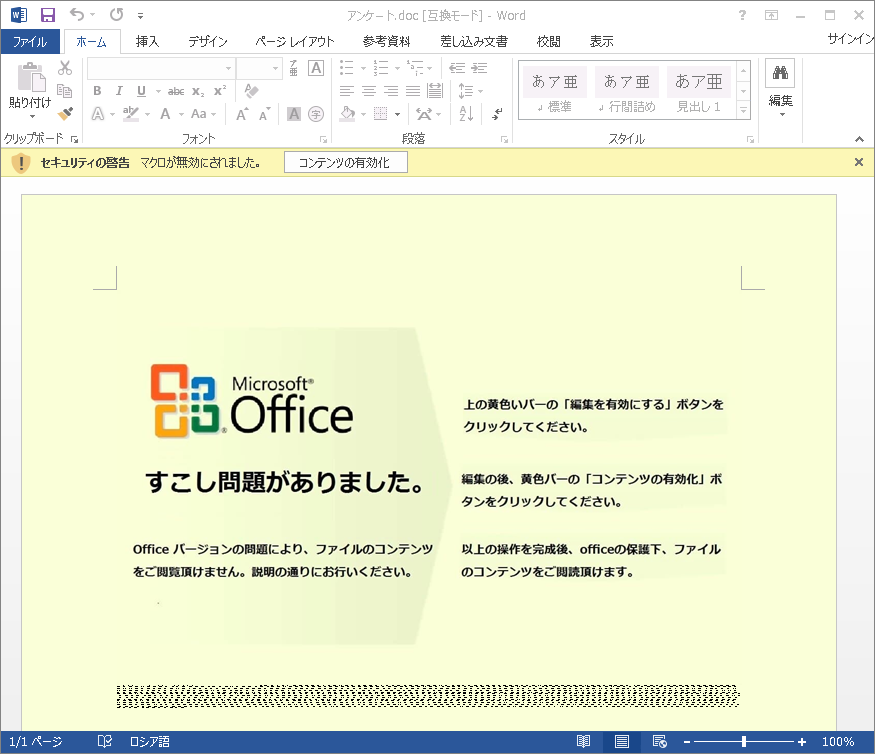

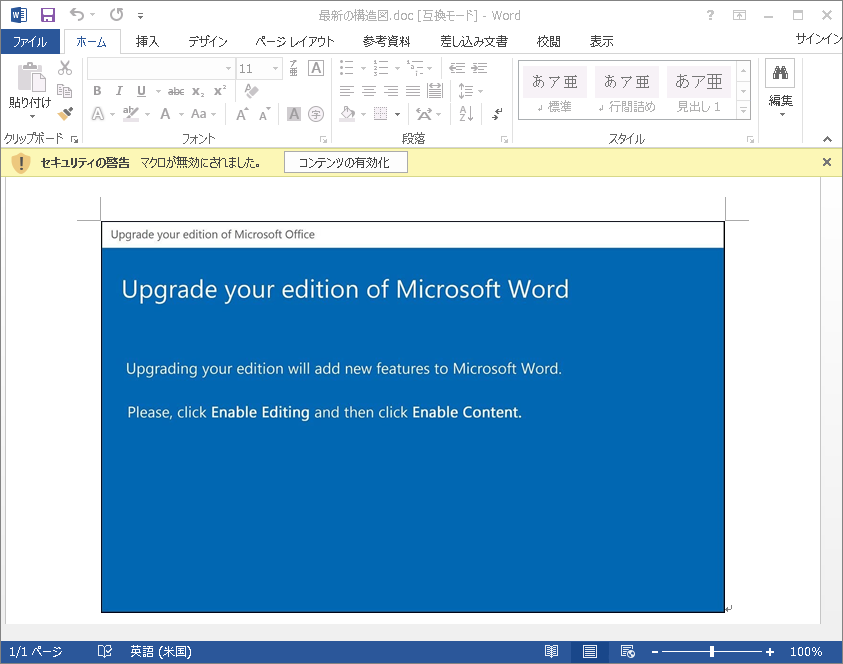

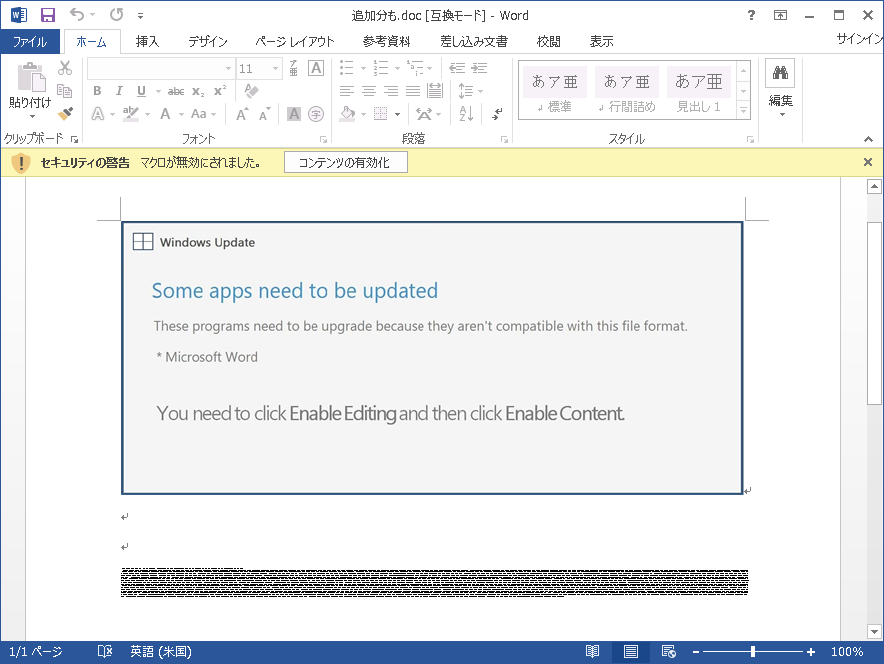

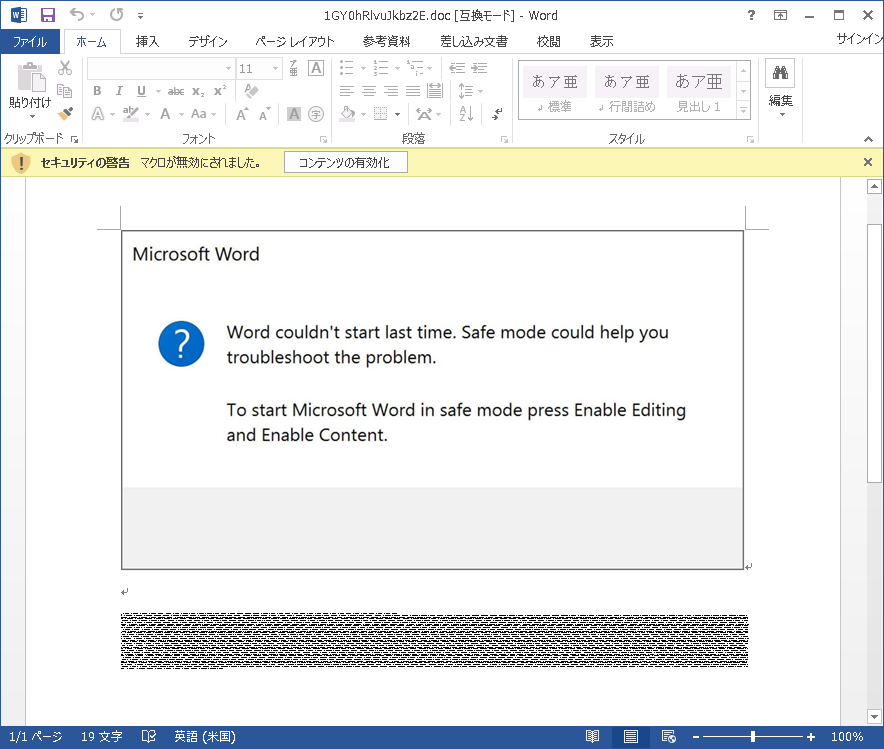

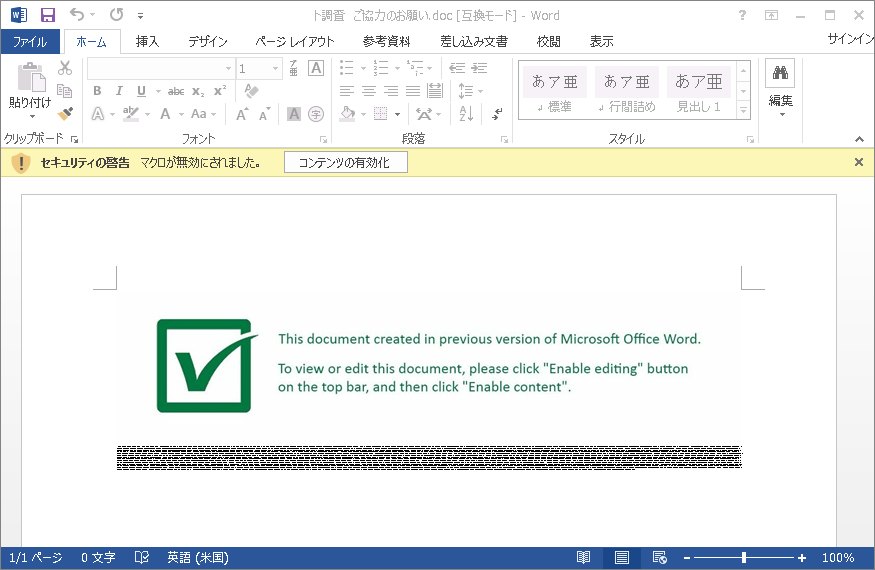

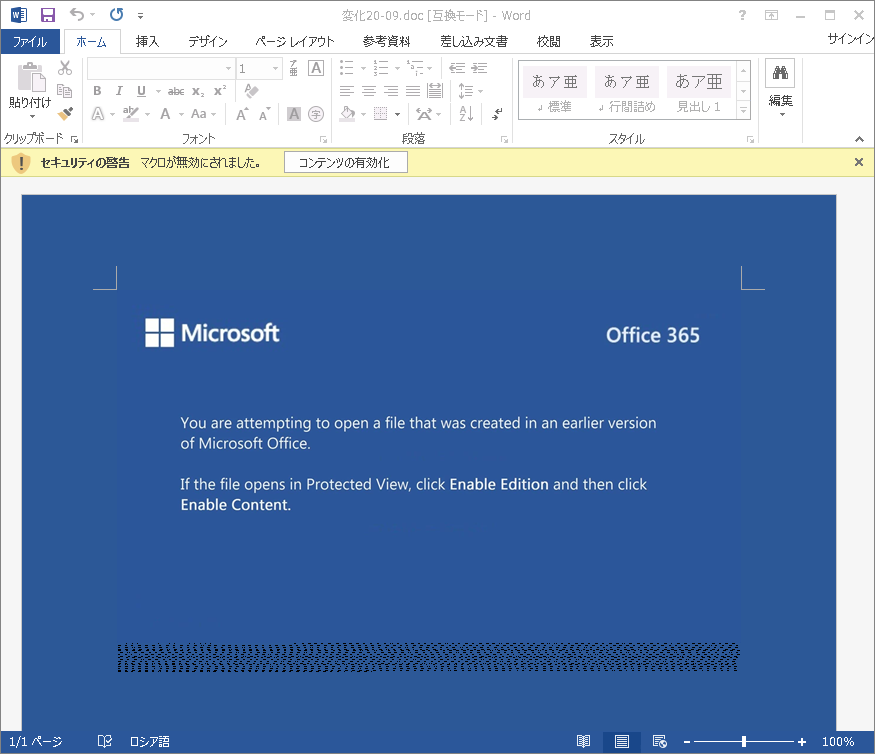

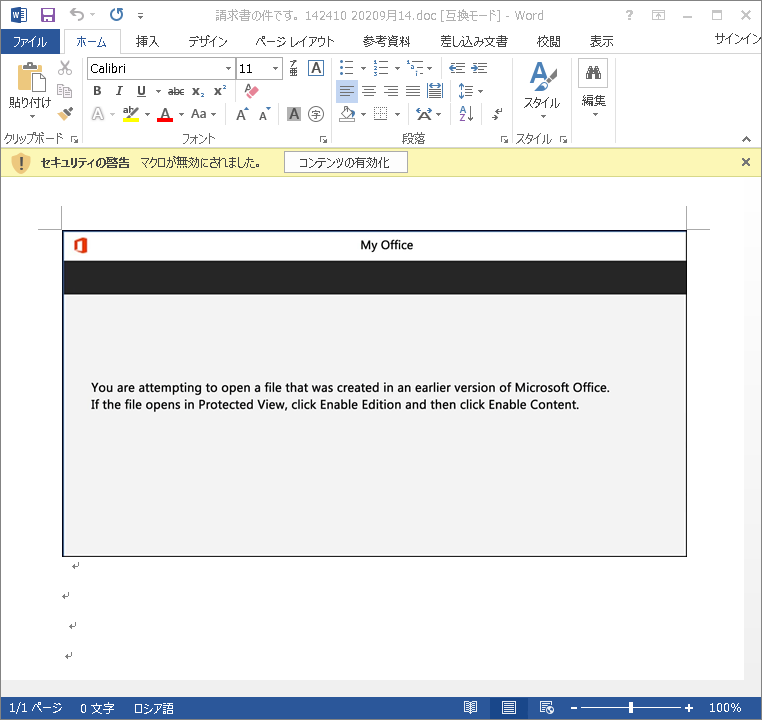

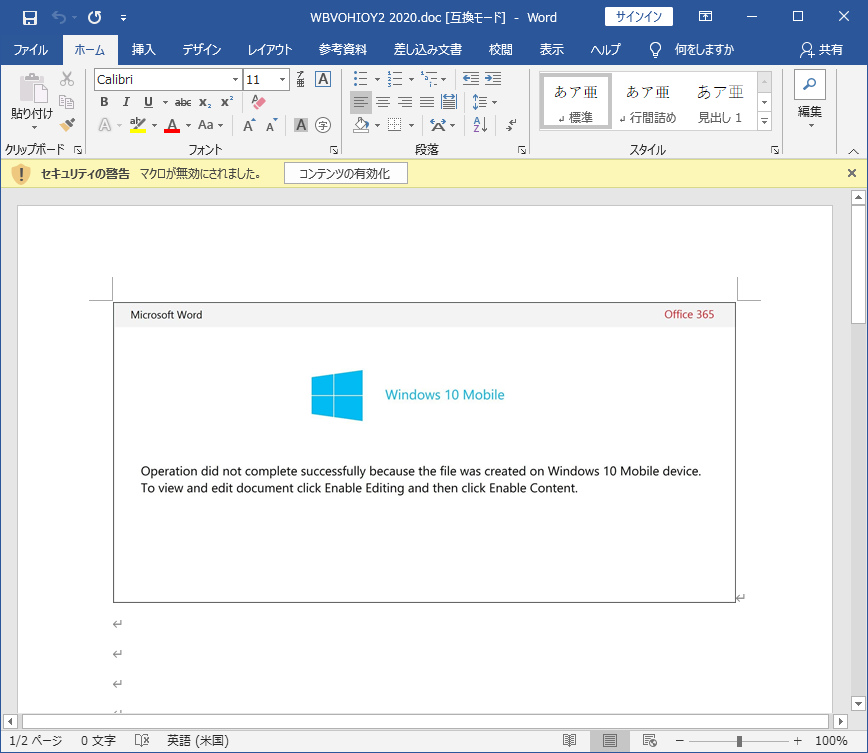

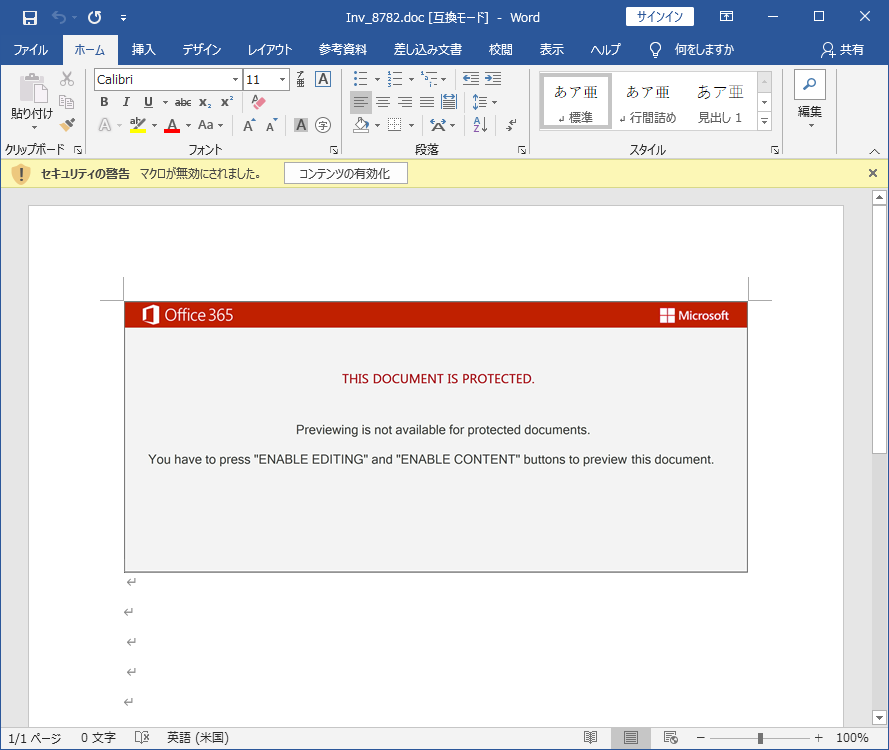

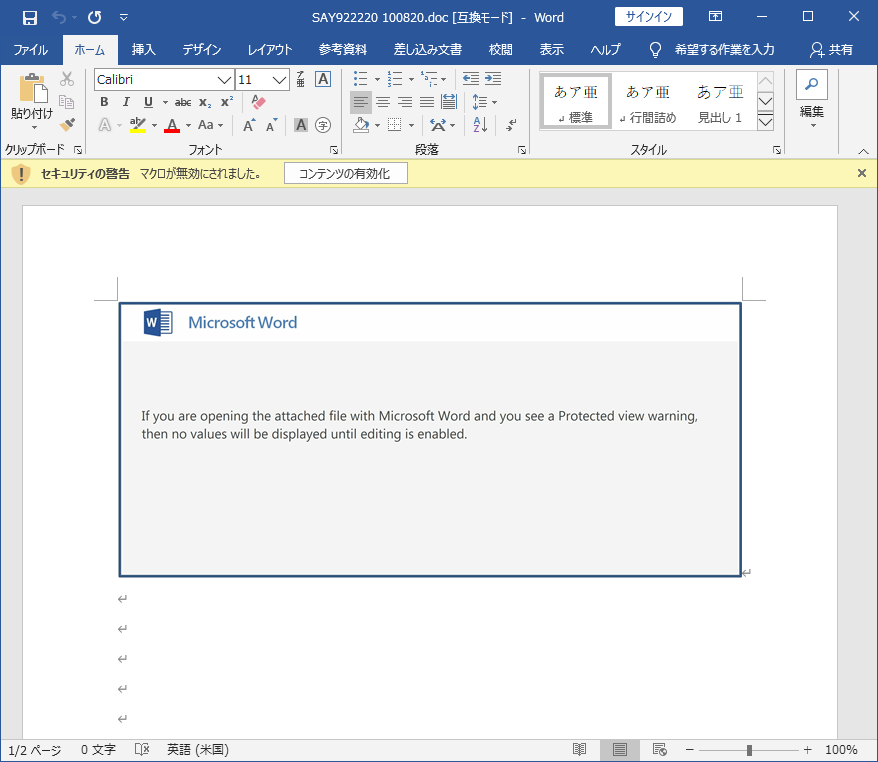

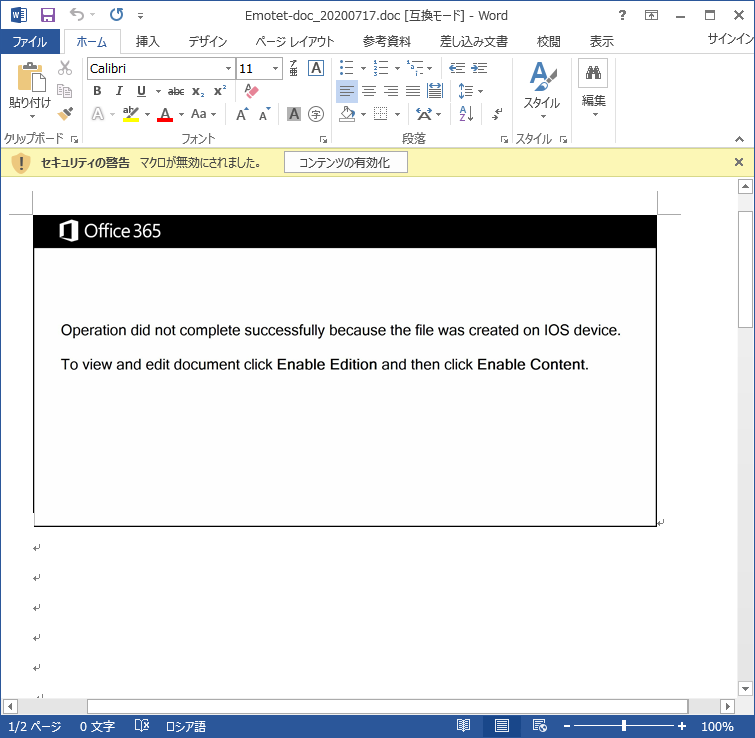

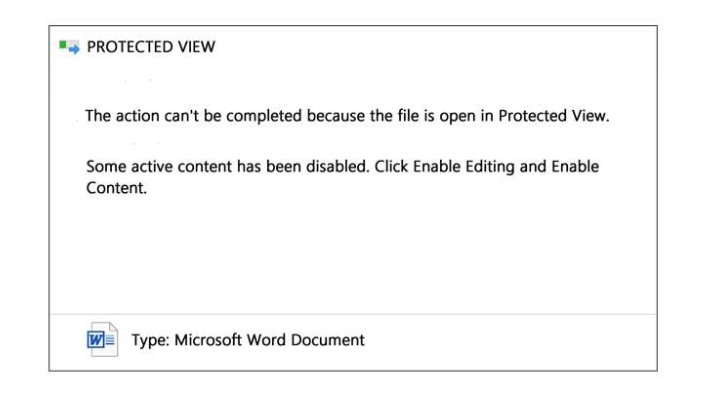

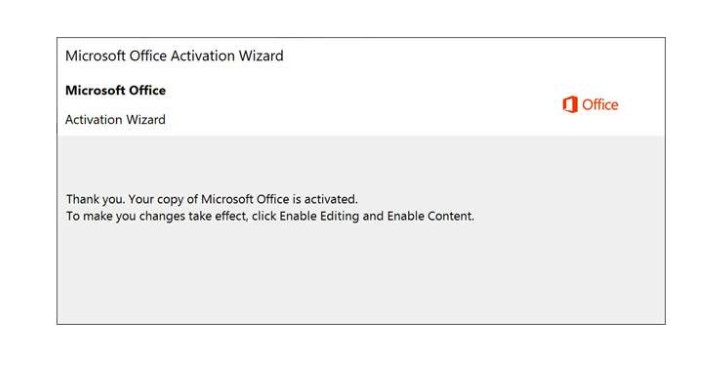

(参考)メールに添付されるWordファイルを開いた場合の表示例

1. 外部からなりすましメールが届いたという報告があった場合どうすればよいですか?

「不審なファイルが添付されたなりすましメールが届いた」という連絡を受けた場合には、次のケースが考えられます。

A) なりすましメールの送信者として表示されているアカウントの端末がEmotetに感染して、メール情報やアドレス帳の情報などが窃取された

B) メールの送受信をしたことがある方(取引先やユーザなど)の端末がEmotetに感染して、アドレス帳を窃取された(連絡を受けた方はEmotetに感染していないが、メールアドレスがEmotetの送信先リストに加えられた)

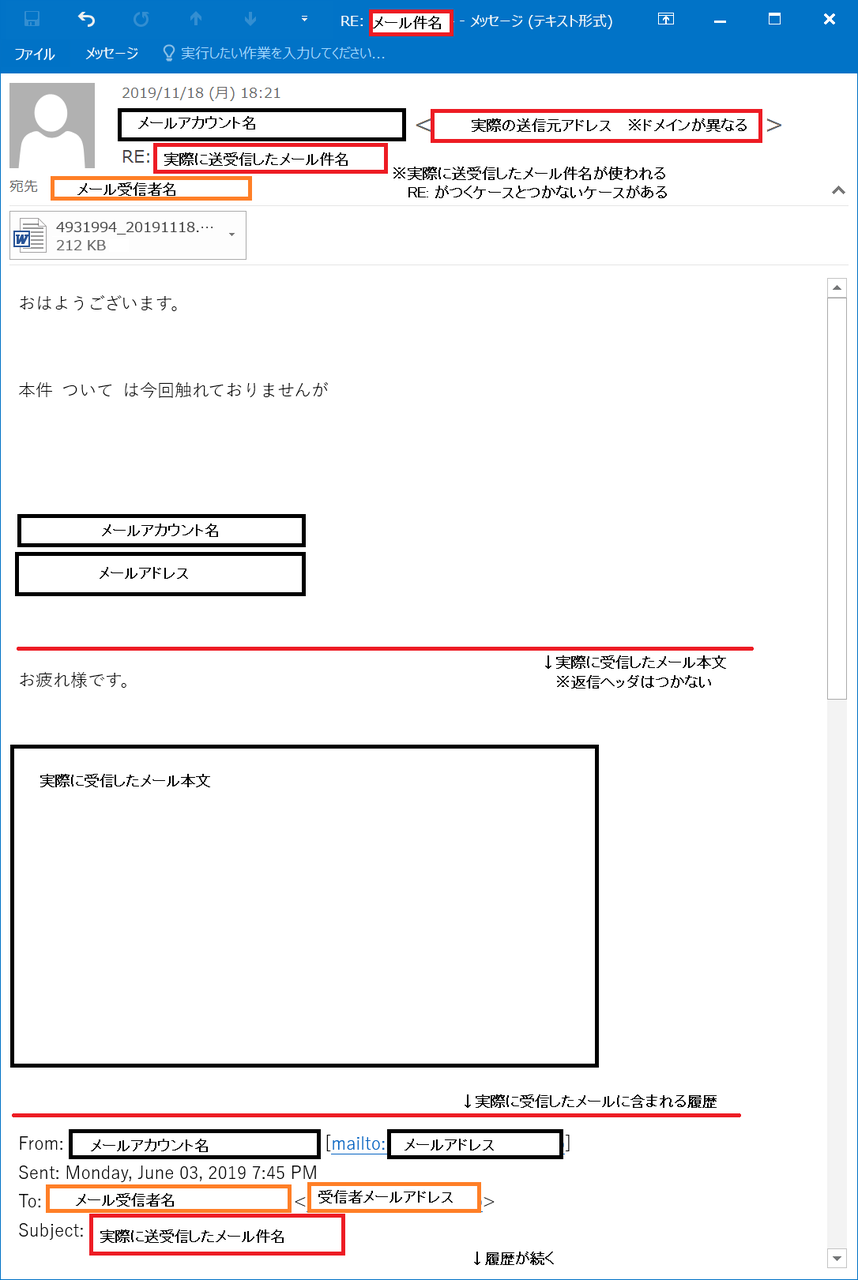

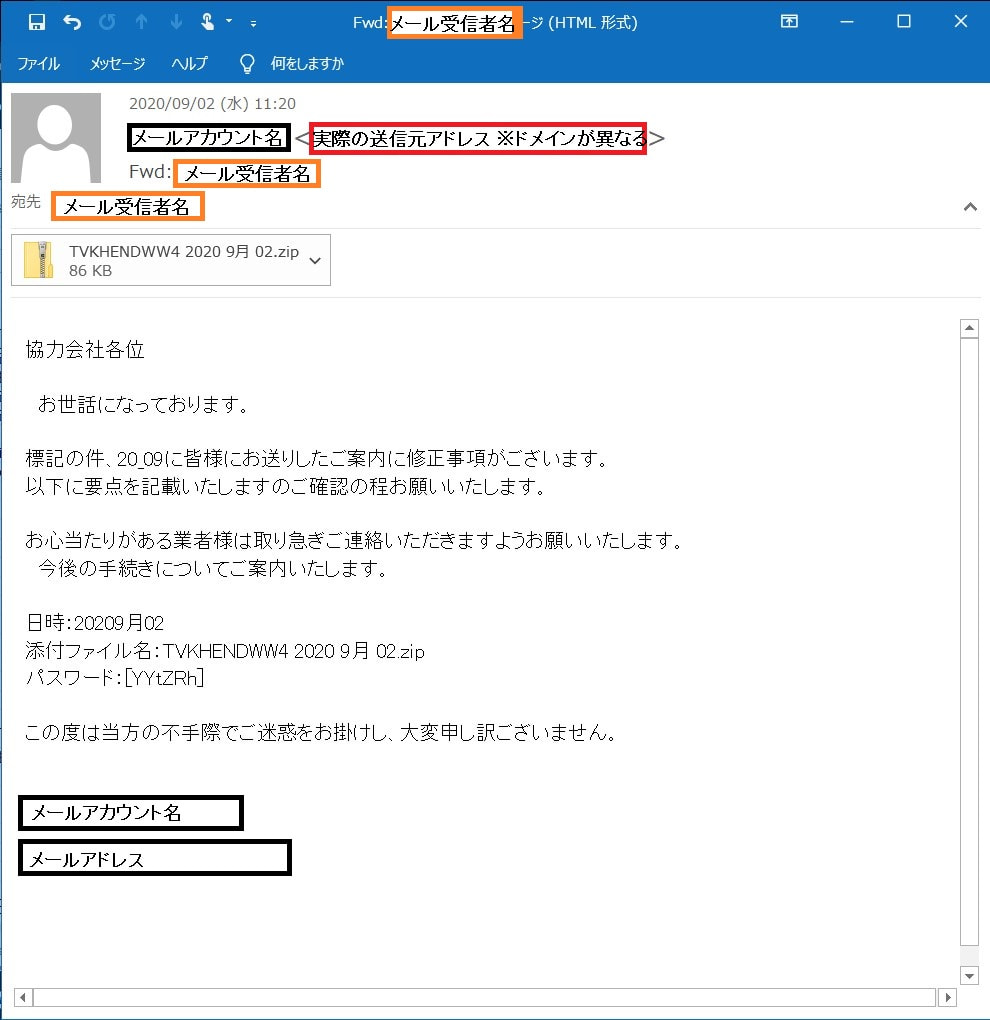

図1のような実際にやりとりしたメールを引用したなりすましメールが届いている場合はAのケースに該当し、送信者として表示されているメールアカウント名の利用端末は感染している可能性があります。

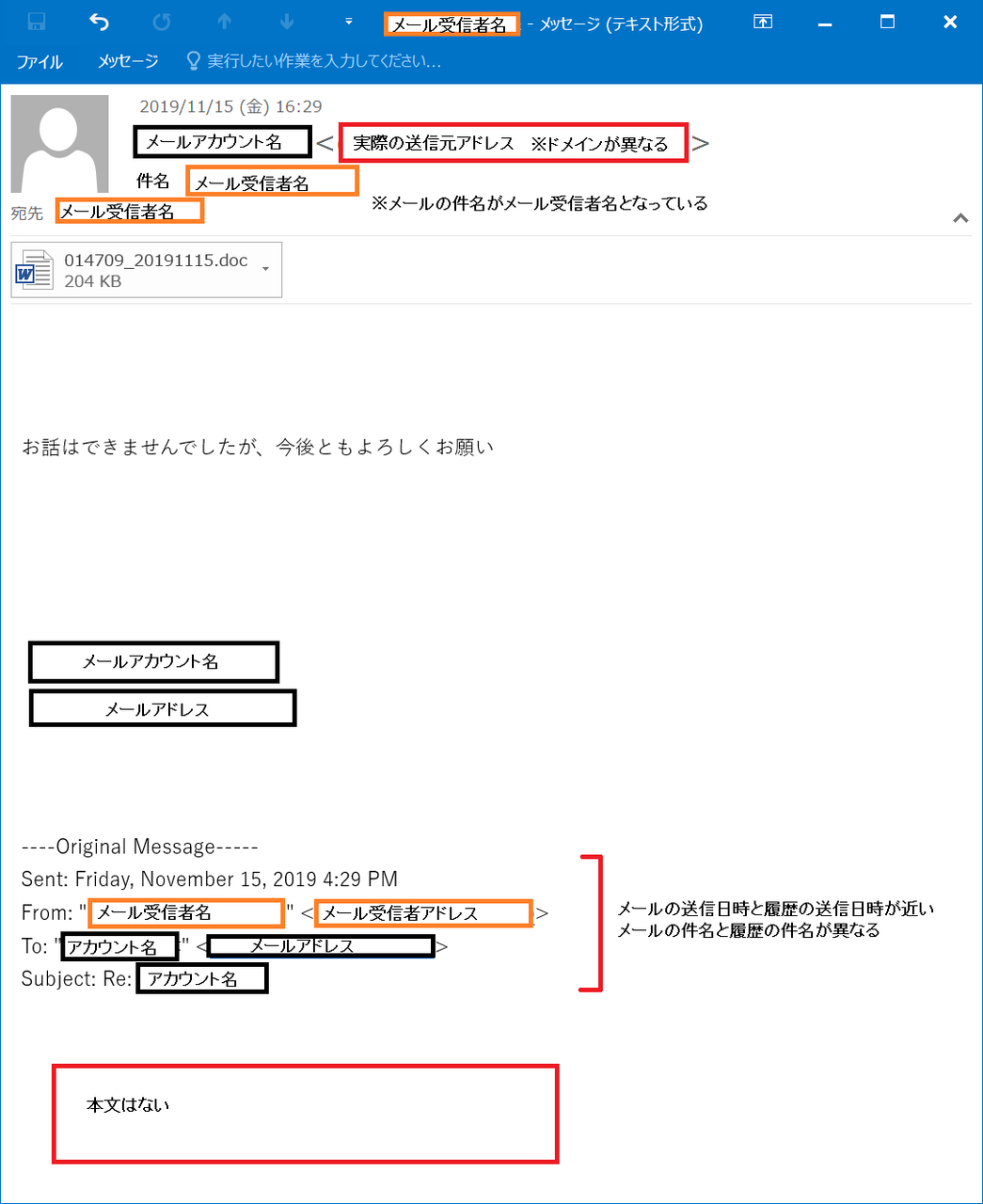

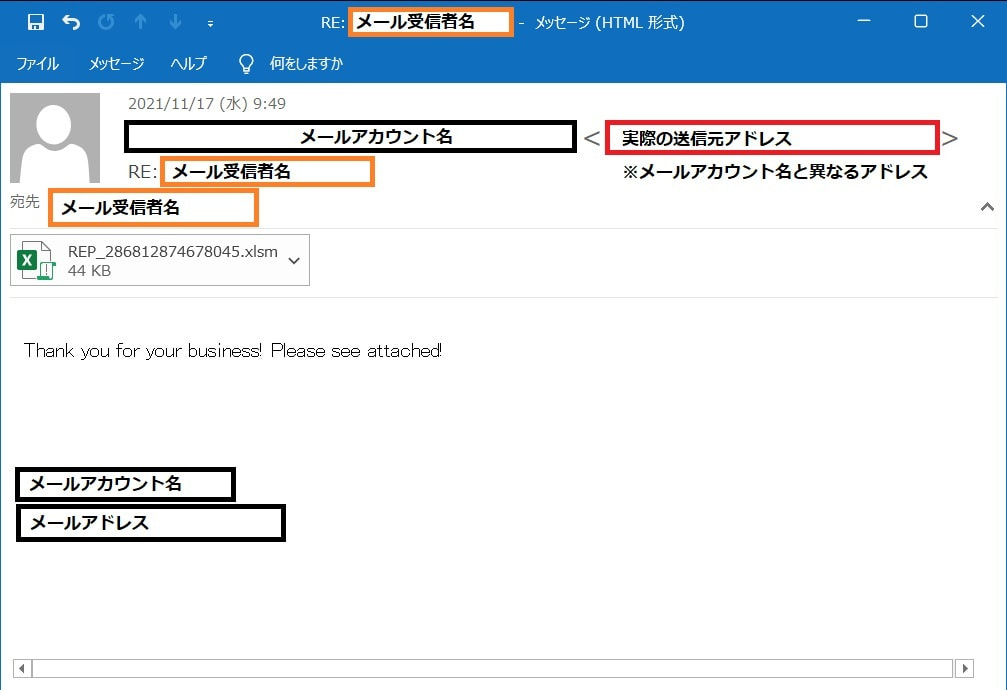

図2のようなメールを受け取った場合は、メールアドレスをもとに返信を偽装し自動生成されているとみられ、前述の AおよびBのケースの可能性があるため、送信者として表示されているメールアカウント名の端末は必ずしも感染しているとは言えません。

(2020.1.23 追加情報)

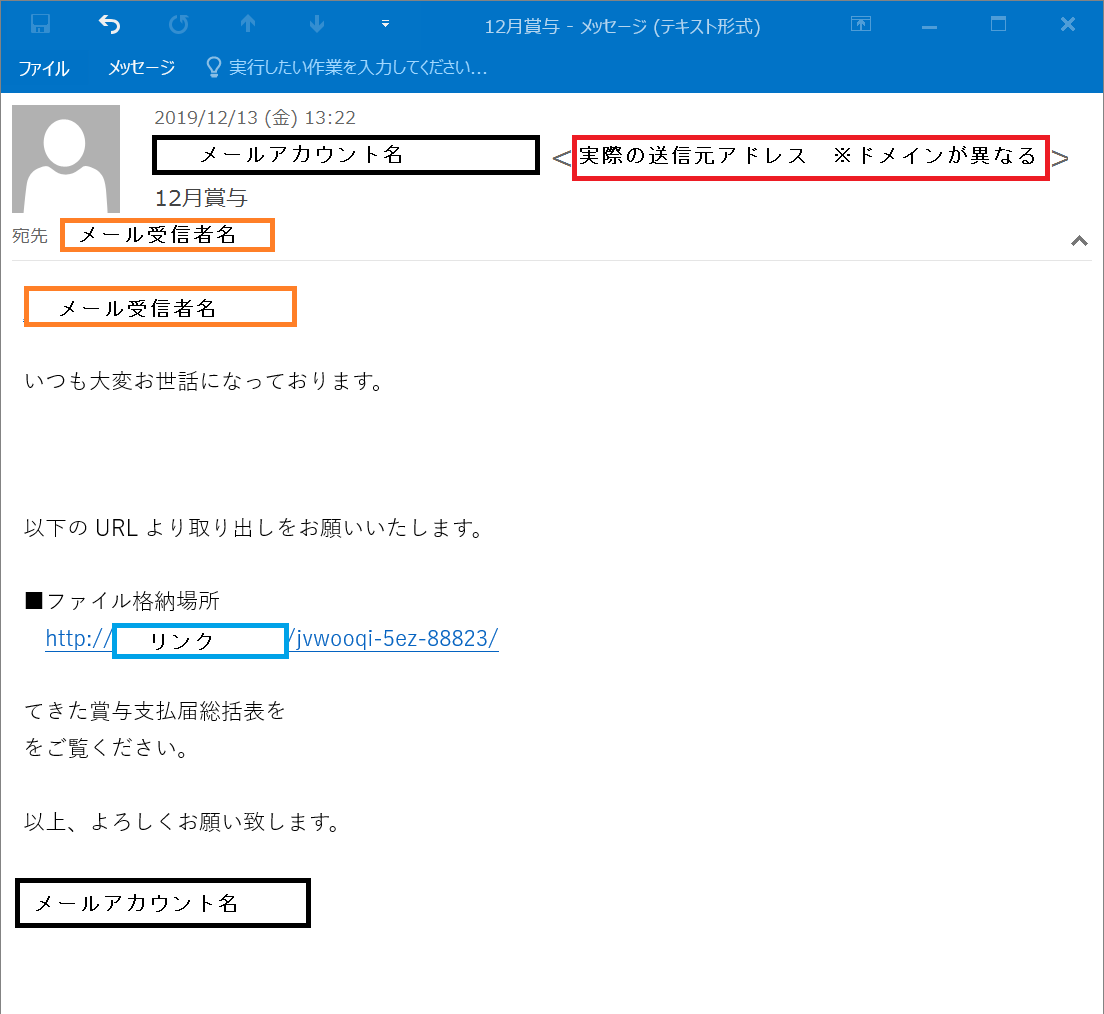

12月以降にはどちらのケースでも添付ファイルの代わりにdocファイルをダウンロードするリンクが記載されるメール例も確認しています。

(2020.2.3 追加情報)

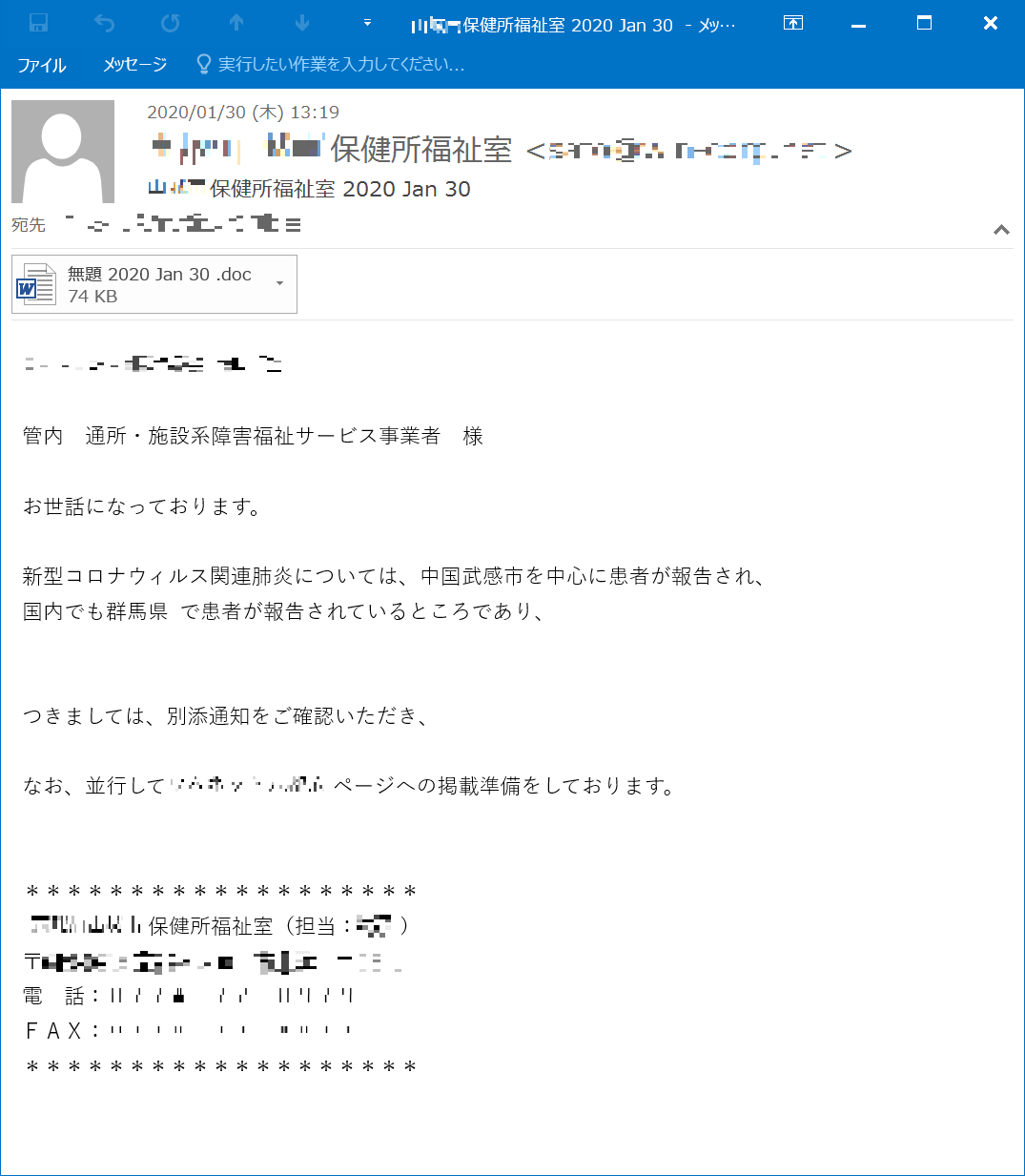

Emotetが使用するメール本文は時期に合わせて様々な題材が使用されることが確認されています。

2019年12月には賞与支払やクリスマスに関する本文のメールを確認しています。

(2020.9.3 追加情報)

Emotetが送信するメールにパスワード付きzipファイルが添付されるケースを確認しています。

パスワードはメール本文中に記載されています。

(2021.11.19 追加情報)

2021/11/14から活動再開が確認されたEmotetでは、メールにdocmファイル、xlsmファイル、パスワード付きzipファイルが添付されるケースを確認しています。また、メール内のリンクからdocmファイル、xlsmファイルがダウンロードされるケースを確認しています。

図6は添付ファイルがxlsmのメールの例です。

(2021.12.1 追加情報)

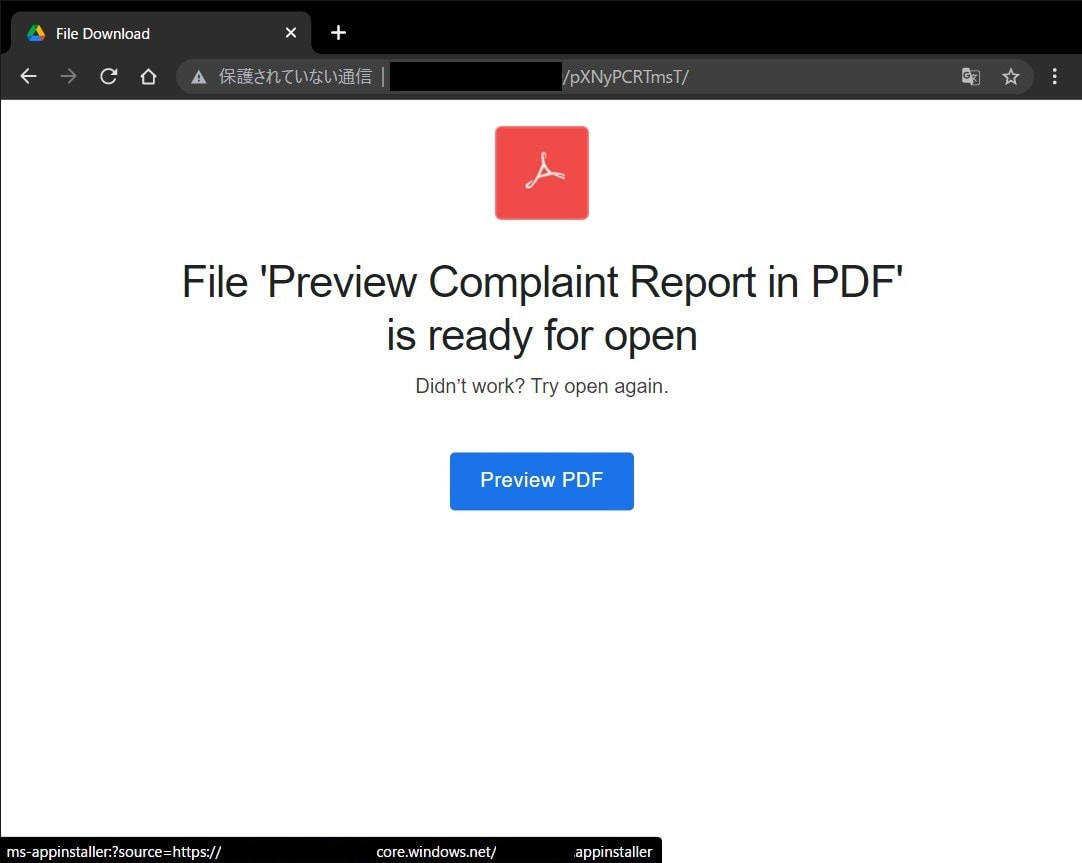

メール内のリンクをクリックすると、図7のようなPDFのプレビュー用アプリケーションを装ったページへ遷移する例を確認しています。

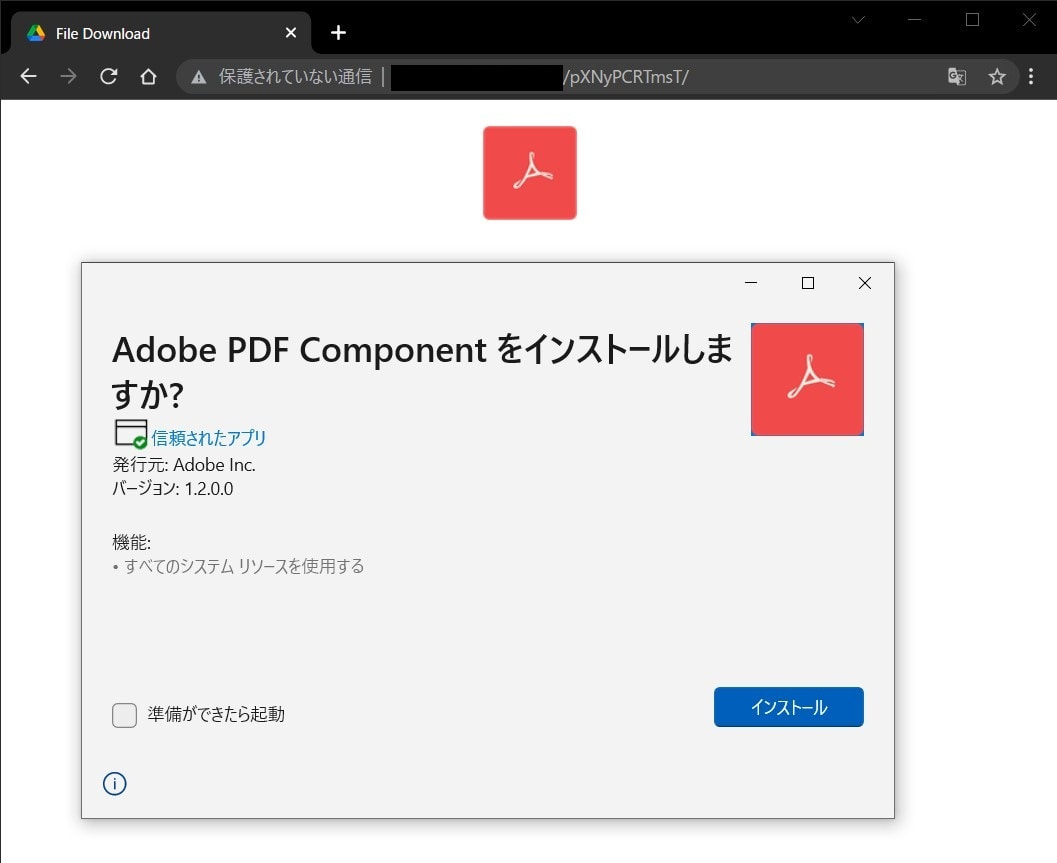

画面のリンクをクリックすると図8のようなアプリケーションのインストール要求が表示され、インストールしてしまうと、アプリケーションがEmotetをダウンロードし、Emotetに感染してしまいます。

(2022.5.20 追加情報)

メールにlnkファイルまたはパスワード付きzipファイルの中にlnkファイルが添付されるケースを確認しています。

(2023.3.20 追加情報)

メールに500MB以上のdocファイルが格納されたzipファイルや.oneファイルが添付されるケースを確認しています。

2. Emotet の感染有無を確認するためにはどうすればよいですか?

(2020.2.7 追加情報)

2020年2月7日現在、JPCERT/CCでは、情報提供ベースで延べ約3,200組織の感染を確認しています。このうち、2020年1月以降で約2,000組織の感染を確認しています。これは情報提供意識の高まりなどから情報提供数が増えたこともあり、必ずしも感染組織数の急増を表しているものではありません。

あらためて、Word マクロの自動実行の無効化などの感染予防対策や、EmoCheckなどを使用して感染の有無の確認をしてください。

(2020.2.3 追加情報)

JPCERT/CCより、Emotet感染有無の確認を行うツール「EmoCheck」をリリースしました。以下に使用方法について記載します。

(2023.03.20 追加情報)

2023年3月7日より活動が再開されているEmotetの感染有無を確認できるよう「EmoCheck」をv2.4へアップデートしました。

2-1.EmoCheckによるEmotet感染有無の確認

2-1-1.EmoCheckのダウンロード

下記GitHubのJPCERT/CCページよりツール「EmoCheck」をダウンロードし、感染が疑われる端末へコピーしてください。使用している端末に応じてemocheck_x86.exeまたはemocheck_x64.exeを使用ください(不明な場合はemocheck_x86.exeを使用ください)。

JPCERTCC/EmoCheck - GitHub

https://github.com/JPCERTCC/EmoCheck/releases

2-1-2.EmoCheckの実行

感染が疑われる(主に通常その端末を使用しているユーザ)でログインし、ツールをダブルクリックし実行してください。

(2020.03.10 コードサイニング済)

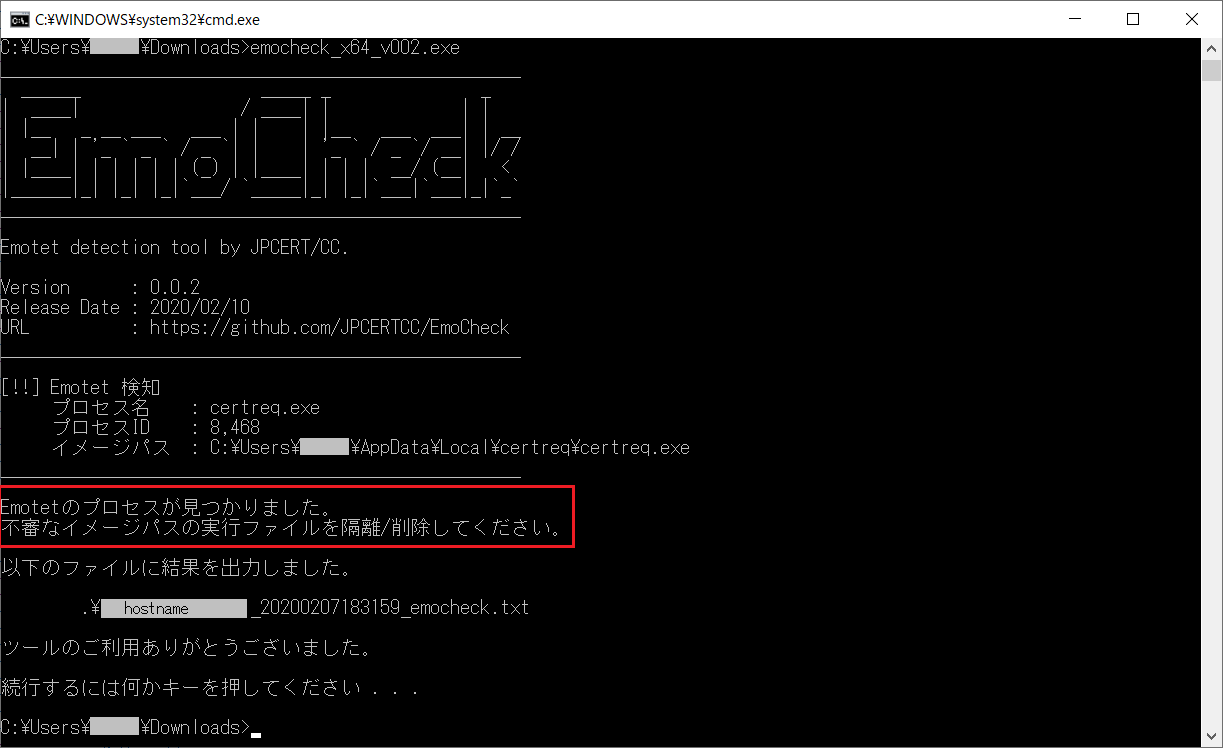

次のように「Emotetのプロセスが見つかりました」と表示されていた場合には、Emotetに感染しています。

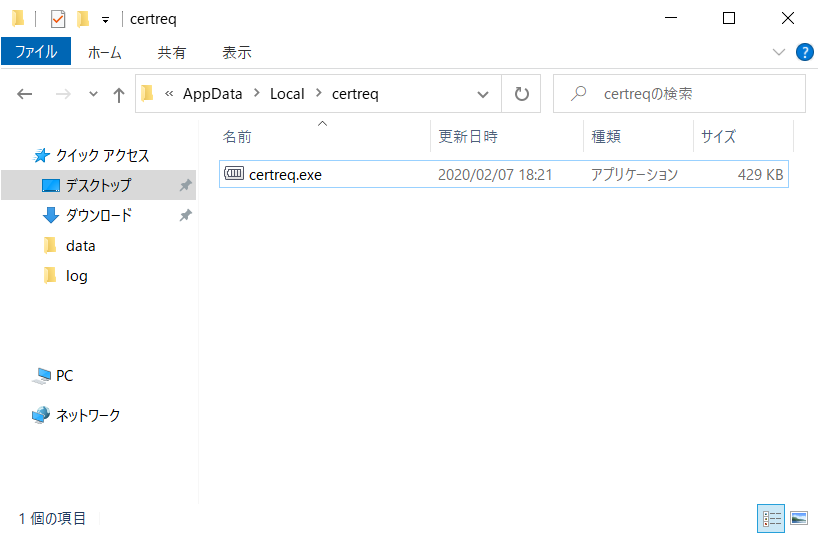

(※フォルダ名、実行ファイル名は感染端末ごとにランダム)

イメージパスが表示されない場合はEmotetが管理者権限で動作している可能性があります。EmoCheckを管理者権限で実行してください。

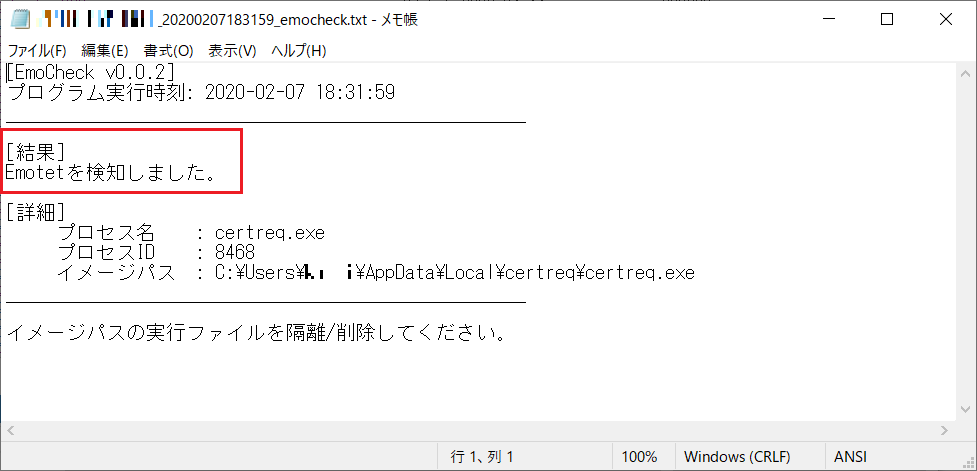

確認結果は実行フォルダにtxtファイルとしても出力されます。

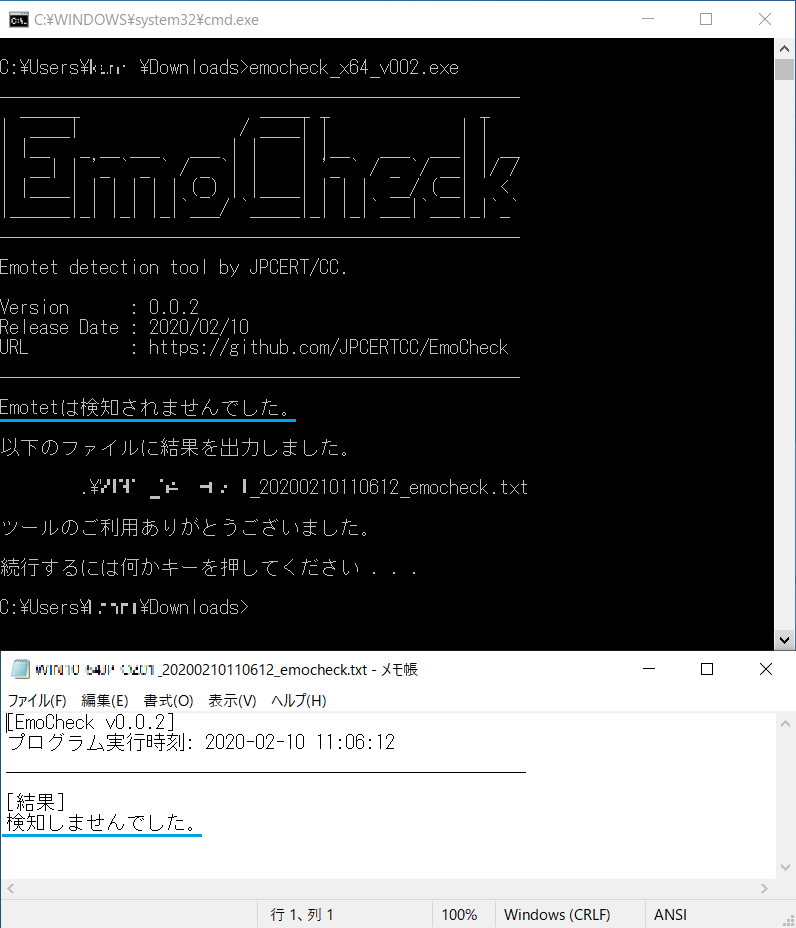

次のように「Emotetは検知されませんでした」と表示されていた場合には、Emotetに感染していません。

2-1-3.感染時の対応

Emotetへの感染が判明した場合には、次の2つの手順によりEmotetを無効化します。

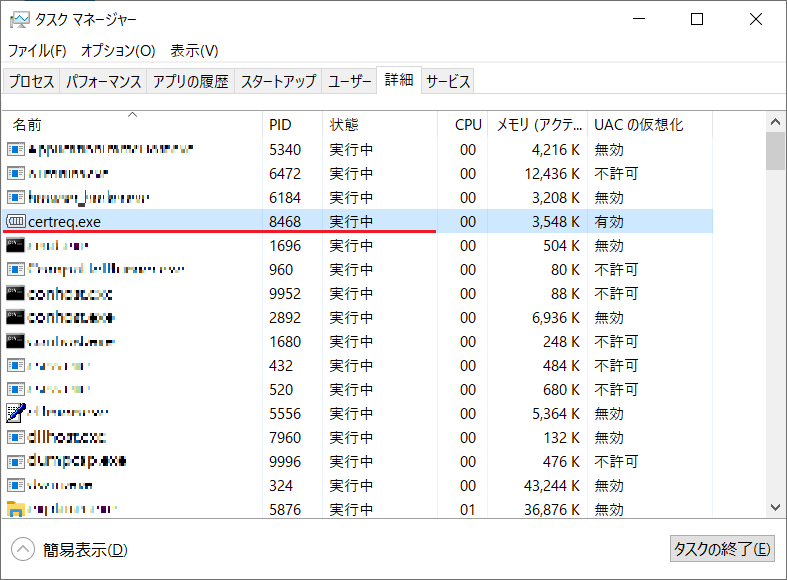

タスクマネージャーを起動し、詳細タブから実行結果に表示されている「プロセスID」を選択し、タスクの終了を選択します。

実行結果に表示されている「イメージパス」のうちフォルダ部をエクスプローラーで開き、表示されているexeを削除します。

再度EmoCheckを実行し、Emotetを検知しないことを確認ください。

EmoCheckによる感染有無の確認が行えない場合等には、以下の手順により感染有無の確認を行ってください。

2-2.なりすまされた本人へのヒアリング

なりすましメールを受信した時に、不審なファイルを開いてサンプル画像(末尾の「(参考)メールに添付されるWordファイルを開いた場合の表示例」を参照)のような画面が表示されたかを確認する。表示された場合は、 マクロを有効にしているか確認する。マクロを有効にしていた場合は、マルウエア感染の恐れがあります。

2-3.ウイルス対策ソフトでスキャン

ウイルス対策ソフトで、パターンファイルを最新にして端末を定期的にスキャンする。

※Emotet はバリエーションが多数あり、最新の定義ファイルでも数日間検知されない可能性がある。検知しない場合でもマルウエアに感染していないとは言い切れないため、定期的に最新の定義ファイルを更新し、スキャンを実施する。

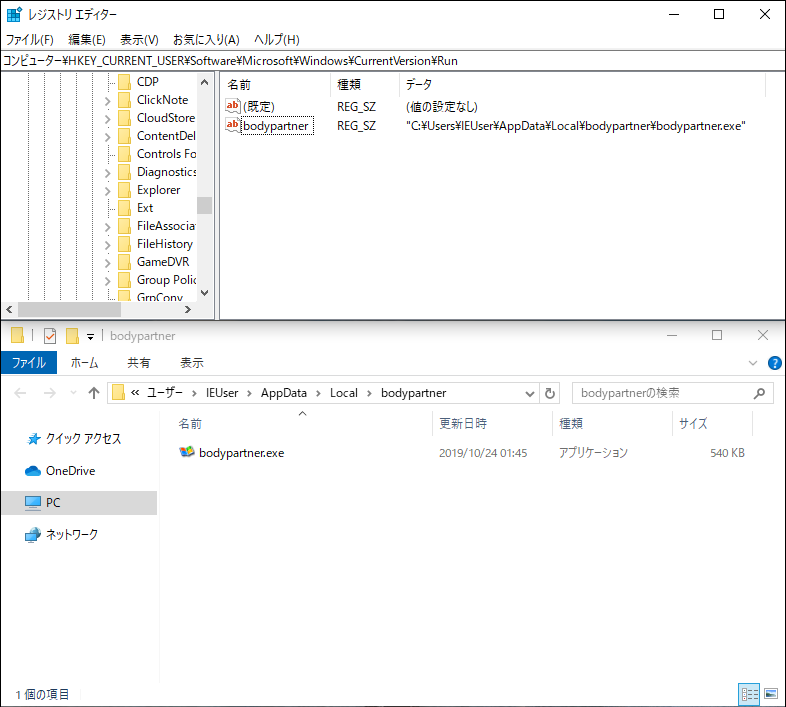

2-4.端末の自動起動設定の確認

WindowsOS の自動起動設定に、Emotetが存在する可能性の高いフォルダに含まれるdllファイルが設定されていないかを確認する。

(2020.12.23 情報更新)

2020.12.21以降のEmotetは自動起動の設定として以下のようにrundll32.exeを使用します

C:\Windows\system32\rundll32.exe "C:\Users\(ユーザ名)\AppData\Local\(ランダムな英字)\(ランダムな英字).(ランダムな英字)",RunDLL

この場合、Emotetの本体は "C:\Users\(ユーザ名)\AppData\Local\(ランダムな英字)\(ランダムな英字).(ランダムな英字) になります。

[代表的なWindowsOS の自動起動設定]

- 端末の自動起動レジストリ [*1]

- サービス

- タスクスケジューラ

- スタートアップフォルダ (2019.12.2 15:00 追加情報)

(*1) HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

[Emotetが存在する可能性の高いフォルダ]

- C:\Users(ユーザ名)\AppData\Local\ 配下のフォルダ

- C:\Windows\Syswow64

- C:\Windows\system32\

- C:\

- C:\Windows\

- C:\ProgramData\

(2019.12.2 15:00 一部追加情報)

(※フォルダ名、実行ファイル名は感染端末ごとにランダム)

※もし、タスクスケジューラに直下の不審なexeが登録されていた場合、さらに別のマルウエアTrickbotに感染している可能性が考えれる。

2-5.メールサーバログ確認

自組織が利用するメールサーバのログで次の点を確認する。

- HeaderFromとEnvelopFromが異なるなりすましメールが大量に送信されていないか

- 外部宛の送信メール量が通常よりも大量に増えていないか

- Word 形式のファイルが添付されたメールが大量に送信されていないか

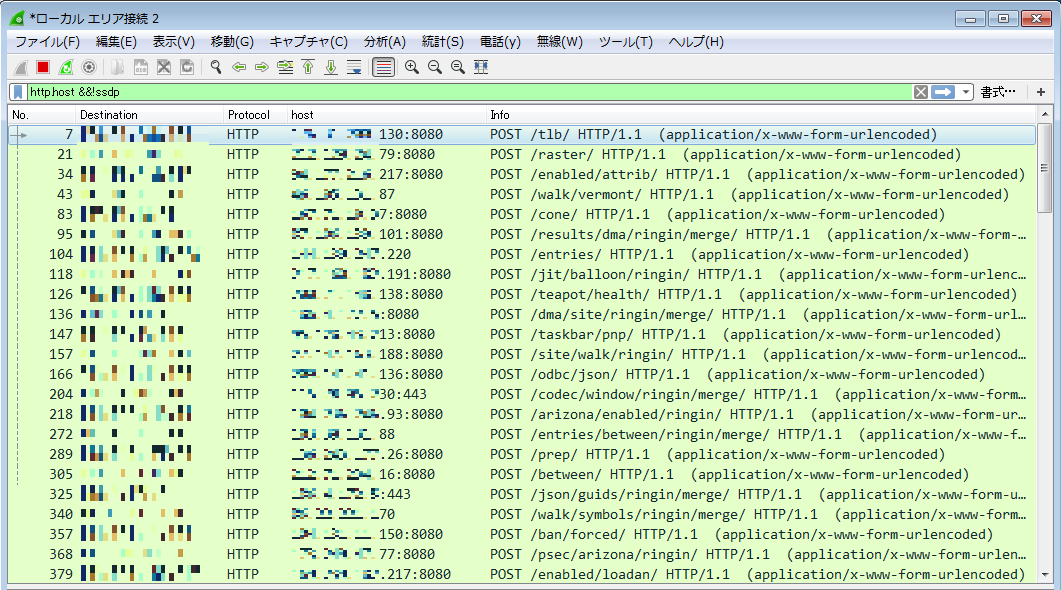

2-6.ネットワークトラフィックログの確認

外部への通信を記録、もしくは監視している場合は、1つの端末から外部の IP アドレスの複数ポートに対してアクセス (C2 への通信) していないかを、プロキシやファイアウォールログなどで確認する。

[Emotet が使用するポート番号の例]

20/TCP, 22/TCP, 80/TCP, 443/TCP, 446/TCP, 447/TCP, 449/TCP,465/TCP, 7080/TCP, 8080/TCP, 8090/TCP等

3. EmotetはWindows OS以外に感染しますか?

現時点では、Windows OS以外(Mac OS, Linux, iOS, Android等)での感染は確認されていません。 (2020.1.23 追加情報)

4. Emotet の感染を確認した場合どのように対処すればよいですか?

4-1.感染端末の隔離、証拠保全、および被害範囲の調査

- 感染した端末を証拠保全する

- 端末に保存されていた対象メール、およびアドレス帳に含まれていたメールアドレスの確認(端末に保存されていたこれらの情報が漏えいした可能性がある)

4-2.感染した端末が利用していたメールアカウントなどのパスワード変更

- Outlook や Thunderbird などのメールアカウント

- Webブラウザに保存されていた認証情報 など

- Webブラウザ Google Chromeにクレジットカード情報を保存していた場合、クレジットカードの利用停止 (2022.6.13 追加情報)

4-3.感染端末が接続していた組織内ネットワーク内の全端末の調査

- 横断的侵害で組織内に感染を広げる能力を持っているため、添付ファイルを開いた端末だけでなく、他の端末も併せて調査を実施する

- 横断的侵害には次の手法などが確認されている

- SMBの脆弱性(EternalBlue)の利用

- Windowsネットワークへのログオン

- 管理共有の利用

- サービス登録

- 横断的侵害には次の手法などが確認されている

4-4.ネットワークトラフィックログの監視

- 感染端末を隔離できているか、他の感染端末がないかの確認

4-5.他のマルウエアの感染有無の確認

- Emotetは別のマルウエアに感染させる機能を持っているため、Emotet以外にも感染していたか調査する。もし、別のマルウエアに感染していた場合には、更なる調査・対応が必要となる。

- 日本では、Ursnif、Trickbot、Qbot、ZLoaderなどの不正送金マルウエアの追加感染の事例あり

- 海外では、標的型ランサムウエアの感染などの事例あり

4-6.被害を受ける (攻撃者に窃取されたメールアドレス) 可能性のある関係者への注意喚起

- A) の調査で確認した対象メール、およびアドレス帳に含まれていたメールアドレスを対象

- 不特定多数の場合は、プレスリリースなどでの掲載

4-7.感染した端末の初期化

5. Emotetに窃取されたメールの送信を止めるにはどうすればよいですか?

Emotet に感染しメールやメールアドレス等の情報が漏えいしてしまった場合、継続して、なりすましのマルウエア添付メールが送られます。窃取されたメールアドレスの情報 (メールやアドレス帳に含まれるもの) は攻撃インフラに取り込まれており、マルウエア添付メールは、不特定多数のメールアカウント (攻撃インフラ) から送られるため、送信自体は止められません。

今後、繰り返しマルウエア添付メールを受信したり、なりすましメールが関係者に送られたりする可能性がありますので、不審な添付ファイルを開かないよう十分注意してください。また、最新の定義ファイルが適用されたウイルス対策ソフトで、定期的にスキャンすること、また、OSやお使いのソフトウエアのセキュリティ更新プログラムが適用された状態を維持することを推奨します。

6. Emotetに感染するとどのような被害が起こりますか?

Emotet に感染すると以下のようなメールやメールアドレス等の情報が漏えいします。

(2020.1.30 詳細情報追加)

- 過去に送受信したメールアドレスと表示名

- 過去に送受信したメールのメール件名とメール本文(添付ファイルも取得される)

(2020.9.3 添付ファイルが取得されるようになったことを情報修正) - Webブラウザに保存されていたアカウントなどの認証情報が漏えい

- Webブラウザ Google Chromeにクレジットカード情報を保存していた場合、クレジットカード情報が盗まれる恐れがある (2022.6.13 追加情報)

さらに、ネットワーク内の別の端末に感染が広がったり、不正送金マルウエアやランサムウエアなど別のマルウエアに2次感染する可能性もあります。

7. Emotetに感染しないためにはどのような対策が必要ですか?

対策については、JPCERT/CCで公開している注意喚起をご参照ください。

JPCERT/CC: マルウエア Emotet の感染に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190044.html

(参考)メールに添付されるWordファイルを開いた場合の表示例

2021年11月以降のEmotetに感染するファイルは以下を確認しています。

2019年10月以降のEmotetに感染するWordファイルは以下の17種類を確認しています。

更新履歴

2019.12.2 2-4. 端末の自動起動設定の確認 情報追加

2020.01.23 1. リンク型Emotetのメール例 追加情報

2020.01.23 3. EmotetはWindows OS以外に感染しますか? 追加

2020.02.03 1. 新型コロナウイルスを題材としたEmotetのメール例 情報追加

2020.02.03 2. EmoCheckによるEmotet感染有無の確認 追加

2020.02.07 2. Emotetの感染規模 情報追加

2020.02.10 2. EmoCheckのアップデート記載

2020.07.20 (参考)メールに添付されるWordファイルを開いた場合の表示例 情報追加

2020.08.11 2. EmoCheckのアップデート記載,(参考)メールに添付されるWordファイルを開いた場合の表示例 情報追加

2020.08.31 (参考)メールに添付されるWordファイルを開いた場合の表示例 情報追加

2020.09.03 1. パスワード付きzipファイルが添付されたEmotetのメール例 追加情報

2020.09.03 (参考)メールに添付されるWordファイルを開いた場合の表示例 情報追加

2020.09.18 (参考)メールに添付されるWordファイルを開いた場合の表示例 情報追加

2020.09.28 (参考)メールに添付されるWordファイルを開いた場合の表示例 情報追加

2020.10.06 (参考)メールに添付されるWordファイルを開いた場合の表示例 情報追加

2020.10.15 (参考)メールに添付されるWordファイルを開いた場合の表示例 情報追加

2020.10.16 (参考)メールに添付されるWordファイルを開いた場合の表示例 情報追加

2020.10.20 (参考)メールに添付されるWordファイルを開いた場合の表示例 情報追加

2020.12.23 2. 2020.12.21以降のEmotetはEmoCheckで検知できないことを記載, 2-4 端末の自動起動設定の確認 情報追加

2021.01.27 2. EmoCheckのv2.0アップデート記載

2021.11.19 Emotetの活動再開に関わる情報追加

2021.12.01 1. アプリケーションのインストールによるEmotetの感染経路 追加情報

2022.03.08 Emotetの注意喚起、Webnerのリンク掲載、2. EmoCheckのv2.1アップデート記載

2022.03.15 Webnerの資料掲載

2022.04.22 2. EmoCheckのv2.2アップデート記載

2022.05.20 2. EmoCheckのv2.3アップデート記載

2022.05.24 2. EmoCheckのv2.3.1アップデート記載

2022.05.27 2. EmoCheckのv2.3.2アップデート記載

2022.06.13 4.3, 6 にGoogle Chromeに保存していたクレジットカード情報が盗まれることを記載

2023.03.20 2. EmoCheckのv2.4アップデート記載