Japan Security Analyst Conference 2021 開催レポート ~1ST TRACK~

Japan Security Analyst Conference 2021(JSAC2021)の講演の様子を引き続きお伝えします。第3回は1ST TRACKについてです。

オープニングトーク 2020年のインシデントを振り返る

講演者:JPCERT/CC インシデントレスポンスグループ 椎木 孝斉

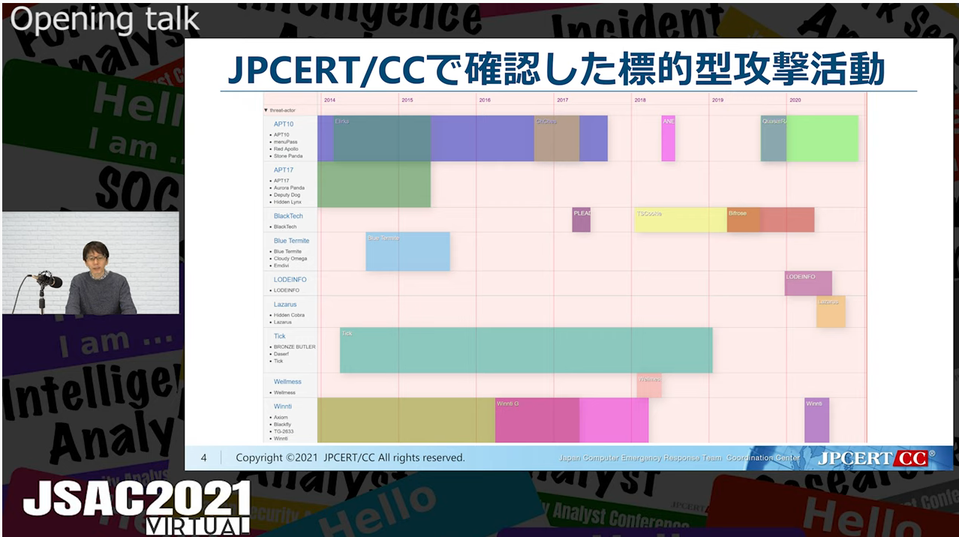

オープニングトークでは、JPCERT/CCが確認した2020年のインシデントについて、標的型攻撃、ばらまき型攻撃という側面で講演しました。

標的型攻撃では、クラウドサービスを攻撃の侵入段階から内部での感染拡大に至るまで、攻撃インフラとして悪用する特徴が確認されました。また、LODEINFOと呼ばれるマルウェアを使用した攻撃や、攻撃グループLazarusの活動を確認しています。LODEINFOは頻繁にバージョンが更新されており、起動方式やコマンドが変化していることも確認しています。一方、攻撃グループLazarusが使用するマルウェアは、レジストリから設定情報を読み取り、端末固有の情報を用いてC2サーバーとの通信を行う場合があるという特徴から、フォレンジックも組み合わせた分析が必要となります。

ばらまき型攻撃では、SSL VPN機器の脆弱性を悪用した攻撃による侵害やEmotetの活動を確認しています。JPCERT/CCでは、SSL VPN機器の脆弱性やEmotetに関して、情報発信および情報の更新も行っています。

GhostDNSbusters: Tracking and Responding to a Large Scale DNS Hijacking Campaign

講演者:二関 学、Team Cymru Josh Hopkins

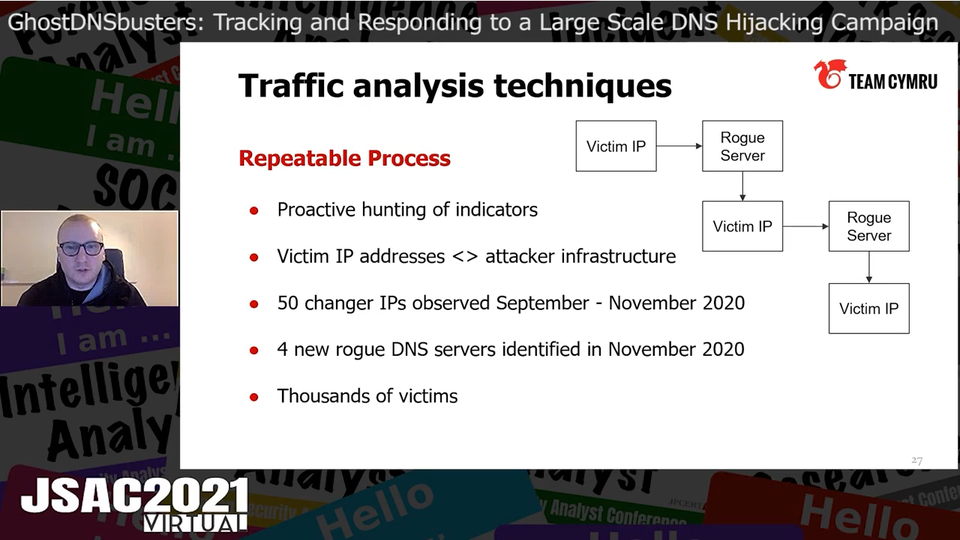

二関氏、Josh Hopkins氏は、DNSハイジャックのツールキットであるGhostDNSによる大規模な攻撃キャンペーンに対する追跡およびこの攻撃活動を抑止するために講演者自身が行った対応について講演されました。

本講演では、GhostDNSのインフラを見つける方法として、以下のアプローチを行ったと紹介されました。

- Passive approach

- Active approach

Passive approachでは、GhostDNSのディレクトリおよびファイル名が特徴的なことから、検索エンジンを使用し、オープンディレクトリ上にあるDNS Changerを確認できると説明されました。また、GhostDNSに使用されるIPアドレスを収集し、それらのIPアドレスが一般的なクラウドサービスやホスティングサービスのものであることを明らかにしました。

Active approachでは、ツールを使用して不正なDNSサーバーを特定する方法や特定のIPレンジでフィッシングページを発見する方法について紹介されました。

続いて説明されたDNS Changerのトラフィック分析では、被害者のIPアドレスから攻撃者の不正なDNSサーバーのIPアドレスを発見するというプロセスを繰り返し行うことで、50のChanger IPアドレスや4つの攻撃者の不正なDNSサーバー、数千の被害端末が確認できたと説明されました。

本講演で紹介されたツールはGitHubで公開されています。

rogue_one

https://github.com/ninoseki/rogue_one

dnsx

https://github.com/projectdiscovery/dnsx

httpx

https://github.com/projectdiscovery/httpx

rangescan

https://github.com/ninoseki/rangescan

Accelerating the Analysis of Offensive Security Techniques Using DetectionLab

講演者:Netflix Chris Long

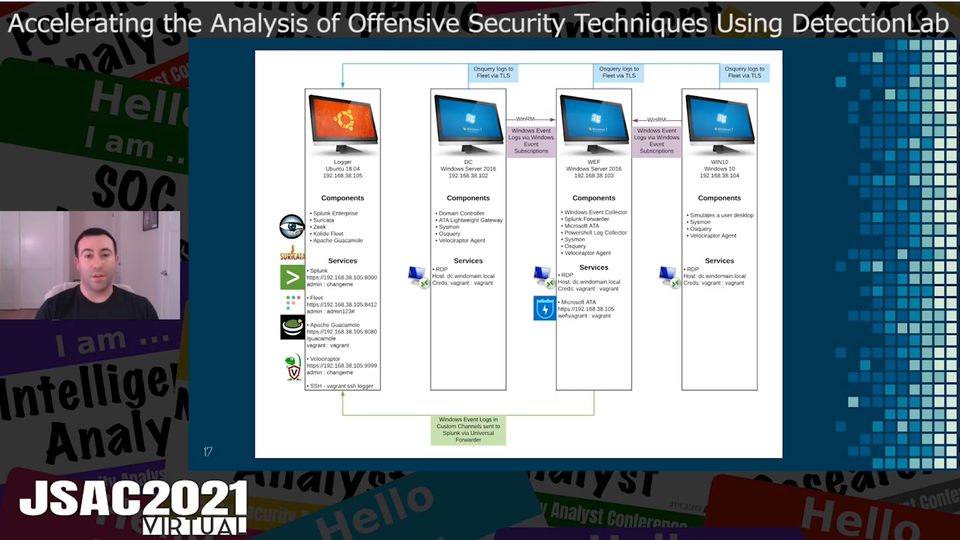

Chris Long氏は、無料のツールを使用し、マルウェアを分析するためのActive Directory環境を自動的に構築することをコンセプトとしたDetectionLabについて講演されました。DetectionLabでは、以下の4つの環境が生成されると述べました。

- Logger

- Domain Controller(DC)

- Windows Event Forwarding(WEF)

- Windows10

Logger環境は、DC、WEF、Windows10のosqueryログやWEFで管理されているWindowsのイベントログ等のログが、一元的に管理されると説明されました。また、Logger環境は、ログを分析するSplunk等のツールがプリインストールされています。プリインストールされたツールの1つであるVelociraptorは、Velociraptor Agentの導入されている環境で、コードの実行を行う機能や、MFT、メモリ、ブラウザーの履歴等のフォレンジック機能も備えていると説明されました。

さらに、本講演では、DetectionLabを使用した分析のシナリオとして、以下の攻撃活動の検知方法について紹介されました。

- Mimikatz実行の検知

- プロセスインジェクションの検知

上記の検知は、DetectionLabにプリインストールされたツールを用いることで検知可能であることが説明されました。

When you gaze into the Bottle,...

講演者:NTTセキュリティ・ジャパン株式会社 小池 倫太郎、高井 一

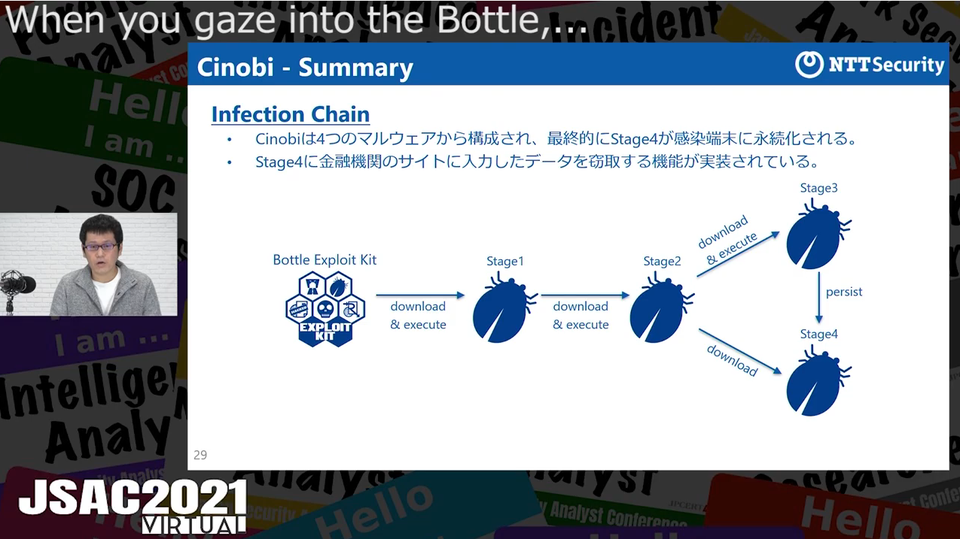

小池氏、高井氏は、日本のユーザーを標的とした以下のExploit Kitおよびマルウェアについて講演されました。

- Bottle Exploit Kit

- Cinobi

2019年の9月から、Bottle Exploit Kitを使用してマルウェアCinobiに感染させる攻撃活動が確認されており、2020年も極めて活発に活動していることが確認されたと述べました。また、Bottle Exploit Kitは、ブラウザーの言語設定やタイムゾーンを確認する日本に特化した処理があることや、version2からエンコードされたマルウェアをダウンロードさせるようにアップデートされたことなどを明らかにしました。

CinobiはBanking Trojan であり、4つのコンポーネントによって構成されていて、Cinobiの挙動として、エンコードされたシェルコードをデコードし実行することやC2サーバーとの通信にTORが利用されていることを明らかにしました。また、CinobiのVersion1とVersion2の差異についても説明されました。

さらに、本講演では、Bottle Exploit KitおよびCinobiの解析結果から得られた情報をもとに、以下の3つの防御手法について紹介されました。

- ネットワーク上での検知

- 端末上での挙動による検知

- Yara Rule

最後に、Cinobi version1がフィッシングサイトから配布されたことや、C2サーバーのIPアドレスの情報から、フィッシングキャンペーンや攻撃グループ「Magecart」と関連している可能性について考察されました。

講演資料のAppendixでは、インジケーター情報および公開予定のツールに関して紹介されていますのでご覧ください。

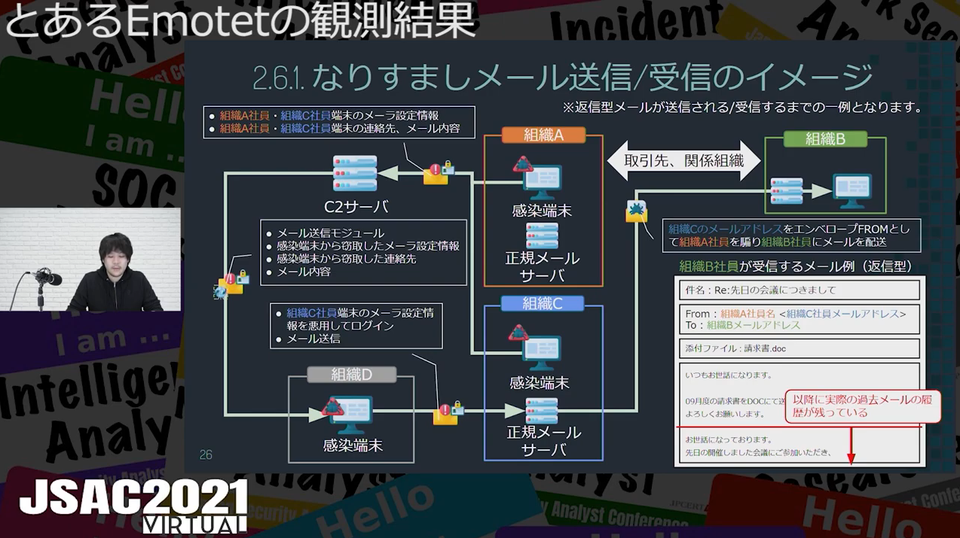

とあるEmotetの観測結果

講演者:JPECRT/CC 佐條 研、株式会社サイバーディフェンス研究所 笹田 修平

JPCERT/CC 佐條、笹田氏は、「ばらまきメール回収の会」の活動において観測されたマルウェアEmotetの観測結果について講演されました。

Emotetは、2019年9月以降、攻撃対象に日本が加えられ、感染を狙ったメールが配信されるようになったと述べられました。また、Emotetは、感染端末のメール関連の情報を窃取しており、その情報が感染拡大のためのなりすましメールに悪用されていることなど、Emotetの感染拡大のサイクルについて説明されました。さらに、感染拡大を狙って配信されるメールの内容には特徴があり、以下3つの分類を紹介されました。

- ばらまき型メール

- 返信型メール

- 偽装返信型メール

また、本講演では、Emotetの感染を拡大させ、二次感染として別のマルウェアに感染させることで使用料を得るグループと、別のマルウェアにより攻撃を行うグループの、2種類の攻撃グループが関与していることを明らかにし、Emotetから二次感染するマルウェアとして以下が紹介されました。

- Ursnif

- Trickbot

- Qakbot

- Zloader

- IcedID

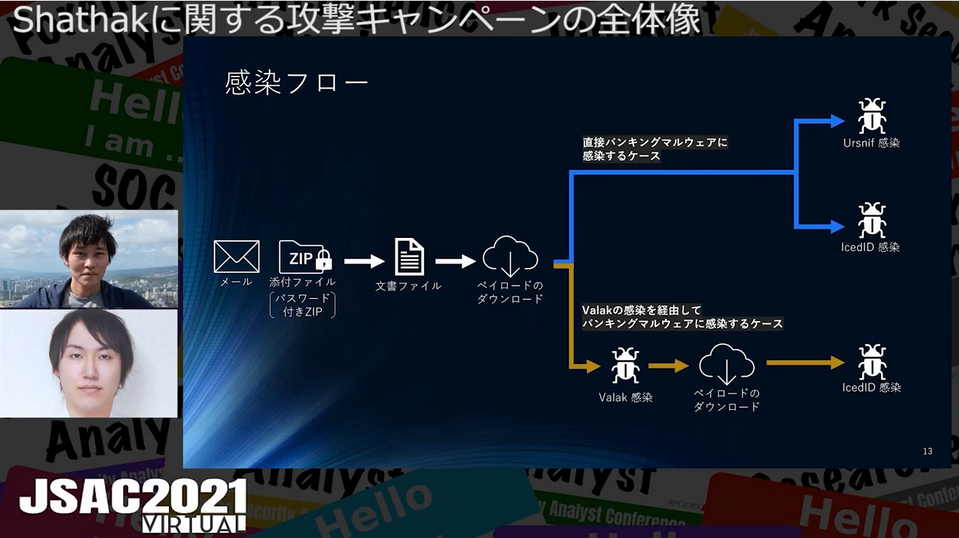

Shathakに関する攻撃キャンペーンの全体像

講演者:株式会社ラック 松本 拓馬、NECソリューションイノベータ株式会社 浜本 翔太郎 、伊藤忠商事株式会社 丹羽 祐介、株式会社セキュアブレイン 田村 涼、株式会社サイバーディフェンス研究所 笹田 修平

松本氏、浜本氏は、日本を含む複数の国を攻撃対象とするShathakの全体像について講演されました。

Shathakはメールへの返信を装う返信型メールで、悪性の文書ファイルをパスワード付きのZIPファイルとして添付し、本文にパスワードが記載されているという特徴があることを説明されました。また、Shathakでは、文書ファイルによるペイロードのダウンロードから複数のマルウェアに感染することが明らかにされました。感染するマルウェアとして以下のマルウェアが紹介され、各マルウェアについて説明されました。

- Valak

- Ursnif

- IcedID

文書ファイルの解析結果では、2018年から現在までで特徴が変遷しており、現在はLOLBAS(Living Off The Land Binaries and Scripts)が多用されていることを述べられました。また、通信パターンが2020年10月から複雑化してきていることや、ペイロードを取得するアクセス元のIPアドレスから攻撃対象の国であるかを確認し、ペイロードの配信有無が変わる場合があることも明らかになりました。

最後に、本講演では、Shathakと別の攻撃者グループとの関連性を以下の観点で分析した結果も説明されました。

- 通信先のドメイン名の特徴

- 他の文書ファイルとの類似性

- IcedIDを使用する他の攻撃事例

- Webインジェクションの対象サイトの類似性

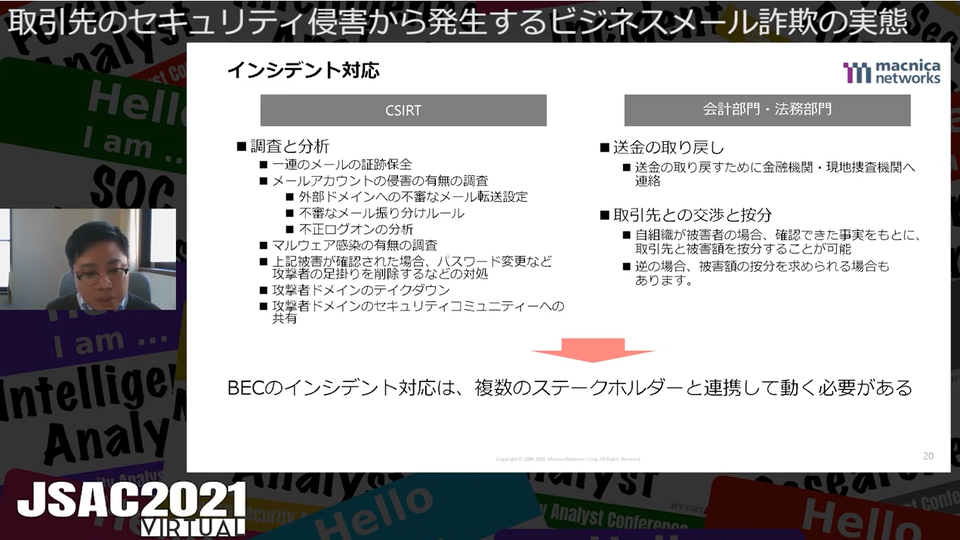

取引先のセキュリティ侵害から発生するビジネスメール詐欺の実態

講演者:マクニカネットワークス株式会社 勅使河原 猛、政本 憲蔵

勅使河原氏、政本氏は、実際に対応した取引先の侵害から発生したビジネスメール詐欺(BEC)の事案と、そこから得られた対策方法やインシデント対応方法について講演されました。

売り手および買い手のやり取りの中で、売り手の侵害から発生したBECについて、以下の2つの事案について紹介されました。

- フリーメールサービスの悪用

- Man-in-the-email

フリーメールサービスの悪用では、売り手のメールアカウントを侵害することで、買い手の情報を攻撃者が取得し、フリーメールサービスを悪用し売り手を装って口座変更依頼のメールを送付する手口を確認したと述べました。この時、攻撃者は2つのフリーメールサービスを利用し、買い手へメールを送付するためのメールアカウントと、返信を受け取るためのメールアカウントを使用されていることが明らかになりました。

Man-in-the-emailでは、売り手のメールアカウントを侵害することで買い手の情報を攻撃者が取得し、攻撃者の用意したメールインフラを経由して口座変更依頼のメールを送付する手口を確認したと述べました。この時、攻撃者のメールインフラとして、売り手と連絡を行うためのメールインフラ、買い手と連絡を行うためのメールインフラがそれぞれ使用されていることが明らかになりました。

最後に、勅使河原氏、政本氏からは対応した事案から、自社のセキュリティ対策が行われていた場合も、取引先のセキュリティ対策レベルが低いことでBECの被害が発生することが指摘されました。また、攻撃者からのメールは、SPF(Sender Policy Framework)認証に成功することが多いためSecurity Email Gatewayでの検知も困難であり、BECの対策はIT部門だけでなく、会計部門や法務部門と協力をしていく必要があると説明されました。

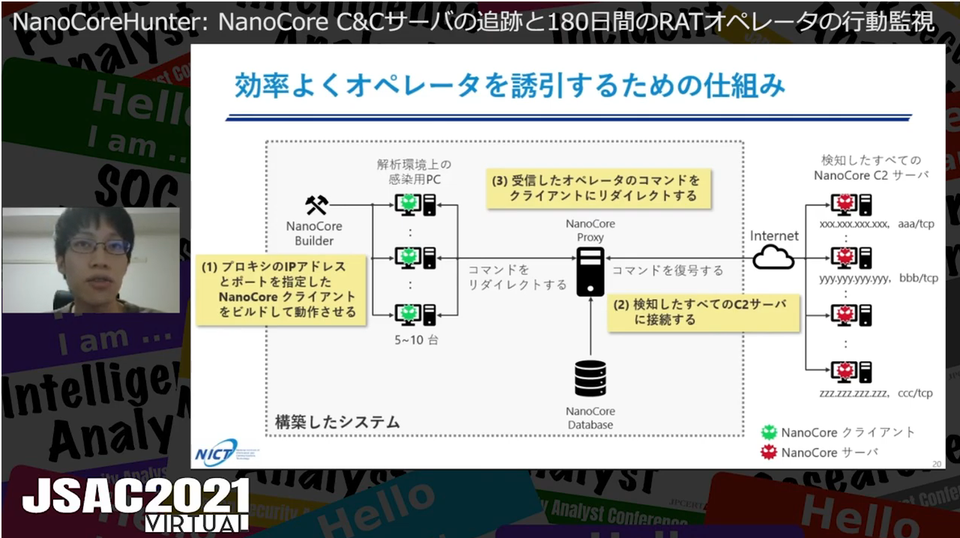

NanoCoreHunter: NanoCore C&Cサーバの追跡と180日間のRATオペレータの行動監視

講演者:国立研究開発法人 情報通信研究機構 松本 隆志

松本氏は、NanoCore C2サーバーの追跡やオペレーターの誘因実験の結果について講演されました。

NanoCoreは2013年から登場し現在も利用されているRATであり、以下の機能を持つと説明されました。

- 画面共有

- データの窃取(ファイル、パスワードなど)

- キーログ機能

- マイクやWebカメラへのアクセスなど

NanoCore C2サーバーを長期観測した結果では、アメリカやヨーロッパに多くホスティングされていたことが明らかになりました。

また、NanoCoreの利用目的を明らかにするため行った分析環境にオペレーターを誘導する実験についても説明されました。実験の結果、88件のオペレーターによる侵入が確認され、画面共有からメールアカウントの情報やパスワードなどの情報を窃取する挙動や二次感染用のマルウェアが実行されたことなど、観測されたオペレーターの行動が紹介されました。さらに、以下の3つのオペレーターの行動については、本講演でより詳細に説明されました。

- 画面を共有してパスワードを窃取したオペレーター

- ブラウザーとメーラーを慎重にチェックしていたオペレーター

- 複数のRATへの感染を試みたオペレーター

おわりに

JSAC2021では、2021年2月19日にAfter JSAC2021を開催し、ベストスピーカーへの表彰を行いました。ベストスピーカーは、参加者の皆さまに記載いただいたアンケートを踏まえ、CFPレビューボードのメンバーにて選定させていただきました。ベストスピーカーに選ばれた発表は以下になります。

タイトル : とあるEmotetの観測結果

講演者 : JPECRT/CC 佐條 研、株式会社サイバーディフェンス研究所 笹田 修平

本発表は、観測の期間が長く、Emotetの全体像について詳細に説明いただいた点、また、他のリサーチャーのためになる情報である点が特に評価されました。

最後に、JSAC2021の参加者の皆さま、本レポートをご覧いただきました皆さまにこの場を借りてお礼申し上げます。

インシデントレスポンスグループ 寺本 健悟