マルウェアEmotetのテイクダウンと感染端末に対する通知

(更新日時 2021年11月19日)

本記事は2021年5月時点の記事のため、古い内容が含まれます。

2021年1月のテイクダウン作戦により当時のEmotetは全て停止しましたが、2021年11月14日よりEmotetが活動を再開したことを確認しています。

2019年10月以降、日本国内にてEmotetの感染事例が急増し、JPCERT/CCではこれまで注意喚起の発行や感染が疑われる場合の調査手順を公開し注意を呼び掛けていました。 2021年1月にEuropolは欧米各国の共同作戦によるEmotetのテイクダウンを発表しましたが、以後、各国CERTのネットワークを介して被害者への通知を行うことが示されています。日本国内では引き続きEmotetの感染端末が存在しており、JPCERT/CCでは国内外の各国機関等と連携し、利用者へ通知をしています。

本ブログ記事では、2章、3章でEmotetのテイクダウンとその後の日本国内のEmotetの感染状況について述べます。4章、5章では、JPCERT/CCで実施しているEmotet感染端末の利用者に対する通知と、通知を受け取った場合に対応すべき事項について述べます。

目次

1. マルウェアEmotet(エモテット)とは

2. Emotetのテイクダウン

3. 日本国内のEmotet の感染状況

4. Emotet感染端末の利用者への通知

5. Emotetに感染していると通知された場合の対応

6. 通知の結果

1. マルウェアEmotet(エモテット)とは

Emotetは主にメールに添付されたWord形式のファイルを実行し、「コンテンツの有効化」を実行することで感染します。Emotetに感染した場合、次のような被害が生じる可能性があります。

- 端末やブラウザーに保存されたパスワード等の認証情報が窃取される

- 窃取されたパスワードを悪用されSMBによりネットワーク内に感染が広がる

- メールアカウントとパスワードが窃取される

- メール本文とアドレス帳の情報が窃取される

- 窃取されたメールアカウントや本文などが悪用され、Emotetの感染を広げるメールが送信される

- さらに別のマルウェアに二次感染する

2. Emotetのテイクダウン

Emotetのインフラは2021年1月27日に「Operation LadyBird」によってテイクダウンされました。「Operation LadyBird」はEuropolとEurojustによって調整されたオランダ、ドイツ、アメリカ、イギリス、フランス、リトアニア、カナダ、ウクライナの法執行機関と司法当局の国際的な共同作戦です。

この作戦は次の成果を挙げています。

- EmotetをコントロールしていたC2サーバーは法執行機関によって差し押さえられた

- Emotetを運用していた一部メンバーは逮捕された

- Emotetの感染端末は法執行機関が管理するサーバーとのみ通信を行うようになった

この結果、Emotet自体は無害化されたと言えます。しかし、Emotetに感染した端末はすでに4章で述べる被害が生じている可能性が高く、対応が必要です。

3. 日本国内のEmotetの感染状況

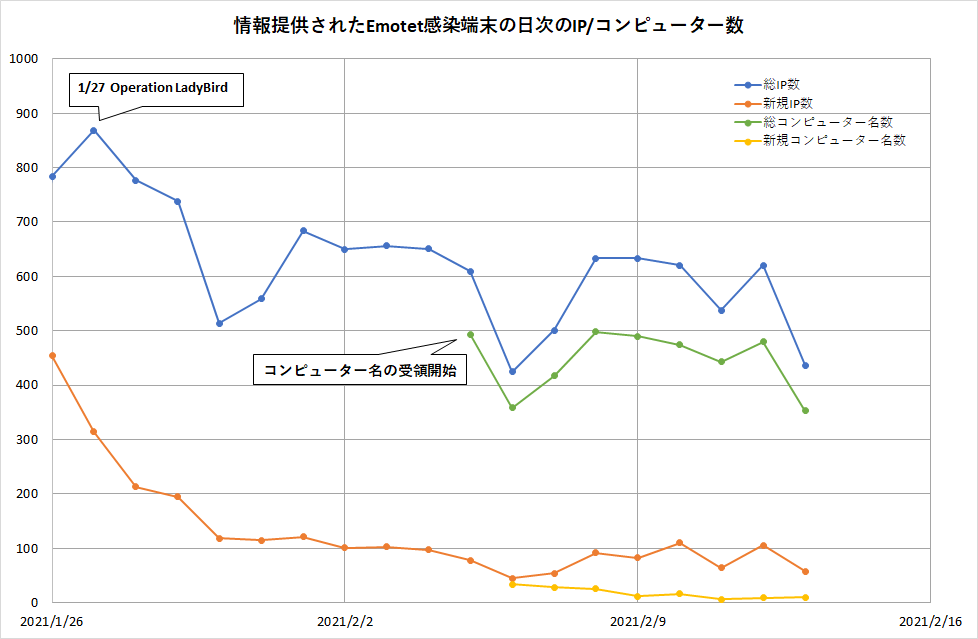

上記作戦の結果、複数の海外機関よりJPCERT/CCに日本国内のEmotetに感染している端末の情報が継続的に提供されるようになりました。主に海外法執行機関が管理するサーバーにEmotetの感染端末が行った通信の記録がデータとして提供されています。次の図1は提供されたデータをもとに作成した日本国内のEmotetに感染している端末の数の推移を示したものです。

テイクダウンが実施された1/27時点で約900のIPアドレスからの通信を確認しています。2/5以降は感染端末のコンピューター名もあわせて提供されるようになりました。IPアドレス数とコンピューター名の数で差が生じているのは1つの端末がIPアドレスを切り替えて利用される場合があるためで、感染規模としてはコンピューター名の数がより実数を表していると考えられます。

テイクダウンされたことでEmotetが持つ検知回避機能が動作しなくなり徐々にウイルス対策ソフト等により検知、対処が進んでいくと思われますが、感染端末のコンピューター名の数から考えると2月以降も約500台の感染端末が日本国内に存在していると考えられます。

4. Emotet感染端末の利用者への通知

JPCERT/CCでは情報提供されたデータをもとにEmotetに感染している端末の利用者へISP等と協力しながら順次通知をしています。

2月19日に総務省、警察庁、一般社団法人ICT-ISACおよびISP各社による、これまでに海外の捜査当局から警察庁に対して行われた情報提供にもとづく、「感染端末利用者への注意喚起の取り組み」が発表されています。

この取り組みへの協力を行いつつ、JPCERT/CCでは海外機関から継続して提供される感染端末情報をもとに、直近の感染被害に気付いていない被害組織への通知と支援を進めていきます。

Emotetはテイクダウン以後、設定変更されており、端末の時刻が2021年4月25日12:00になるとEmotetは自動的に機能が停止されます。しかし、Emotetに感染している端末では既に次の被害が生じている可能性が高く、Emotet自体の機能停止とは別に、以下への対応が必要となります。

- 端末やブラウザーに保存されたアカウント、パスワード等の認証情報が窃取されている

- メールアカウントとパスワードが窃取されている

- メール本文とアドレス帳の情報が窃取されている

- さらに別のマルウェアに二次感染している

アンチウイルスソフト等によってEmotetが検出、駆除された場合でも対応は別途必要となります。

5. Emotet感染していると通知された場合の対応

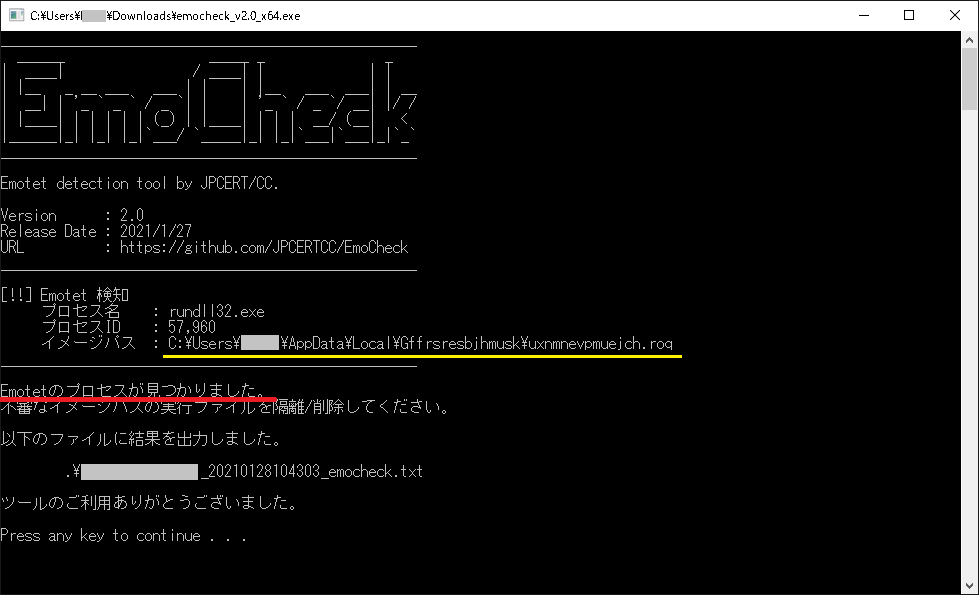

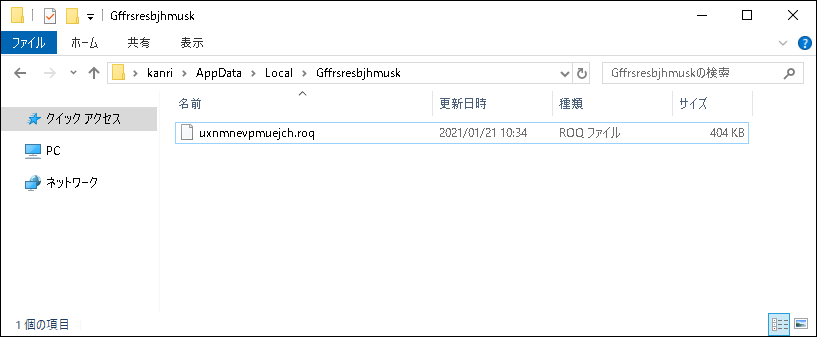

Emotetに感染している端末の特定には通知されるコンピューター名をもとに調査ください。 また、JPCERT/CCが公開しているツール「EmoCheck」によりEmotetの感染有無を確認することができます。下記GitHubのJPCERT/CCページよりツール「EmoCheck」をダウンロードし、感染が疑われる端末へコピーしてください。ツールは通常その端末にログインしているユーザーで実行してください。

JPCERTCC/EmoCheck - GitHub https://github.com/JPCERTCC/EmoCheck/releases

EmoCheckを実行し図2の赤線部のように「Emotetのプロセスが見つかりました」と表示された場合、Emotetに感染しています。

感染端末を特定できた場合、感染端末で次の対応を実施してください。

- EmoCheck実行結果に表示されるイメージパスに存在するEmotetを削除する

- OutlookやThunderbirdなどのメールアカウントのパスワードを変更する

- ブラウザーに保存されていたアカウントのパスワードを変更する

- 別のマルウェアに二次感染していないか確認する

別のマルウェアに感染していた場合、次の箇所に痕跡が残る可能性があります。

- 端末の自動起動レジストリ

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run - タスクスケジューラ

上記設定に身に覚えのない不審な次のフォルダーへの参照があった場合、他のマルウェアに感染している疑いがあります。

- C:\Users(ユーザー名)\AppData\ 配下のフォルダー

- C:\ProgramData\ フォルダー

より詳細な対応方法については感染が疑われる場合の調査手順のブログの2章、4章を参照ください。

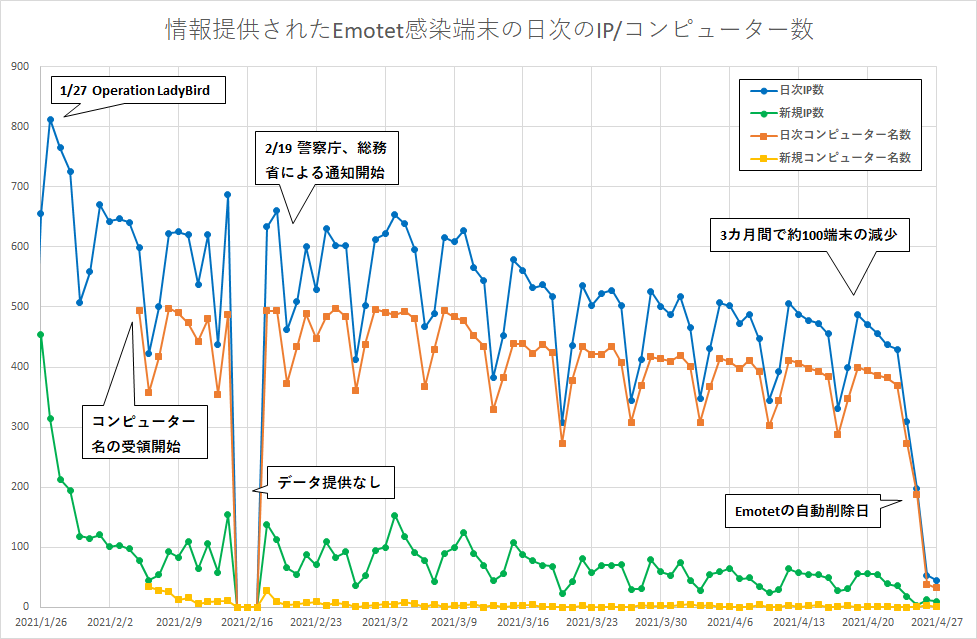

6. 通知の結果(更新日時 2021年5月25日)

JPCERT/CCでは、データを受け取った1月下旬からEmotetが自動削除される4月下旬までISP等と協力し、通知を行ってきました。警察庁および総務省の実施したEmotet感染端末への通知の取り組みに参加しているISPが保有するIPアドレス分(全体の約9割を占める)は、2月中旬にICT-ISACへとデータ提供され、3月下旬には参加ISPへと通知されました。残りのIPアドレスに関しては、1月下旬より順次JPCERT/CCから直接管理者へと通知を行ってきました。

Emotetは、テイクダウン後に感染端末の時刻が4/25 12:00になると停止する機能が加えられた無害化ファイルへと自動的に更新されています。図4に2021年4月末の日本におけるEmotetに感染している端末数の推移を示します。図でもわかる通り、4/26以降は感染がほぼ観測されなくなったことが分かります。

本件に関与された関係者の皆さまのご対応に感謝いたします。

おわりに

今回は欧州各機関による共同作戦により、Emotetはテイクダウンされ無害化されました。「Operation LadyBird」を実施された関係者に深く感謝いたします。

Emotet以外にもメールの添付ファイルによって感染を狙うマルウェアは多く存在します。引き続き、不審な添付ファイルを開かないよう十分注意してください。また、最新の定義ファイルが適用されたウイルス対策ソフトで、定期的にスキャンすること、また、OSやお使いのソフトウェアのセキュリティ更新プログラムが適用された状態を維持することを推奨します。

今後も大規模なマルウェア感染活動等は出現する可能性はあり、JPCERT/CCでは今後も各国連携による対処がより推進されるよう、国内外関係者との連携を進めていきます。

更新履歴 2021.5.25 6.通知の結果 追記