Japan Security Analyst Conference 2021 開催レポート ~2ND TRACK~

前回の3RD TRACKの紹介記事に引き続き、今回はJapan Security Analyst Conference 2021 2ND TRACKで行われた講演の様子を、お伝えします。

Workshop: Malware Analysis at Scale - Defeating Emotet by Ghidra -

講演者:株式会社サイバーディフェンス研究所 中島 将太、トレンドマイクロ株式会社 原 弘明

講演資料

講演動画

このワークショップでは、「いかにしてマルウェア解析を楽に終わらせるか」をテーマとした講演でした。具体的には、オープンソースソフトウェアとして公開されているリバースエンジニアリングツールであるGhidraを使って、マルウェアEmotetを題材に、解析を自動化するといった内容でした。

GhidraにはGhidra APIと呼ばれる機能があり、スクリプトからGhidraの機能にアクセスすることで各種操作を自動化・効率化することができます。Ghidra APIを利用することで、次のようなことができると解説されました。

- バイト列の検索やコメントの付与など、手動作業の自動化

- 大量ファイルのインポート・解析処理など、反復作業の自動化

- 暗号化されたデータや文字列の復号など、解析の自動化

- エミュレーターによる実行

このGhidra APIの機能を活用して、難読化を復号するGhidraスクリプトの作成演習や、復号結果を参考にマルウェアの設定情報を特定し、通信先情報を抽出するGhidraスクリプトの作成演習が行われました。

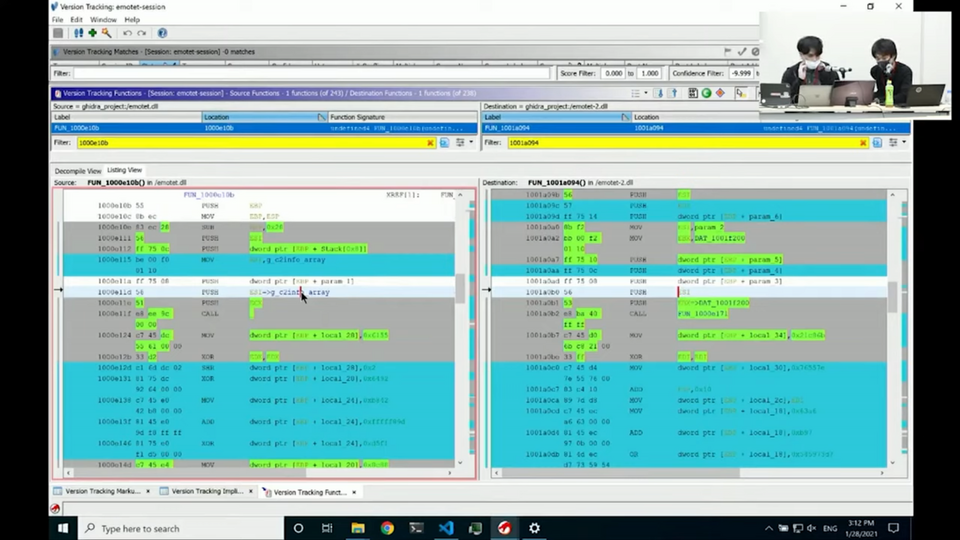

演習の最後に、作成したGhidraスクリプトを同様の別の検体でも使用できるようにするため、複数サンプルのバイナリの差分を比較できる「Version Tracking」というGhidraの機能が解説されました。

Version Trackingでは比較したい関数を入力すると差分が可視化されます。この機能を活用し、今回用意されていたもう一つのEmotetの検体と比較して、共通する命令列からマルウェアの設定情報を見つけ、通信先情報を抽出することができるように、作成したGhidraスクリプトをアップデートする演習が行われました。

本ワークショップで使用したGhidraスクリプトはGitHubにて公開されています。

GitHub AllsafeCyberSecurity

https://github.com/AllsafeCyberSecurity/malware-analysis-at-scale-defeating-emotet-by-ghidra

Knock, knock, Neo. - Active C2 Discovery Using Protocol Emulation -

このセッションでは、稼働中のCobalt Strikeのチームサーバーを、インターネット上から直接発見する手法について発表されました。

はじめに、Cobalt Strikeの各プロトコルの詳細について解説されました。

- クライアント認証プロトコル

- Stagerプロトコル

- Beaconプロトコル

- External C2プロトコル

今回紹介された手法では、Cobalt Strikeで用いられるStagerプロトコルを利用してBeaconをダウンロードし、Beaconからコンフィグを抽出します。そのコンフィグのパーサーを備えたスキャナーを実装することで、誤検知のない脅威情報の収集が可能になったと解説されました。

また、これらのスキャナーやコンフィグのパーサー等の実装の詳細についても解説されました。

次にInternet-wideでCobalt Strikeのチームサーバーを見つける方法やオープンなホストのリストを作成する際の注意点などが解説されました。

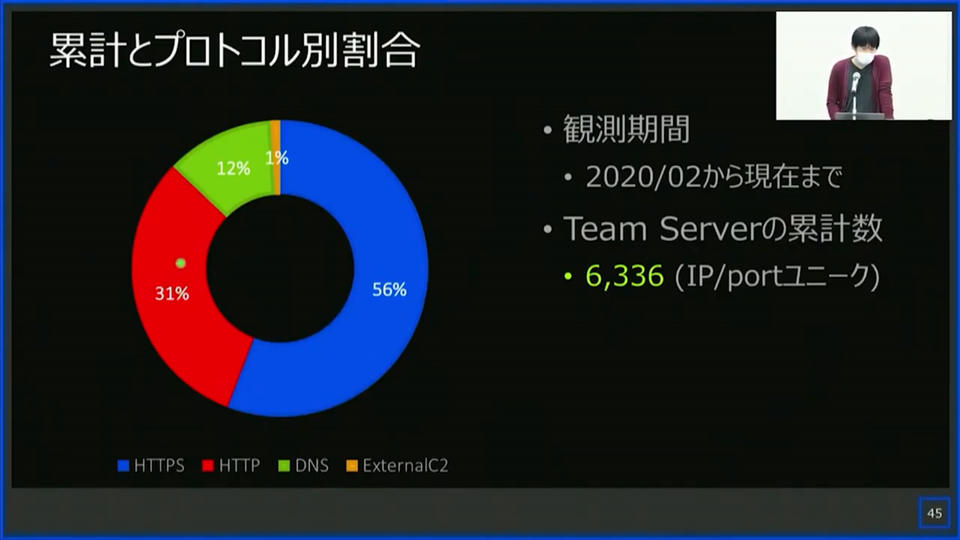

そして最後に2020年の2月から現在まで収集した脅威情報を活用した分析結果について解説されました。

利用されているプロトコルでは8割強がHTTP・HTTPSであることや、バージョン情報、さらにリーク・クラック版の割合が5割を占めていたなどといった分析結果について述べられました。また、コンフィグから抽出したユニークな値を活用した攻撃者のグルーピングと、そのC2のインジケーター情報についても発表されました。

本公演で発表されたIoC情報はGitHubにて公開されています。

GitHub Carbon Black

https://github.com/carbonblack/active_c2_ioc_public/tree/main/cobaltstrike

A41APT case - Analysis of the Stealth APT Campagin Threatening Japan

講演者:伊藤忠商事株式会社 丹羽 祐介、佐藤 元彦、マクニカネットワークス株式会社 柳下 元、

TeamT5 Charles Li、株式会社カスペルスキー 石丸 傑

講演資料

講演動画

このセッションでは、2019年3月より確認されているA41APT標的型攻撃キャンペーンについて紹介されました。

A41APTと呼ばれるアクターについて以下のような特徴があると述べられました。

- 活動時期:2019/3 ~ 2021/1現在

- ターゲット:日本(日系企業/日系企業の海外拠点)

- 初期侵入:従来のスピアーフィッシングと異なり、SSL-VPNを利用

- 使用マルウェア:DLLを悪用する新種のマルウェア(SodaMaster/P8RAT/DESLoader/FYAntiLoader etc)

- 公開情報:関連情報が非常に少ない

- 特徴:ステルス性が高く侵害の発見が非常に困難

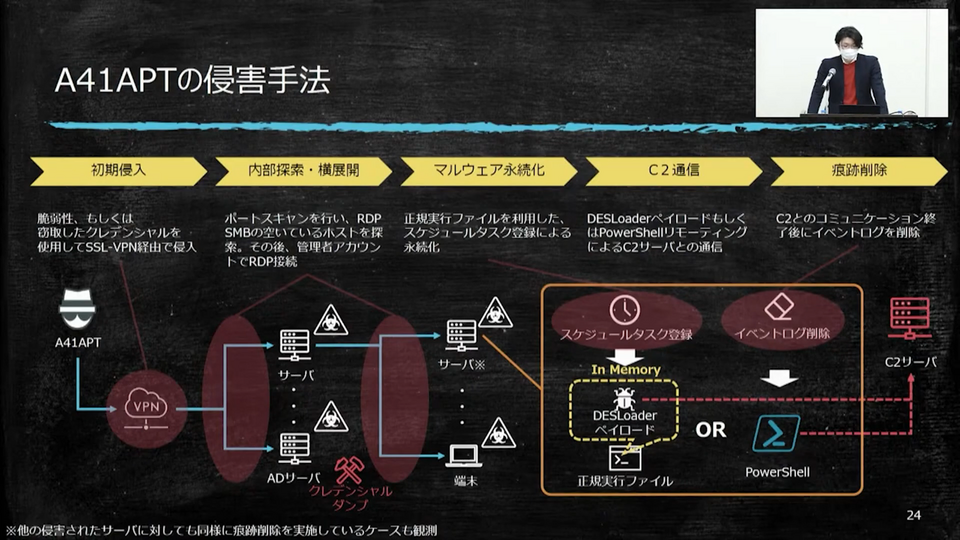

次に、A41APTの侵害手法についても解説されました。

侵害手法は、初期侵入時に脆弱性、もしくは窃取したクレデンシャル情報を使用してSSL-VPN経由での侵入から始まり、最終的にDESLoaderペイロードもしくは、PowerShellリモーティングによりC2サーバーと通信を行うと述べられました。このSSL-VPN製品を利用した初期侵入時に確認されたホスト名「DESKTOP-A41UVJV」からA41APTと呼称していると語られました。

続いて、標的型攻撃で使用されたDESLoaderとそのペイロードの詳細について解説されました。

DESLoaderはDLL side-loadingを利用し、複数の暗号化されたPEおよびシェルコードを段階的にメモリ上に復号し、最終的なペイロードをメモリ上で実行すると述べられました。

そして、最終的に実行されるペイロード(SodaMaster/P8RAT/FYAntiLoader/xRAT/Stager Shellcode)について、その特徴と既知の情報からのアップデートについて解説されました。

さらに、使用されるC2やホスト名の特徴など攻撃者のインフラについて紹介されました。

過去に観測した侵害に使用されたホスト名

- DESKTOP-A41UVJV

- Dellemc_N1548P

最後に、この攻撃者グループの帰属について以下のAPTグループとの関連性について考察が語られました。

- APT10

- BlackTech

APT10によるトルコへの標的型攻撃キャンペーンでSodaMasterの初期バージョンが使用されていたことや、公開情報から攻撃のTTPに共通する特徴的な文字列の存在などからAPT10との関連性があるのではないかと述べられました。

BlackTechが使用するTSCookieとSodaMasterにおいて、初期感染で収集する情報が一致していることや、侵害された複数のホスト上で、この2つのマルウェアが確認されていること、標的の共有といった点からもBlackTechとも関連性があるのではないかと語られました。

おわりに

今回はJSAC2021の2ND TRACKで行われた2つの講演とワークショップについて紹介しました。次回のJPCERT/CC Eyesでは引き続き、1ST TRACKで行われた講演について紹介します。

インシデントレスポンスグループ 渕上 侑汰