Japan Security Analyst Conference 2021 開催レポート ~3RD TRACK~

JPCERT/CCは、2021年1月28日にJapan Security Analyst Conference 2021 (JSAC2021)を開催しました。今年は参加者の健康・安全面を考慮し、初のオンライン上での開催となりました。本カンファレンスは、日本国内のセキュリティアナリストの底上げを行うため、 国内のセキュリティアナリストが一堂に会し、インシデント分析・対応に関連する技術的な知見を共有することを目的に開催しています。今回が4回目の開催であり、講演募集(CFP)に応募いただいた22件の中から11件を採択し、講演いただきました。

オンライン開催に合わせた初の試みとして、1ST TRACKから3RD TRACKまでの3つのトラックに分けた形で開催し、参加者は自由に行き来できる形としました。また、2ND/3RD TRACKについてはワークショップもあわせて開催する形となりました。質疑応答はSlack上で行われ、講演者との活発な意見交換が行われました。講演資料はJPCERT/CC のWebサイトで公開しています(一部非公開)。JPCERT/CC Eyesではカンファレンスの様子をトラックごとに3回に分けて紹介します。第1回は3RD TRACKについてです。

LuoYu, the eavesdropper sneaking in multiple platforms

講演者: TeamT5 Shui Lee,Leon Chang

TeamT5より、2014年から活動が確認されている中国の新しいAPTグループ「Luoyu」について紹介されました。TeamT5によるとLuoyuは、攻撃の特徴から、中国、香港、日本、韓国、台湾の以下のような業種を攻撃のターゲットとして活動する中国系の攻撃グループとみており、中国では2014年から活動を確認していると説明されました。

- テクノロジー企業

- メディア

- 教育機関

Luoyuはマルウェアとして、Mac、Linux、Windows、Androidなど、さまざまなプラットフォームを攻撃対象としており、以下のマルウェアを使用する特徴があると述べました。

- ReverseWindow

- WinDealer

- SpyDealer

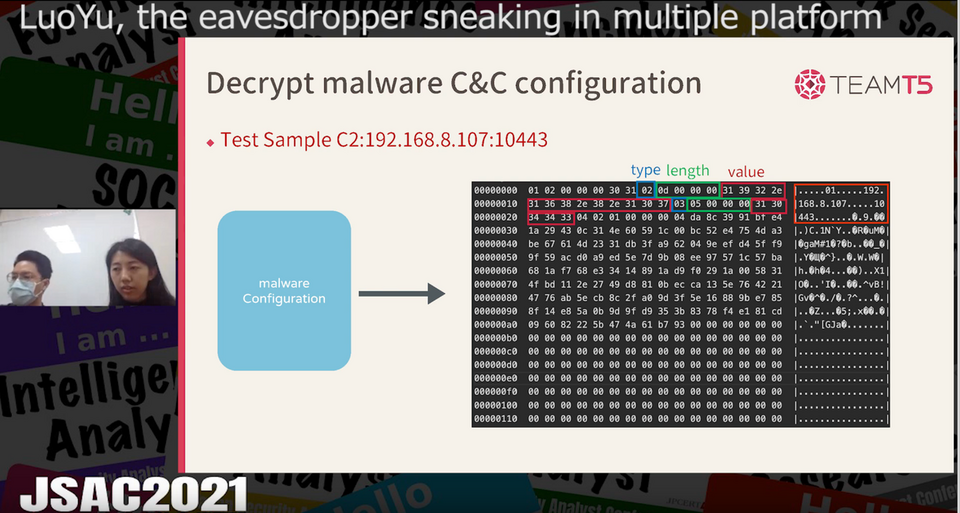

本講演ではマルウェア「ReverseWindow」について詳細な解説が行われました。ReverseWindowは感染した被害者端末の情報をTLV(type-length-value)の形式で加工し、ハードコードされたキーをもとにDESにて暗号化後、C2サーバーに情報を送信していると述べました。また、コマンドは基本的にどのプラットフォームも同じものが使用されていますが、プラットフォーム特有のコマンドも存在することを明らかにしました。

2017年からは、日本、韓国、台湾のIT企業や香港の大学の研究者をターゲットとした攻撃へと変化し、2019年にはAndroidを対象としたReverseWindowが新しく開発され、攻撃のケースとして、反体制派を監視する目的で攻撃が行われた事例について解説されました。

質疑応答では、マルチプラットフォームへの攻撃についてどのようにマルウェアのファミリーを導出したかという質問について、Lee 氏はC2サーバーとの通信内容が同じであるという点から同様の攻撃者であると特定したと述べました。

Shuffle the SOC - automating anything, anytime, anywhere

講演者: Fredrik Oedegaardstuen

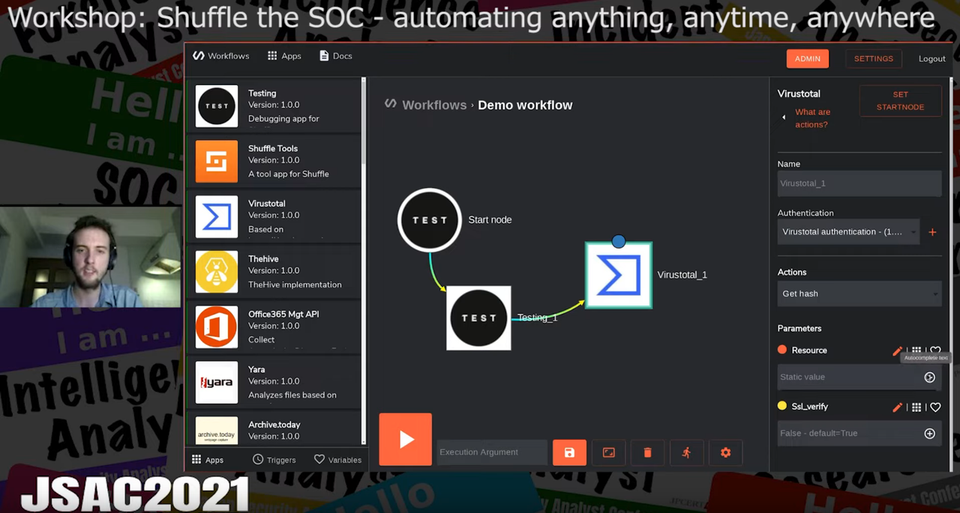

Shuffleはセキュリティタスクの自動化プラットフォームであり、オープンソースのSOAR(Security Orchestration, Automation, and Response)ツールです。サービスのコラボレーションやPythonのマイグレーションなどにおいてコードを書く必要なくサービスの自動化を行うことができる点やさまざまなセキュリティ系のウェブサービスについてAPIを使用し、ワークフローをGUIで作成することができます。

Fredrik 氏はShuffleでは個々のイベントノードからワークフローを定義し、各イベント間を操作するJSON形式の引数や変数によって保存、表示、または別のアプリへのフィードを行い、さらなる処理が行われる仕組みになっていると解説しました。また、イベントノードは状態や条件によって動作を変更させることができ、より柔軟なフローを構築することができると述べました。また、ShuffleはWebサービスとしてDocker上で動作し、Webブラウザ上からアクセスすることで誰でも簡単に利用することができると解説されました。

本ワークショップでは、Shuffle概要の説明から、実際にShuffleを使用し、アカウントの作成、ワークフローの作成、イベントノードの接続方法、各イベントノードの設定や各種操作方法を体験しました。また、実際にVirusTotalのイベントノードへファイルのハッシュ値をJSON形式で渡し、VirusTotalのAPIを利用して検知結果を取得する方法について学ぶことができました。

Fredrik 氏は、Shuffleを活用することで、メールの添付ファイルをVirusTotalによって検知し、その検知結果をメール送信する作業を自動化できると解説されました。普段のSOC業務で行っていた業務を自動化させることができるだけでなく、 自作のアプリを作成することもでき、それをWeb上へアップロードすることも可能であると紹介しました。Shuffleについて、今後の機能追加についても注視していく必要がありそうです。

仮想通貨事業者を標的とした攻撃キャンペーンに関する脅威情報のハンティング

講演者: 株式会社インターネットイニシアティブ 小寺 建輝

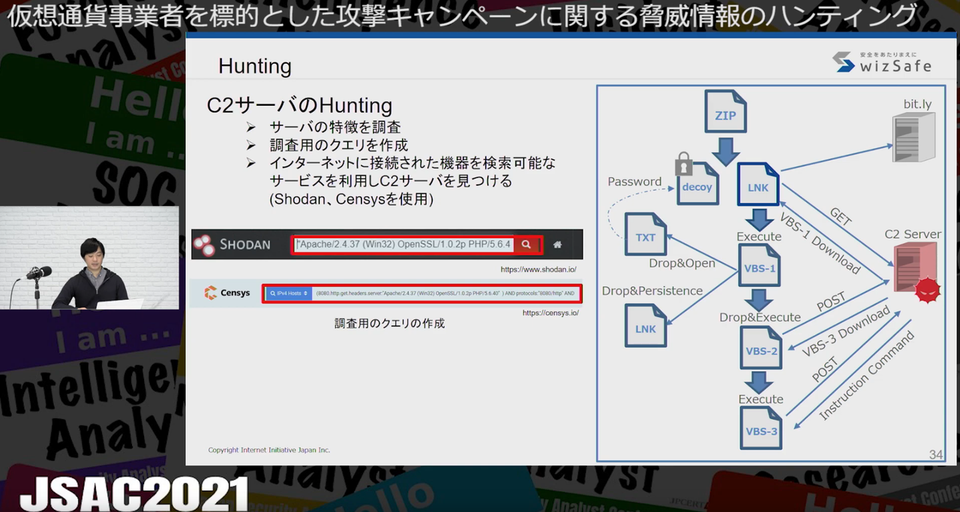

小寺氏は、脅威情報を取得する際、外部のレポートやSNSによる情報は公開時にはすでにマルウェアやサーバーが使用されなくなっていることも多いことから、VirusTotalやCensys、Shodanなどのサービスを利用した脅威情報のハンティング手法について紹介しました。

本講演では、仮想通貨事業者を標的とした攻撃キャンペーンをハンティングの対象として、攻撃者によるLNKファイルを使った攻撃手法に着目し、YaraルールからVirusTotalを使用してアップロードされたファイルを見つける方法やその入手したファイルからC2サーバーのハンティングを行った結果について解説されました。

結果として、マルウェアのハンティングにおいてLNKファイルにあるコマンド列や実行される引数(接続先の短縮URL)などをもとにVirusTotalにアップロードされた検体を29件発見し、新規のC2サーバーのドメインを確認することができたと解説されました。攻撃によっては短縮URLの作成から数時間でLNKファイルがVirusTotalにアップロードされるケースもあり、本ハンティング手法によって鮮度の高い情報を得ることが可能であると語られました。さらに、ハンティングしたマルウェアの情報などからC2サーバーについて、以下の特徴に着目し、Shodan、Censysを用いてハンティングした結果、2020年4月から2020年12月において新規のC2サーバーを12件発見したと解説されました。

- Server Header

- Status Code

- Title

- Favicon

これらの結果から、このハンティング方法を活用することで、マルウェアの変化や攻撃者のサーバーについて早期に発見することが可能であったと報告されました。

おわりに

今回はJSAC 2021の3RD TRACKに行われた2つの講演、ワークショップについて紹介しました。次回のJPCERT/CC Eyesでは引き続き、2ND TRACKの講演について紹介します。

インシデントレスポンスグループ 増渕 維摩