JSAC2022開催レポート~DAY1~

JPCERT/CCは、2022年1月27日、28日にJSAC2022を開催しました。当初は、ハイブリット開催を予定していましたが、東京都が「まん延防止等重点措置」の適用地域となったことを考慮し、オンライン開催となりました。本カンファレンスは、日本国内のセキュリティアナリストの底上げを行うため、 国内のセキュリティアナリストが一堂に会し、インシデント分析・対応に関連する技術的な知見を共有することを目的に開催しています。今回が5回目の開催であり、講演募集(CFP、CFW)に応募いただいた18件の中から9件の講演、2件のワークショップを採択し、講演いただきました。

今年は、昨年とは異なり、トラックを分けずに、1日目はConference Day、2日目はWorkshop Day として開催しました。質疑応答はSlack上で行われ、講演者との活発な意見交換が行われました。講演資料はJPCERT/CC のWebサイトで公開しています(一部非公開)。JPCERT/CC Eyesではカンファレンスの様子を2回に分けて紹介します。第1回は1日目に開催された講演についてです。

オープニングトーク 2021年のインシデントを振り返る

講演者:JPCERT/CC インシデントレスポンスグループ 椎木 孝斉

講演資料(日本語)

講演資料(英語)

講演動画

オープニングトークでは、JPCERT/CCが確認した2021年のインシデント(標的型攻撃、ばらまき型攻撃)と、JPCERT/CCがGitHubで公開したレポジトリについて講演しました。

標的型攻撃では、LODEINFOと呼ばれるマルウェアとBlackTechと呼ばれる攻撃グループの活動が使用するGh0stTimesと呼ばれるマルウェアが確認されました。LODEINFOについては、2021年においても頻繁にアップデートされるという傾向は変わっておらず、起動方式に関してはバージョン0.4.xからLOLBAS(Living Off The Land Binaries And Scripts)が使用される点などを確認しています。一方、BlackTechについては、BlackTechが使用するGh0stTimesが、BlackTechが使用しているGh0stRATと呼ばれるマルウェアとコード/機能が類似しており、Timesと呼ばれるパネルが存在することを確認しています。

ばらまき型攻撃では、Emotetの再始動、侵入型ランサムウェア攻撃などについて、JPCERT/CCで公開している情報を交えながら、紹介されました。

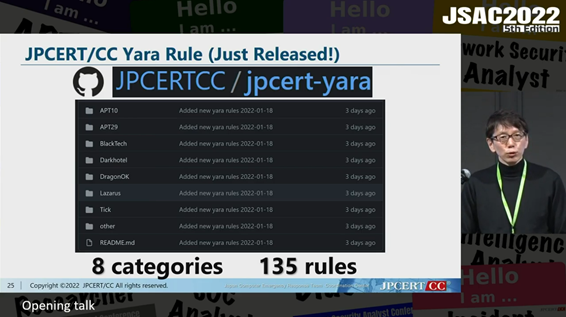

最後に、JPCERT/CCが公開したGitHubレポジトリについて、JPCERT/CC で作成したYaraルールレポジトリと、JPCERT/CCが観測しているラッキービジター詐欺に悪用されているリダイレクト先ドメインのIoCレポジトリを紹介しました。

JPCERT/CC YARA rules

https://github.com/JPCERTCC/jpcert-yara

Lucky Visitor Scam IoCs

https://github.com/JPCERTCC/lucky-visitor-scam-ioc

日本にシェアが集中するCMSを狙う特異な攻撃者と侵害ツールの調査

講演者:株式会社LAC 辻 亮佑、西部 修明

講演資料

講演動画

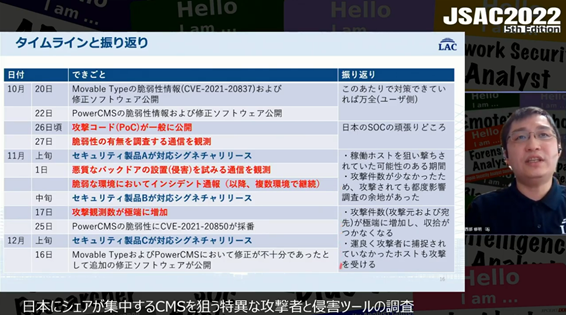

辻氏、西部氏は、CMS(Contents Management System)の一種であるMovable Typeにおいて2021年10月に公表された脆弱性(CVE-2021-20837)を悪用した攻撃の動向と、攻撃の際に使用されたツールの機能について講演しました。

攻撃の動向として、当該脆弱性のPoC公開後、攻撃が開始されるまで1週間ほど期間があった点について解説されました。一方で、当該製品のシェアが日本に限定的であり、海外製のセキュリティ製品のシグネチャ作成対応が比較的遅く、海外のセキュリティリサーチャー発信の技術情報も少なかったことから、日本のセキュリティベンダーが自身で情報を収集/分析/判断した上で情報発信する必要性が高かった事案であると説明されました。

次に、当該脆弱性を悪用した攻撃の際に使用された、以下のツールの分析結果について紹介されました。

- FoxEx-Shell

- FoxWSO

FoxEx-ShellによってダウンロードされるFoxWSOは、WSO(WebShell by Orb)と呼ばれるWebShellを改造したツールであり、既知のWSOと比較してFoxWSO特有の機能があると述べられました。さらに、FoxWSO を販売しているとされる組織、AnonymousFoxによるツール販売に関するTelegramでの投稿をいくつか紹介し、AnonymousFoxが当該攻撃に関与した可能性について言及されました。

ma2tl: macOS Forensics Timeline Generator Using mac_apt Analysis Results

講演者:株式会社インターネットイニシアティブ 小林 稔

講演資料(日本語)

講演資料(英語)

講演動画

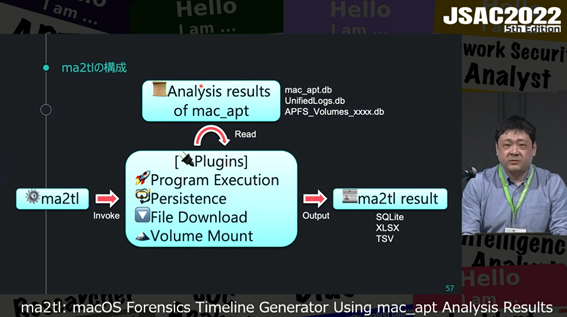

小林氏は、macOS端末のフォレンジック解析に使用されるオープンソースソフトウェアmac_aptの解析結果をもとにフォレンジックタイムライン作成を自動化するために、自身が作成したツールである、ma2tl(mac_apt to timeline)について講演しました。

当該ツール作成の背景として、macOSの端末のフォレンジック解析に当たり、手始めに、調査のたたき台となるタイムラインが欲しいものの、既存のタイムライン作成ツールには、そのような機能を持つツールがない点について解説されました。次に、macOSのタイムライン作成のインプットとなる、解析結果を提供できるツールは、macOSのバージョンアップによってファイル名やパスが変わることが多いことから、メンテナンスが行われているツールである、mac_aptが適していると説明されました。

ma2tlにより、mac_aptの解析結果が保存されるデータベース(mac_apt.db、UnifiedLogs.dbなど)から、以下のアクティビティのタイムラインを作成することができます。

- パーシステンスの設定状況

- プログラムの実行履歴

- ボリューム(USBメモリやディスクイメージ)マウント

- ファイルダウンロード

最後に、マルウェアに感染した端末に対して、ma2tlを使用してフォレンジック解析を実施するデモが行われました。

ma2tl

https://github.com/mnrkbys/ma2tl

国内悪性プロキシサービスとの闘争

講演者:株式会社リクルート 猪野 裕司

講演資料

猪野氏は、サイバー攻撃に悪用される、日本のResidential IP Proxy(以下、RESIP)のIPアドレスの分析結果について講演しました。

はじめに、RESIPと呼ばれる、住宅用ネットワークのホストを利用したトラフィック中継を提供するプロキシを攻撃者が悪用することで、日本国外から日本のRESIP経由で日本に対してサイバー攻撃を行う際に、アクセス元を日本国内にすることができ、不正検知を回避できると述べました。次に、主に以下の観点で、悪用されている日本のResidential IP ProxyのIPアドレスの傾向の分析結果が説明されました。

- IPアドレスごとの生存期間の割合

- 長期活動が観測されるIPアドレスの活動比率(不審な活動日数/生存期間)

- キャリアごとのIPアドレスの比率

- IPアドレスごとのユニークユーザーによるアクセスの傾向

最後に、本件で収集したデータを活用した不正事案検出(なりすましログイン、盗難カードの不正利用、詐欺)の検証結果が説明されました。本件で収集したデータと不正事案のデータと突き合わせた結果、主に以下が明らかになりました。

- 単純なIPアドレスマッチングでは誤検知が多い

- 不正事案の発生時刻のデータと突き合わせると誤検知がある程度解消される

- 攻撃者によるResidential IP Proxyの利用有無の判定には有用

An Order of Magnitude Update

講演者:NTTセキュリティ・ジャパン株式会社 小池 倫太郎、高井 一、甘粕 伸幸

講演資料

小池氏、高井氏は、2021年に観測されたMagnitude Exploit Kitと呼ばれるエクスプロイトキットに関するアップデートと、Magnitude Exploit Kitによって実行されるMagniberと呼ばれるランサムウェアの分析結果について講演しました。

Magnitude Exploit Kitについては、2021年10月頃から日本での観測が急増しており、2021年の主なアップデートとして、CVE-2021-40444などの新たな脆弱性が悪用される点、ソーシャルエンジニアリングによってMagniberが配布される点などについて紹介されました。

次に、Magnitude Exploit Kitを使用した攻撃事例として、ソーシャルエンジニアリングによりMagniberに感染させる事例が解説されました。Magnitude Exploit Kit実行後に表示されるMicrosoft Edgeのアップデート画面から、有効なデジタル署名が付与されているAppXファイル(Windows Application Package)をダウンロード/インストールすることで、Magniberに感染する事例などについて説明されました。Magniberについては、主に不要な機能を削除するアップデートなどがあったことが明らかにされました。

最後に、Magnitude Exploit KitとMagniberの特徴をもとに、調査/検知する手法が紹介されました。Magnitude Exploit Kitは条件を満たさないクライアントからのアクセス時に表示されるダミーページが長期間変化しないという特徴に着目した調査手法などについて説明されました。

Emotet vs EmoCheck: Emotet開発者との戦い

講演者:NTT 社会情報研究所 谷 知亮、JPCERT/CC インシデントレスポンスグループ 喜野 孝太、佐條 研

講演資料

講演動画

谷氏、JPCERT/CC 喜野は、Emotet活動再開後の変化と、Emotetのプロセスを検知するツールであるEmoCheckについて講演しました。

Emotet活動再開後の変化の一つとして、EmotetからCobalt Strike beaconを直接配信するようになっており、活動再開前と同様にCobalt Strike beaconからランサムウェア感染につながる可能性もあるため注意する必要があると説明されました。

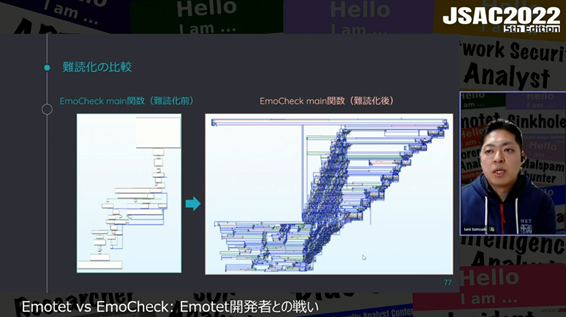

EmoCheckについては、EmoCheck開発の目的として、ユーザーが簡単にEmotetの感染有無を確認できるツールを提供する点などについて述べられました。EmoCheckの検知ロジックについては、初期のEmotetのドライブシリアルのキーワードを複数選択しファイル名を設定するという処理をEmoCheckで再現し検知機能を実装したところから始まり、度重なるEmotetのバージョンアップ/処理ロジックの変更に対応して、EmoCheckの検知ロジックを改良した点について説明されました。また、Emotetの開発者によるEmoCheckの検知ロジックへの対応を防ぐために、EmoCheckに難読化処理が実装された点について説明されました。最新版のEmoCheck(バージョン2.0)では、Emotetに施されている以下の難読化手法と同等の難読化手法が取り入れていると述べられました。

- String Obfuscation

- Mixed Boolean Arithmetic

- Control Flow Flattening

- Win32API Hashing Obfuscation

- Function Argument Randomization

EmoCheck

https://github.com/JPCERTCC/EmoCheck

Crazy Journey: Evolution of Smoky Camouflage

講演者:NTTセキュリティ・ジャパン株式会社 田邉 龍一、澤部 祐太

講演資料

講演動画

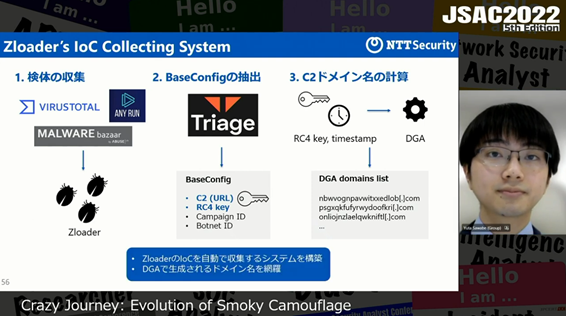

田邉氏、澤部氏は、Malsmokeと呼ばれる攻撃キャンペーンと、Malsmokeの調査/検知手法について講演しました。

Malsmokeキャンペーンは、日本のユーザーも主な標的となっており、Malvertisingを利用し、最終的にZloaderと呼ばれるマルウェアを感染させるなどの特徴について述べられました。また、近年は新たな攻撃手法を取り入れるなど、攻撃手法を頻繁に更新する傾向にあると説明されました。このキャンペーンのMalvertisingの特徴として、広告ページを経由した後に表示されるLanding Pageに、アクセスしたユーザーのIPの地理情報に基づいて、標的の国の言語に応じた、偽のJavaプラグインインストール画面が表示されます。

さらに、Malsmokeキャンペーンが、以下の攻撃キャンペーンと、Malvertisingや、IPアドレスの地理情報の利用などの観点において類似性が確認できることから、これらのキャンペーンが同じ攻撃グループにより実施されている可能性が高いと述べられました。

- Seamless

- PseudoGate

また、Malsmokeキャンペーンの検知手法については、ZloaderのC2サーバーのドメインが、DGA(Domain Generation Algorithm)で生成され、DGAのアルゴリズムが変化しないことに着目し、VirusTotalなどからZloaderの検体を収集し、オンラインサンドボックスであるTriageでZloaderの設定ファイルを抽出し、抽出した情報をもとにDGAでZloaderのC2サーバーのドメインを計算する仕組みが説明されました。

LuoYu: 新型WinDealerを用いた日本を狙う2021年のスパイ活動

講演者:TeamT5 Leon Chang、伊藤忠商事株式会社 丹羽 祐介、株式会社カスペルスキー 石丸 傑

講演資料(日本語)

講演資料(英語)

講演動画

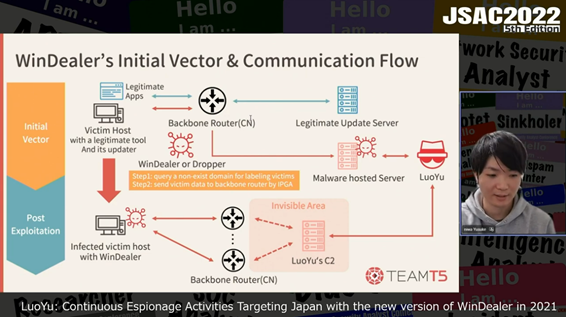

Leon氏、丹羽氏は、JSAC2021でLeon氏が講演された、Luoyuと呼ばれる中国のAPTグループのアップデートについて講演しました。

Luoyuのアップデートとして、JSAC2021の講演後に、Luoyuが使用するマルウェア、標的産業、標的エリアに以下が追加されたと説明されました。

- マルウェア:XDealer、ShadowPad、PlugX

- 標的産業:金融、外務省、軍関連、通信、物流

- 標的エリア:ロシア、アメリカ、チェコ共和国、オーストラリア、ドイツ

また、Luoyuが使用する、WinDealerと呼ばれるマルウェアの特徴について説明されました。WinDealerには、ユーザー名などの端末を特定する情報を、IPアドレスのようなフォーマットに変換した後、レジストリに保存する特徴があると述べられました。また、C2サーバーとの通信の特徴として、存在しないドメイン/URLにアクセスした際のレスポンスデータ(NXDOMAIN)の一部を、WinDealerの感染端末を特定するラベルとして保存し、そのラベルをC2サーバーへのデータ送信時のカスタムヘッダーに使用すると説明されました。さらに、C2サーバーの対追跡メカニズムとして、IPGA(IP Generation Algorithm)を使用して、特定の範囲内に存在するランダムなC2サーバーの IPアドレスを生成する機能について紹介されました。

次に、Luoyuのインシデント事例として、TIM(コミニケーションツール)などの正規のアプリケーションがWindealerをダウンロードし、端末がWinDealerに感染するインシデント事例などが説明されました。最後に、ダイヤモンドモデルやMITRE ATT&CKといったフレームワークを用いて、当該キャンペーンの脅威分析結果が述べられました。

Ambiguously Black: The Current State of Earth Hundun's Arsenal

講演者:トレンドマイクロ株式会社 原 弘明

講演資料(英語)

講演動画

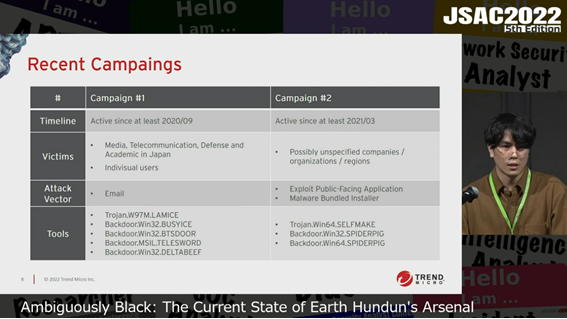

原氏は、Earth Hundunと呼ばれる攻撃グループによる、2021年に観測された攻撃オペレーションについて講演しました。

以下のマルウェアを使用した攻撃キャンペーンについて、各マルウェアの機能、攻撃手法、攻撃インフラなどを説明いただきました。

- キャンペーン1 : LAMICE、BUSYICE(別名Flagpro)など

- キャンペーン2 : SLEFMAKE、SPIDERPIG

キャンペーン1については、LAMICEと呼ばれるマルウェアが添付されたフィッシングメールから攻撃が開始され、LAMICE がBUSYICEなどのマルウェアをドロップし、それらが新たなバックドアをダウンロードすると説明されました。LAMICEがドロップするマルウェアのファイル名を生成する手法が、過去にEarth Hundunによって使用されていた点、Earth Hundunが使用するとされているGh0stTimesなどのマルウェアの攻撃インフラとBUSYICEの攻撃インフラに関連性/重複が見られる点などから、キャンペーン1をEarth Hundunに紐づけたと述べられました。

キャンペーン2については、ProxyLogonと呼ばれるMicrosoft Exchange Serverの脆弱性の悪用などにより、SELFMAKEをドロップし、最終的にSPIDERPIGをメモリ上で実行すると述べられました。また、SPIDERPIGがBUSYICEと類似のフォーマットのMutex文字列を作成している点、2021年11月にLAMICEからSPIDERPIGがドロップされる事例を観測した点などから、キャンペーン1とキャンペーン2の攻撃グループが同一である可能性が高く、キャンペーン2をEarth Hundunに紐づけたと説明されました。

最後に、今後は、他の攻撃グループとの攻撃ツールの共有などによる攻撃者グループの変化に対応するためにも、攻撃グループへの帰属プロセスの継続的な公開、攻撃グループの再定義が重要になると説明されました。

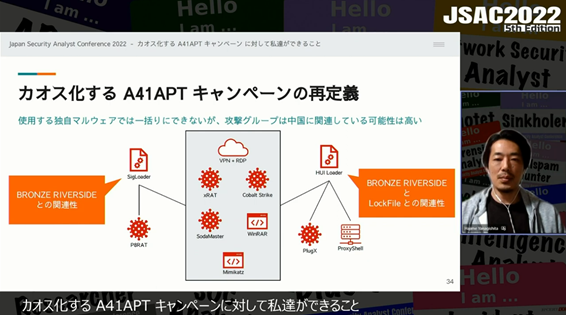

カオス化するA41APT キャンペーンに対して私達ができること

講演者:株式会社マクニカ ネットワークス カンパニー 柳下 元、セキュアワークス株式会社 玉田 清貴、中津留 勇、株式会社カスペルスキー 石丸 傑

講演資料(日本語)

講演資料(英語)

講演動画

柳下氏、玉田氏は、JSAC2021に引き続きA41APTキャンペーンのアップデートについて講演しました。

A41APTキャンペーンで以前から使用されているSigLoader、SoadMasterと呼ばれるマルウェアに、復号処理や使用するコマンドなどについてアップデートがある点について説明されました。また、JSAC2021以降に確認した、新たな攻撃手法として、以下を紹介されました。

- Jackpot Webshellの悪用

- ProxyShell(Microsoft Exchange Serverの脆弱性)を悪用した侵入

- HUI Loaderの悪用

HUI Loaderは、SoadMasterのローダーであり、正規のファイルに対してDLL side-loadingと呼ばれる攻撃手法を使用することでSoadMasterを読み込むという特徴があると説明されました。また、HUI Loader とSoadMasterでは、読み込むDLLファイルの格納フォルダーに違いがある点について説明されました。

A41APTキャンペーンと攻撃グループの関連性については 、海外のセキュリティリサーチャーによりHUI LoaderがLockFileと呼ばれるランサムウェアやBRONZE RIVERSIDE(別名APT10)のインシデントで確認されている点から、複数の攻撃グループが関与している可能性について述べられました。

最後に、2020年以降、セキュリティ対策の甘い所から優先的にインシデントが発生する傾向が続いており、自組織のセキュリティ対策の状況を関連組織含めて把握することが重要であると説明されました。

おわりに

今回はJSAC 2022の1日目に行われた9つの講演について紹介しました。次回のJPCERT/CC Eyesでは引き続き、2日目に行われたワークショップについて紹介します。

インシデントレスポンスグループ 岩崎 照平