JSAC2022開催レポート~DAY2~

JSAC2022の講演の様子を引き続きお伝えします。第2回はDAY2についてです。

An Introduction to macOS Forensics with Open Source Software

講演者: 株式会社インターネットイニシアティブ 小林 稔

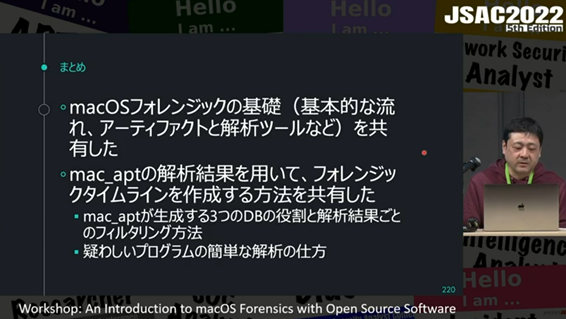

このワークショップでは、小林氏からmacOSフォレンジックの基礎知識、mac_aptを使用したフォレンジック解析手法を共有いただいた上で、macOSフォレンジックのハンズオンを実施しました。

macOSのフォレンジックにおける情報の取得や解析は、他のOSと同様の優先度であると述べられ、以下の基本的なコンピューターフォレンジックの手順における情報の取得方法と解析方法について紹介されました。

基本的なコンピューターフォレンジックの手順

- 揮発性の高い情報の取得と解析

- アーティファクトファイル取得

- ディスクイメージ取得

- アーティファクトファイル解析

- ディスクイメージ解析

ハンズオンでは、mac_aptの解析結果、KnockKnockと動的分析の結果を用いて、タイムラインの作成およびマルウェアの動作や感染の原因を調査しました。mac_aptの解析結果として以下を用いることで、ファイルの実行履歴やファイルの作成日時、Safariの通信履歴などを確認できると説明されました。

- mac_apt.db

- UnifiedLogs.db

- APFS_Volumes_<GUID>.db

KnockKnockは、起動されるプログラムの署名検証やVirusTotalの検知状況を参照することができます。その情報をもとにmac_aptの解析結果の調査を進めることで、ファイルの作成日時や実行結果等などを確認することができました。

また、このハンズオンでは、macOSでのマルウェアの動的分析についても解説いただきました。macOSの仮想環境上で、ProcessMonitorおよびFileMonitorを使用することで、マルウェアが他のプロセスを起動させているか、パーシステンスファイルを生成しているかを調査することができます。

本講演のハンズオンで使用されたデータは以下に公開されています。

https://jsac.jpcert.or.jp/archive/2022/data/JSAC2022_macos_forensic_workshop_without_malware.7z

本レポートに記載のツールは、以下URLで確認できます。

mac_apt

https://github.com/ydkhatri/mac_apt

KnockKnock

https://objective-see.com/products/knockknock.html

ProcessMonitor, FileMonitor

https://objective-see.com/products/utilities.html

YARA Pretty Darby: Hunt the Spider like a Champ

講演者: 株式会社サイバーディフェンス研究所 中島 将太、トレンドマイクロ株式会社 原 弘明、トレンドマイクロ株式会社 川畑 公

このワークショップでは、Yaraルールの概要、作成するにあたってのノウハウについて説明いただき、ハンズオンにてYaraルールの作成を行いました。

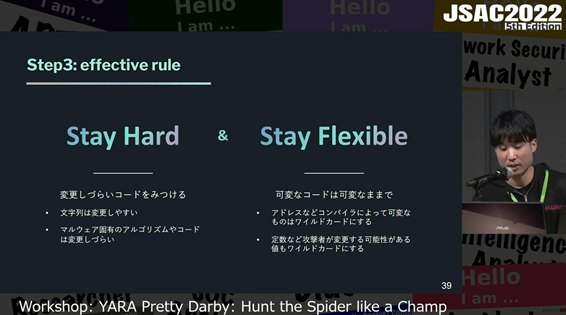

良いYaraルールとして、フォーマットに従って作成されていることに加えて、コメントとして何を検知しようとしているかを記載することも重要であると述べられました。また、マルウェアの分析からYaraルールを作成する際の観点として、以下を説明されました。

- 特徴的な文字列を見つける

- 特徴的な挙動を実現させるAPIを見つける

- 変更しづらいマルウェア固有のアルゴリズムやコードを見つける

- アドレスや攻撃者の変更する可能性のある定数はワイルドカードとする

特徴的な文字列を見つける際には、GhidraのDefined Stringsウィンドウが活用でき、特徴的な挙動を実現させるAPIを見つける際には、Symbol Treeを活用できると説明いただきました。さらに、YaraGhidraGUIScriptを使用し、GhidraのListing Viewにて選択した箇所のYaraルールを作成する方法について紹介されました。YaraGhidraGUIScriptの機能では、変更しづらいアルゴリズムやコード、ワイルドカードを設定したYaraルールの作成が可能となります。

ハンズオンでは、JSAC2022 DAY 1にて原氏より講演いただいた「Ambiguously Black: The Current State of Earth Hundun's Arsenal」で説明されたマルウェアSpiderPig Loader、SpiderPig RATの分析結果をもとに、Ghidraを用いてYaraルールの作成を行いました。また、作成したYaraルールを用いて、Yara検索用のWebサービスに登録されている約1万のファイルから、SpiderPig LoaderやSpiderPig RATのみを検出できるか確認しました。

最後に、中島氏、原氏、川畑氏の作成されたYaraルールを紹介いただき、計算負荷を考慮したものや、誤検知と未検知の優先度によって、Yaraルールの内容が異なることがわかりました。

本ワークショップで使用されたツールは以下のURLで確認できます。

https://ghidra-sre.org/

おわりに

JSAC2022では、2022年2月18日にAfter JSAC2022を開催し、ベストスピーカーへの表彰を行いました。ベストスピーカーは、参加者の皆さまからいただいたアンケートを踏まえ、CFPレビューボードのメンバーによって選定されました。ベストスピーカーに選ばれた発表は以下になります。

タイトル : Workshop: An Introduction to macOS Forensics with Open Source Software

講演者 : 株式会社インターネットイニシアティブ 小林 稔

本発表は、資料の質が高く、内容が充実しており、業務上でmacOSのフォレンジックを行う際に活用できるOSSを用いた実践的なワークショップであった点が評価されました。

最後に、JSAC2022の参加者の皆さま、本レポートをご覧いただきました皆さまにこの場を借りてお礼申し上げます。

インシデントレスポンスグループ 寺本 健悟