なぜ、SSL-VPN製品の脆弱性は放置されるのか ~“サプライチェーン”攻撃という言葉の陰で見過ごされている攻撃原因について~

サイバーセキュリティを取り巻く「用語」は元々英語由来のものが多く、翻訳することで元々のニュアンスが消えてしまう場合や、そのまま「カタカナ語」として使われ、意味が伝わりにくい場合もあります。特に、新たな攻撃手法やリスクについて、行政やセキュリティ専門組織、メディアを通じた情報発信において多用される「キーワード」の意味が正しく伝わらなければ、見当違いな対策につながってしまう恐れがあります。

今回は「サプライチェーン攻撃」として取り上げられることがある、大企業の下請企業が侵入型ランサムウェア攻撃被害に遭うケースを「大企業のサプライチェーン」の観点ではなく、主な侵入原因であるSSL-VPN製品の脆弱性放置の問題というインシデント対応側の観点から眺めてみたいと思います。

「サプライチェーン攻撃」という用語はどのような脅威を示しているのか

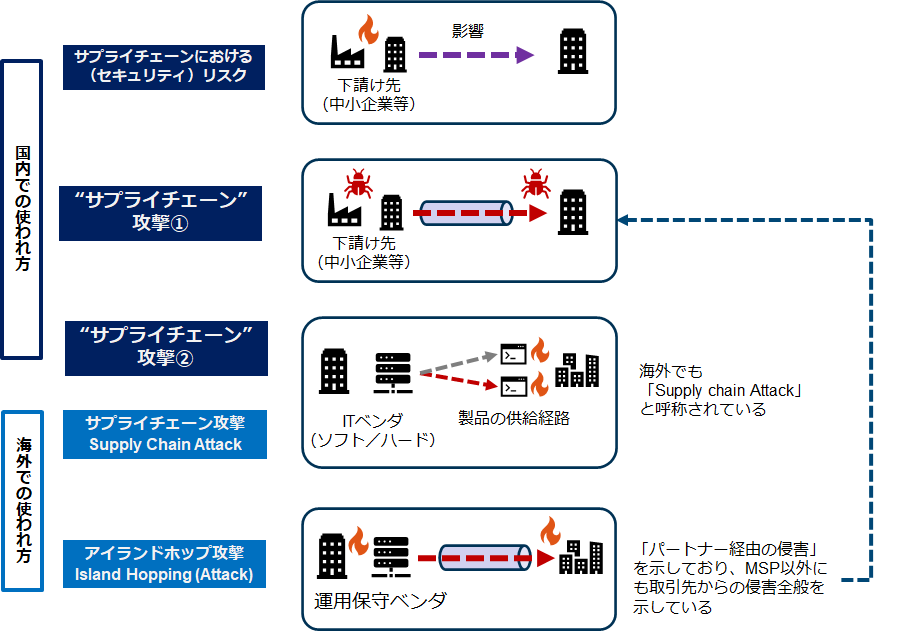

ここ2、3年ほどで「サプライチェーン攻撃」という言葉をよく耳にするようになったかと思います。取引先等へのサイバー攻撃の影響で部品供給に影響が出るケースや、比較的セキュリティ対策が弱いとされる取引先/グループ会社経由で侵入されるケースを指し示すことが多いようです。一方で、同じ用語に見える英語の「Supply Chain Attack」ですが、どこかに定義があるわけではありませんが、例えば、英NCSCのサプライチェーンセキュリティガイダンスと題したWebコンテンツには「Supply Chain Attack」の例が示されており、「Third party software providers」「Website Builders」「Third party data stores」「Watering hole attacks」の4つが示されています。

つまり、国内では製品やサービス提供の連鎖への攻撃、海外では情報のやり取りの連鎖への攻撃を示しているという違いがあるように思われます。国内においても、後者の意味で使われている、あるいは定義付けしている資料がありますが、2つの意味を包含するものとして明示的に使われていないことが多いように感じます。

また、似たような言葉として「Island Hopping Attack」という用語がありますが、運用保守ベンダが設置したSSL-VPN接続経由での侵害事象を示す際に使われています。運用保守ベンダだけでなく、取引先やグループ会社などの「パートナー」経由での侵害全般を示しているケースも見受けられます。そうなると、国内で広く使われている「サプライチェーン攻撃」に対応する用語は「Supply Chain Attack」ではなく、「Island Hopping Attack」の方なのかもしれません。

攻撃の原因を正しく捉えているのか

たかが言葉の違いではないかと思われるかもしれませんが、言葉の違いが脅威想定を大きく誤らせる可能性があることを懸念しています。

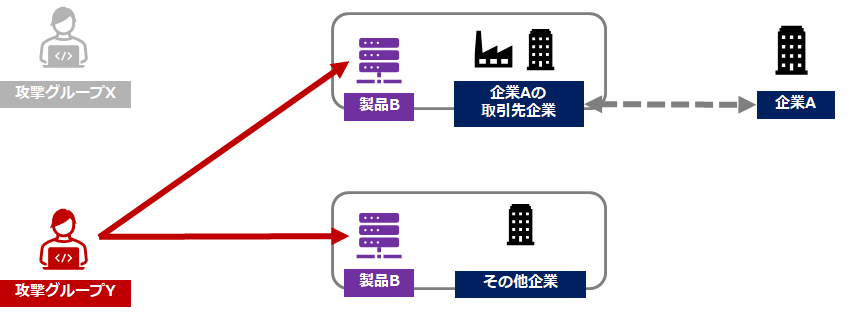

例えば、ある攻撃事案において、被害を公表した中小企業が大手企業Aの取引先であり、攻撃被害の影響により、大手企業Aの事業にも影響を及ぼした事案を想定します。いわゆる「サプライチェーン攻撃」、あるいは「サプライチェーンにおけるセキュリティリスク」事例として扱われる場合があるかと思います。他方で、この攻撃は中小企業によってSSL-VPN製品Bの脆弱性が2年以上放置されており、また、ネットワーク機器の認証情報を窃取・転売する「イニシャルアクセスブローカー」と呼ばれる攻撃者によって対象ホストの情報や窃取した認証情報がセットで販売されていたことが初期侵入原因だったとします。こうしたケースでは、「サプライチェーン攻撃」あるいは「サプライチェーンにおけるセキュリティリスク」という観点で見た場合、「大手企業Aの取引先だから狙われた」といった、攻撃者の「動機」や下請け中小企業のセキュリティ対策の“弱さ”が注目されがちです。

攻撃者の本当の動機を知る術はありませんし、多分に憶測の域を出ません。また、大企業と比較して中小企業においてセキュリティ対策全体が手薄になりがちなのは当たり前の話です。確かに「取引先への攻撃による影響にどう対応するか」というサプライチェーンリスク対応の観点、BCP対応の観点も重要ですが、サイバー攻撃そのものへの対処としてまず取り組まなくてはならないのは、「なぜSSL-VPN製品Bの脆弱性が放置されたままだったのか」という点ではないでしょうか。

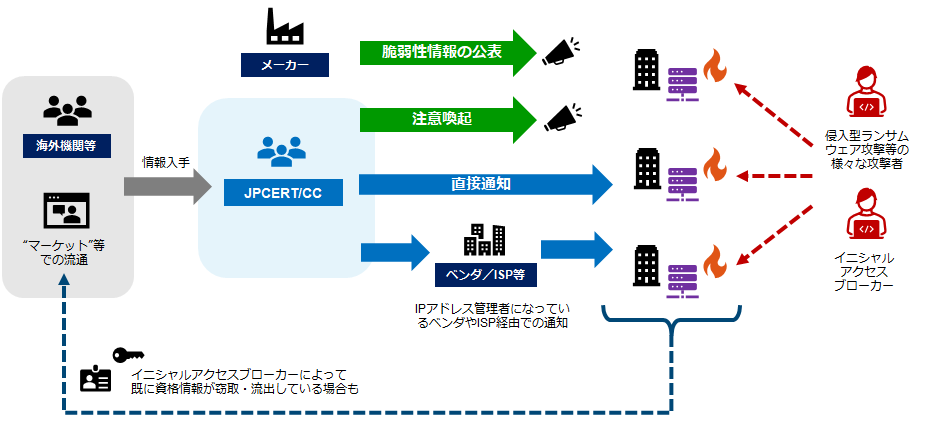

2019年以降、JPCERT/CCから多数のSSL-VPN製品の脆弱性に関する注意喚起や、イニシャルアクセスブローカーによって認証情報が漏えいしたり、脆弱なままになっている対象機器の管理者に対する通知作業を進めてきました。しかし、残念ながら、修正されない機器が稼働を続け、その後標的型サイバー攻撃や侵入型ランサムウェア攻撃被害を受けるケースが後を絶ちません。

脆弱なままのSSL-VPN製品を巡る問題

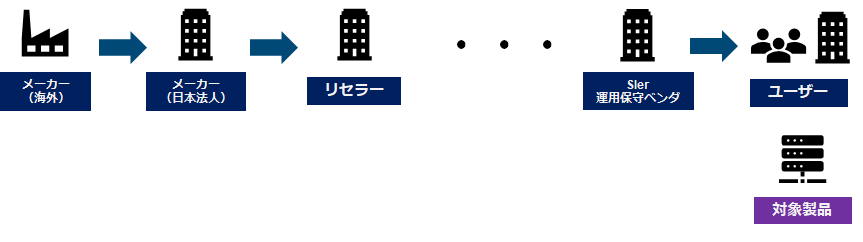

JPCERT/CCでは、上記の通知オペレーションと並行して、メーカーやいわゆる代理店の協力を得て、SSL-VPN製品の流通経路上の現状についてヒアリングなどを随時行ってきました。SSL-VPN製品の大半は海外メーカーの日本法人や日本総代理店が直接ユーザーに販売・サポートするのではなく、リセラーやSIer経由で販売/導入がなされます。そのため、ユーザー組織と直接の契約関係にないことが多く、脆弱性などの重要な情報を直接ユーザー組織に伝える連絡ルートを有していないことがあります。

一方で、SIerはシステム導入のみを担当しており、その後の運用保守は契約していない、あるいは運用保守ベンダがいても主にハードウェアトラブル等の対応が主たる契約内容であり、脆弱性の修正対応は明示的に契約内容に入っていないケースが多く見られます。こうした商流上の関係により、脆弱性情報がユーザーに届かない、あるいは修正対応がサポートされていない現状があります。

上記のようなSSL-VPN製品の脆弱性が商流上で取り残されてしまう事象は、メーカーや運用保守ベンダ経由での侵害ではありませんので、IT製品・サービス経由の攻撃を示す「サプライチェーン攻撃」や「アイランドホップ攻撃」という用語で示すことはできません。「サプライチェーン攻撃」という言葉で、比較的対策が弱い中小企業に注目が集まりがちですが、原因となった商流上の背景要因には注目が集まっていないのが現状だと考えています。

誰がコストを負担するのか (まとめにかえて)

サプライチェーン上の企業へのセキュリティ対策強化が叫ばれる中で、他方で取引先に対策を求めることは優越的地位の濫用や下請法への留意も必要であり、いずれにせよ、何らかの負担を相手方に求めていくことになります。また、IT機器のサプライチェーン/商流上の問題について、リセラーやSIer、ベンダの責任であると指摘することは簡単ですが、当然ながら、前述のような脆弱性への対応は「タダ」で出来る作業ではありませんから、個別の運用保守契約の変更/追加や、そもそも誰がどのように費用的負担をするのか、といった検討をしなければなりません。

サプライチェーン上の企業が狙われることも、IT製品のサプライチェーン上で脆弱性が放置される問題も、経済活動によって市場の外で発生した不利益と言えますから、外部不経済であると考えられます。上記のとおり、ユーザー、ベンダー、誰か1組織に対応コストを負担させることは難しく、行政や業界など社会全体での問題への取り組みが必要になります。一方で、こうした商流上の問題を原因とした攻撃被害やアイランドホップ攻撃については、被害組織からの公表が行われても攻撃原因の詳細が示されにくい背景があります。上記の商流上の問題の場合、「脆弱性情報を伝えるべき義務を誰が負っていたのか」という論点について現時点では明確な答えがないため、関係者間の責任関係が不明確な点として被害公表時に明示されづらい事情があります。また、アイランドホップ攻撃であれば、運用保守ベンダ自身も被害組織であることから、最終的な被害組織であるユーザー組織側の一存で攻撃の詳細を明かすことができない事情があります。

「サプライチェーン攻撃」という用語が出て来た時に、どうしてもサプライチェーン上の中小企業のセキュリティ対策に注目が集まりがちですが、一方でこうした企業への攻撃原因の一つでもある、IT機器のサプライチェーン/商流上において脆弱な機器が放置される問題が見逃されていることを解説しました。用語が脅威やその背景を正しく捉えられていない場合、問題の根本的な解決方法を誤る可能性があり、誰か一部の組織/人に負担や責任を強いる結果につながりかねません。もちろん、一番責任を問われるべきは攻撃者ですが、「攻撃されにくい環境づくり」において、この外部不経済の問題を解消するためには、IT製品のサプライチェーン/商流上の問題や、ベンダ-ユーザー間の契約など、これまであまり直視されてこなかった「責任と負担」の課題に取り組まなくてはなりません。

JPCERT/CCでは製品の脆弱性対応やインシデント対応に加えて、こうした商流上の問題や業種間を超えた攻撃対処への連携について、以上のような問題意識から各方面に働きかけを進めていきたいと考えています。

早期警戒グループ 佐々木 勇人