フィッシングサイト経由の認証情報窃取とドメイン名ハイジャック事件

JPCERT/CCでは、2023年7月上旬に、日本国内で利用されていたドメインが不正に別のレジストラーに移管されるドメインハイジャックの事例を確認しました。今回は、その攻撃事例を紹介します。

攻撃の概要

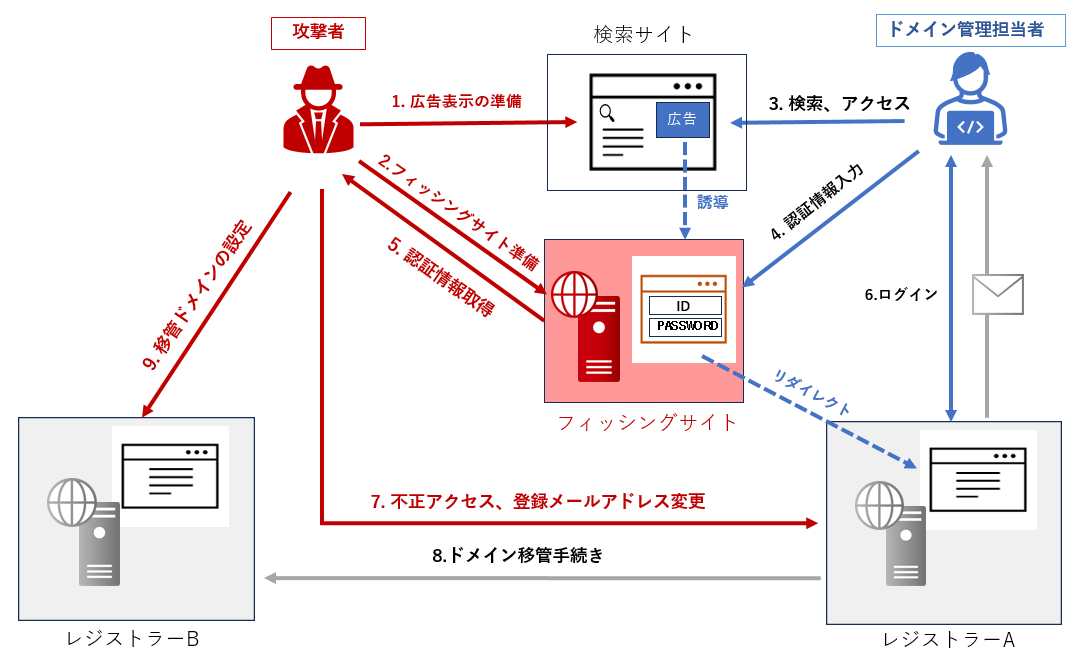

図1は、今回の攻撃の流れを図にしたものです。攻撃者は、事前に検索サイトの広告でレジストラーのフィッシングサイトが表示されるようにしていました。

図1: 攻撃の流れ

フィッシングサイトにアクセスしたドメイン管理担当者が、アカウントおよびパスワード(以下「認証情報」という。)を入力することで、攻撃者に認証情報を窃取されます。このフィッシングサイトに認証情報を入力すると、正規サイトにログイン済みの状態としてリダイレクトする仕組みとなっており、フィッシングの被害に気付きにくいようになっていました。

その後、攻撃者は、窃取した認証情報を使用して、レジストラーの正規サイトにログインし、ドメインを別のレジストラーに移管する手続きを行いました。 なお、ドメイン管理担当者が対象ドメインに対してドメイン移管ロックの機能を利用していましたが、攻撃者自身がドメイン移管ロックの解除を行っています。ドメイン移管ロックの解除手続きにおいて、ユーザー本人の意思確認として連絡先メールアドレスに対してメールを送り、そのメールで承認する手続きが取られてますが、攻撃者によりこの連絡先メールアドレスも変更されてました。

事前対策

このような被害にあわないための対策として、次の対応を推奨します。

- 検索サイトで表示されたリンクが正しいものと断定せず、確認済みの公式アプリや、WebブラウザーにブックマークしていたURLからアクセスする

- サイトの提供するセキュリティ機能(2段階認証など)を活用する

- 簡単なパスワードや、同じパスワードの使いまわしを避ける

参考情報

[1] フィッシング対策協議会: フィッシングとは

https://www.antiphishing.jp/consumer/abt_phishing.html

[2] フィッシング対策協議会: 利用者向けフィッシング詐欺対策 ガイドライン(※ PDF ファイル)

https://www.antiphishing.jp/report/consumer_antiphishing_guideline_2023.pdf

[3] JPCERT/CC: STOP! パスワード使い回し!

https://www.jpcert.or.jp/pr/stop-password.html

また、攻撃者の手法の変化にともない、サイト上で新しいセキュリティ機能が提供されるケースもありますので、定期的に利用されているサービス提供事業者の情報を確認することも推奨します。

事後対応

もし、ドメインハイジャックの被害を受け、不正にドメイン移管をされた場合は、ドメイン管理で利用しているレジストラーに相談をお願いします。

参考情報

[1] ICANN: Registrar Transfer Dispute Resolution Policy

https://www.icann.org/resources/pages/tdrp-2016-06-01-en

[2] JPCERT/CC: DNSの不正使用手法をまとめた技術ドキュメントの公開

https://blogs.jpcert.or.jp/ja/2023/07/DNS-Abuse-Techniques-Matrix.html

おわりに

使用しているドメインが移管されてしまうと、そのドメインで運営していたサイトや、サイトを閲覧するユーザーに大きな影響を及ぼします。 また、状況によってはドメインの返還手続きなどに時間がかかることや、最悪のケースとして返還されない可能性もありますので、このような被害にあわないよう、事前に利用しているサービスのアカウントのセキュリティ対策をご確認ください。

インシデントレスポンスグループ 水野 哲也