制御システムセキュリティカンファレンス 2024 開催レポート

JPCERT/CCは、2024年2月7日に制御システムセキュリティカンファレンス2024を開催いたしました。本カンファレンスは、国内外の制御システムにおける脅威の現状や制御システムセキュリティのステークホルダーによる取り組みを共有し、参加者の制御システムセキュリティ対策の向上やベストプラクティス確立の一助となることを目的に開催しています。2009年の初回開催から毎年実施し、今回の開催で16回目となります。

オンラインでの開催は今回で4回目となり、日本全国各地より419名の方々に視聴参加をいただきました。JPCERT/CC Eyesでは開催レポートとして、開会・閉会のご挨拶および7つの講演の様子を紹介いたします。

開会挨拶

経済産業省 サイバーセキュリティ・情報化審議官 上村 昌博

経済産業省サイバーセキュリティ・情報化審議官の上村氏より開会のご挨拶をいただきました。

近年、サイバーとフィジカル空間の融合が一層すすむ中、制御システムもその例外ではなく、制御システムはデジタルやネットワーク技術によって高性能になり、利便性が向上する一方で、サイバー攻撃などにより、これらの支障に起因する問題を引き起こすリスクが増えている状況であると述べられ、従来のCIA(機密性、完全性、可用性)の確保に加えて、BC(事業継続)やSQDC(安全確保、品質確保、納期遵守、コスト低減)と経営の観点からリスクマネージメントすべきセキュリティ対象範囲が拡大してきていることを指摘されました。

そして、経済産業省の取り組みとして、「サイバーセキュリティ経営ガイドラインVer 3.0 実践のためのプラクティス集 第4版」の策定や、「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」のスマート工場への対応に向けた検討状況を紹介するとともに、最近の国際動向として、欧州のサイバーレジリエンス法案(CRA)や米国の重要インフラにかかるサイバーインシデント報告法(CIRCIA)、米欧日などの有志国によるセキュア・バイ・デザイン セキュア・バイ・デフォルトというコンセプトなど、従来のユーザーサイドに大きく依存してきた対策とは異なる、製造・供給サイドにおいても一層セキュアで安全な製品開発の提供や脆弱性管理に責任を持つべきだという考え方に力が入ってきている状況を共有され、国内においてもIoT機器のセキュリティ適合性評価制度の構築や、ソフトウェア管理に向けたSBOM導入に関する手引を踏まえた脆弱性管理に役立てていく方策など、さまざまな取り組みが行われていることを紹介されました。

また、サイバー事案が高度化・複雑化する中、攻撃の全容把握、被害の拡大防止のため、適切な情報共有が重要であり、被害情報を共有する際の実務上の参考となる政府によるガイドラインを踏まえた、被害組織を支援するセキュリティ専門組織間での情報共有の促進のためのガイドライン・手引きなどについても、紹介されました。

制御システムセキュリティの現在と展望~この1年間を振り返って~

講演者:一般社団法人JPCERTコーディネーションセンター 技術顧問 宮地 利雄

講演資料

本講演では、2023年を振り返って制御システムセキュリティ全体の動向を概観し、制御システムセキュリティを取り巻く主な変化を解説しました。

まず、ランサムウェアに関連したインシデントの動向として、2023年はランサムウェアの被害が増え、被害額が前年と比べて50%増加したこと、日本組織も海外の現地法人などで被害を受けた事例が報告されていること、製造業界が最も狙われたことを紹介しました。さらに、攻撃手法の変化や、政治的にもランサムウェア対策が政治的課題として浮上していることにも言及しました。

また、ロシアによるウクライナ侵攻や中東におけるハマスとイスラエル間の戦争に伴ってサイバー攻撃が活発化している状況を述べ、これに関連したインシデント事例として、GPS信号の攪乱攻撃や中東地域における複数のサイバー攻撃、米国の水道施設に対するサイバー攻撃の事例を紹介しました。

ICS関連製品の脆弱性の動向では、米国ICS-CERTが公表した脆弱性のアドバイザリ数は、脆弱性取扱の処理能力に依るものか、ここ数年頭打ちとなっている状況となっていること、製品開発サプライチェーンを介して継承された脆弱性が対処されないまま残っている事例が少なくないという問題点、その対策としてのSBOM(ソフトウェア成分表)の普及に向けた米国を中心とした動きを紹介しました。

次に、標準化や認証に関する動向や規制や公的ガイダンスに関する動向が紹介されました。米国で発表された国家サイバーセキュリティ戦略では、従来の製品利用者にフォーカスを置いた対策から、製品提供者にも責任を担わせる方向へ政策をシフトさせていく内容が示されました。標準ではIEC 62443では、2つの文書が公開されました。その一つIEC 62443-2-4:2023はサービス事業者に関するセキュリティ・プログラム要件を定めています。

最後のセクションでは、新しい技術を採用してICSが変貌し始めた時代のセキュリティを考察しました。近年、熟練運用者の不足を補うために遠隔から、あるいは外注して運用されるICSも増えてきておりまた、AIなど高度な情報処理と組み合わせて運用されるICSも増えて、クラウド環境などとの接続が欠かせなくなりつつある。そのようなICSの変化に見合ったセキュリティ対策に向けてさまざまな研究活動が行われている。例えばNERC(北米電力事業者協会)の「クラウド上でのBES(機関電力網)運用」では、クラウド上での電力送電系の制御に伴う課題について概念的な整理が試みられています。最後に、2023年に公表されたICSセキュリティ関連の主な調査報告書とその概要についても紹介しました。

インダストリー4.0時代のCNC機械に潜むサイバーセキュリティリスク

講演者:トレンドマイクロ株式会社 セキュリティエバンジェリスト 岡本 勝之

講演資料

岡本様のご講演では、インダストリー 4.0時代に合わせたCNC機械(コンピューター数値制御工作機械)に存在するサイバーセキュリティリスクに関して、実際に実証実験を行った結果を示しつつ、エンドユーザーなど関係者が考えるべきセキュリティの観点や今後進むべき方向性の提案をされました。

まず前提として、CNC工作機械について解説を行い、CNC工作機械は主に機械本体とコンピューター数値制御を行うコントローラーに分かれており、CNC機械工作のサプライチェーンでは、コントローラーを作成するNCメーカーと機械自体を作成する機械メーカー、機械販促事業者、インテグレーター、エンドユーザーというプレーヤーが存在し、組織によっては製造、販売など複数の役割を持つ組織もあるということを述べました。また、今回の実証実験では、世界的に入手可能な規模の大きなベンダーの4つ製品を対象に「インダストリー4.0対応」技術や自動化された脆弱性スキャナーを使用した遠隔でのセキュリティ評価、各ベンダーの独自技術部分に対しての検証など、同一の基準での評価を実施したと述べました。実験項目としては、実際の攻撃者の意図を想定して、侵害、損傷、DoS、乗っ取り、情報窃取という項目を設定したと述べました。

次に結果として、4社すべてのコントローラーで遠隔攻撃が成功し、ほぼすべての攻撃目的を達成したことを述べ、侵害成功の原因は「認証」と「過去の脆弱性」であったと示し、実証実験の考察として、対象の機器には認証の欠如や過去バージョンのOSが利用されている点、リソースへのアクセスコントロールが欠如している点をあげ、「インダストリー4.0」にまだセキュリティが追い付いていないということを指摘されました。

最後にエンドユーザーとインテグレーターが考えるべきCNC工作機械のセキュリティとして、CNC工作機械にも侵害の可能性があることを理解するとともにアタックサーフェイスを正しく認識して適切な対策を導入することを述べ、今後進めるべき方向性としてICS/OT環境の可視性の向上を提案されました。

攻撃者視点からみたOT環境の通信監視 スモールスタートから始めてみよう

講演者:株式会社サイバーディフェンス研究所 技術統括部 OTセキュリティグループ プリンシパルコンサルタント 安井 康二

講演資料

安井様のご講演では、自らが関わるOT環境において、侵入兆候があるのか知りたい方などを対象として、OSSを使ったスモールスタートでのOT環境の通信監視方法について、紹介されました。

まず、通信監視というものがOT環境と相性が良い理由として、セキュリティ対策効果が見える化、可用性への影響がない、日々の点検の延長にて監視ができるという点を挙げ、その上で通信監視を初期導入するにあたって課題となる費用が高さや、必要な機能の選定などの課題の解消のために、まずはスモールスタートにて監視をはじめることを提案されました。

次にスモールスタートにて始める監視においてOSSツールArkimeを利用する手法について解説を行い、実際に模擬制御システムを使った通信監視を例にどのような侵入兆候を検知できるかを紹介され、あわせてOT環境での監視における運用方法のヒントを紹介されました。

最後に今回紹介した事例はスモールスタートの基本的な内容であると述べ、試してみることで、自組織のシステムの資産と通信を把握でき、通信監視製品を選定するための基礎知識を得ることの助けとなれば幸いとして締めくくりました。

制御システムの脆弱性管理の課題とグローバルにおける事例

講演者:Claroty Ltd. Solution Engineer 加藤 俊介

講演資料

加藤様のご講演では、制御システムにおける脆弱性管理を行う上での課題説明し、その上でグローバルにおける対応の事例を紹介されました。

まず、脆弱性管理を取り巻く状況と重要性として、制御システムの脆弱性を悪用した攻撃は環境・経済・安全へ影響を及ぼすものであり、2010年のStuxnetなど、コントローラーレベルのICS脆弱性を悪用した攻撃は成功していたものの、その攻撃の背景には国家的な活動が関係し、多くの資金力が必要である状況であったと説明されました。しかし、2022年4月にCISAなどから報告された制御システムの脆弱性を標的とした攻撃ツール(通称:Pipedream)の登場によってICS脆弱性を悪用した攻撃のハードルは下がってきている状況を述べました。それに対し、ベンダー側からも積極的に脆弱性情報が開示され、規制・ガイドラインからもますます脆弱性管理が求められていることを述べました。

次に脆弱性管理の課題として、実際の脆弱性に関する情報を例にして、保有している資産と脆弱性情報を紐づけるにはまず詳細な資産台帳の用意が必要なことや脆弱性情報の紐づけ後に追加や修正が行われた情報への追従については、人手で実施することが非常に困難であり、ツールの導入が合理的であること、脆弱性情報について把握をした上で、その対応の優先順位のためのポリシーや指針が必要となる点を述べました。

最後にグローバルでの対応事例では、前述の課題に対してのグローバルでの対応事例として、資産可視化ツールを利用することにより、実データに基づく資産棚卸と脆弱性の紐づけ、追従を自動で行うことができることやその上で脆弱性対応の優先度をつける指針として、一般に公開されている情報として、Firstの公開しているEPSSやCISAの公開しているKEVなどの実際に悪用される可能性のある脆弱性情報を利用して、優先順位をつける方法を紹介されました。また実際の脆弱性対応の例として、パッチ適用やファームウェア更新などの本質的対策の他にも、脆弱性を悪用する攻撃コマンドをシグニチャーとして登録しIPS実装を行う仮想パッチという対応やセグメントを区切り、セグメント間の通信ポリシーを設定する(マイクロセグメンテーション)という対応についても紹介を行い、本体側で対応することよりもネットワークセキュリティとして補正制御を行う方が現実的であると述べました。

ICSセキュリティポリシーの現場への浸透および具体化に関する支援検討

講演者:参天製薬株式会社 Digital&IT本部 / Global Cybersecurity Manager 正木 文統

一般社団法人JPCERTコーディネーションセンター 制御システムセキュリティ対策グループ 堀 充孝

講演資料

正木様、JPCERT/CC堀の共同発表では、「ICSセキュリティポリシーを策定した後に現場に対策を浸透させるには非常に労力が掛かる」という課題の解決ため、ICS特有の事情を考慮しつつセキュリティ対策を実装する際に参考となる文書の作成に至った背景や概要などについて紹介しました。

まず、ICSセキュリティポリシーに関して、JPCERT/CCと参天製薬の両方から見えている課題について述べ、ICS運用者にセキュリティ対策を実施してもらうためには「製造現場の担当者にICSセキュリティポリシーの重要性を理解してもらうこと」「ICSセキュリティポリシーに基づくルールを日々の運用の中に取り入れること」「ICSセキュリティポリシーを順守するために誰がどのように関わるべきかを明らかにすること」という3つの課題があることを示しました。それらの課題解決には非常に労力が掛かるため、製造現場の実態に即した具体的な内容かつICS運用者がポリシーを順守する際の必要事項をまとめた文章について作成を検討したと述べました。また、文書の作成にあたってはまず製薬業界版を作成し、その後、一般製造業向けに内容を調整していくとしています。

次に文書の概要について紹介しました。作成する文章は、想定読者をICSセキュリティポリシーが策定済みのICSユーザー組織のセキュリティ担当者としており、上述の課題解決のために「さまざまな製造現場の担当者へのICSセキュリティに関する理解促進」「ICS運用者がポリシーを順守するために必要なルールの作成」「ICS運用者がポリシーを順守するために他の工場関係者が取るべきアクションの整理」の3つを支援する文書を目指したと述べており、それにあわせて文書のスコープや想定するシステムを設定しています。文章の構成としては、外部記憶媒体や持ち込みPCなど、ICS運用者が関わる7つの管理項目を対象に、それぞれの管理項目について、使用例やリスクなどを説明する「ポリシーの現場への具体化の手引き」やICS運用者がルールを順守する際の運用フローの構築の参考として、ICS運用者や工場設備担当者など6つの登場人物に区分される担当者がそれぞれどのようなことをするかが記載され、ステータス管理もできるようになっているエクセル形式の「登場人物ごとのアクションリスト」、e-Learningへの活用を想定した「意識向上テスト」の3つに分かれることを説明されました。それぞれの文書について、まずできるところから始められるよう、ICSユーザー組織ごとに取捨選択できるようになっていると述べました。

最後に、今回の活動をテーマに座談を行い、文書作成の中で注力した点、活用のポイント、作成の中で新たに見つかった課題、今後の展開などについて述べ、最終的に今年度中に一般製造業向けの文書を公表予定であり、次年度は付録の追加や英語版の作成などを検討する予定と説明されました。

ICS関連のセキュリティインシデント対応に備えて - 製造業を例に対応体制の整備上の課題と対策の第一歩を解説 -

講演者:一般社団法人JPCERTコーディネーションセンター 制御システムセキュリティ対策グループ マネージャー 河野 一之

講演資料

本講演では、製造業を例に、ICS関連のセキュリティインシデント対応に備えて、その体制整備上の課題と対策の第一歩について紹介しました。

まず、近年の被害状況に見るICSにおけるサイバー脅威の変化として、従来はICSに対するサイバー脅威といえば、ICS特化型マルウェアなどによるICS/OTに直接影響を与える攻撃であり、そう簡単に起きるものではないと思われてきた中、近年のICS影響が想定された事例の多くは、ランサムウェアによるものであり、ICSに関する深い知見を持たずとも、製造停止など、間接的にICSへ影響を与えるサイバー攻撃が可能になってきている状況であるということについて述べました。

次にJPCERT/CCが開催した過去2回の制御システムカンファレンスのアンケート結果や最近のJPCERT/CCへの相談内容を取り上げ、ICSにおけるSIRT(Security Incident Response Team)への関心がこれまでより高まってきている可能性がある点を紹介しました。JPCERT/CCへの相談の共通点は「ICS関連のインシデント対応への備え」であり、前述のICSに対するサイバー脅威の状況もあって、ICSにおけるSIRT構築の関心増の要因になっている可能性があると述べました。こうした関心増がある中、ICSを対象とするSIRTがしっかり認識する必要があるサイバー脅威は、先述したランサムウェアのようにICSへの間接影響を与える脅威ばかりではなく、最近のSandwormによるウクライナ変電所へのサイバー攻撃やデンマーク変電所へのサイバー攻撃の例をあげるようにICSに対する直接的なサイバー脅威に関しても認識して対策を講じる必要があると述べました。

こうした点を踏まえて、次にICSセキュリティ担当者が「ICSを対象とするSIRT」を適切に構築するためのポイントを紹介しました。一般的にSIRT構築には大きく組織要件と機能要件が必要ですが、公開されているものの多くは情報システムにおけるインシデント対応を想定したと思われるCSIRTに関する参考文献であり、ICSを考慮したポイントが記載されているものはごくわずかな状況であることが述べられました。このため、ICSセキュリティ担当者におけるICSを考慮したSIRTの構築や運用の検討が手探り状態になっているとの見解を述べられました。こうしたICSセキュリティ担当者におけるさまざまな共通課題に取り組むコミュニティーの必要性が生じ、JPCERT/CCでは新たなコミュニティー活動に取り組んでいることが紹介されました。同コミュニティーではJPCERT/CCが主催となり、製造業の複数の業種から20以上の組織に参加いただいており、ICSセキュリティを担う実務者ベースでICSセキュリティ対策における実践的な検討を行っており、その一例として、サイバー要因を想定すべきICS特有事象の検討や組織内におけるこれらの事象の早期検知に関する取り組みなどが紹介されました。そして、当該コミュニティーへの参加募集の案内がなされました。また、ICS製品の納品やICSの構築先における「ICSに関わる脆弱性対応」に苦慮されているICSベンダー/エンジニアリングの担当者においても、ICSセキュリティ対応をJPCERT/CCと協働で進めるための意見交換希望者の募集もあわせて案内がなされました。

製造業10社の実務者で議論した、制御系SIRTが日常で取り組みたいインシデント対応訓練

講演者:株式会社資生堂 情報セキュリティ部 大林 世昇

パネルディスカッション:積水化学工業株式会社 柴田 卓也

パナソニック オートモーティブシステムズ株式会社 越智 直紀

講演資料

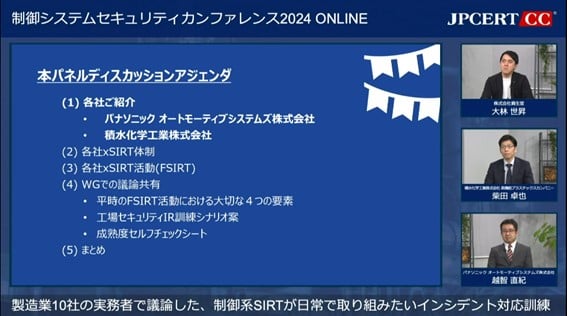

大林様のご講演では、JPCERT/CC主催の「製造業のICSセキュリティ担当者コミュニティー」の中で立ち上げた、インシデント対応訓練に特化したワーキンググループの活動や成果物について、パネルディスカッションを交えながら紹介されました。

まず、イントロダクションとしてWG立ち上げの背景などの説明をされました。

大林様の所属組織である資生堂では、工場セキュリティのIR訓練を行っており、訓練後のアンケートでは、定期的に異なるシナリオの受講を希望するコメントが多く上がるなど好評である一方で、白紙の状態でIR訓練をゼロから準備するのは大変という現状があり、組織によってはIR訓練をやってみたくても、準備の大変さなどの理由で実施できないケースもあると考えたと述べました。そこで、自助・公助・共助の観点から、関係各社の経験や脅威情報など互いに持ち寄り、日本全体でセキュリティレベルの向上を目指したいという思いや先ほどの背景などから、JPCERT/CC主催の「製造業のICSセキュリティ担当者コミュニティー」にて、IR訓練をテーマにしたWGの参加者を募ったところ、10社の応募があり、「FSIRT訓練やろうの会」が発足し、製造現場を持つ事業会社からの意見を盛り込んだ日常の中で容易に取り組み事のできるIR訓練を提案する活動主軸に、複数回の会合にて、本題を含め、さまざまなセキュリティの対話を行い、成果物として①工場セキュリティIR訓練シナリオ素材案、②工場セキュリティIR訓練演習後 成熟度セルフチェックシートを作成したと述べました。

次にパネルディスカッションでは、最初に登壇各社の工場セキュリティの取り組みとして、SIRT体制やその活動について議論を行い、FSIRTの日々の活動には、さまざまな特徴やCSIRTとは違う特徴があることが話されました、その後、工場でのインシデント対応の観点として①規定②体制③訓練④アセスメントという4つの要素に関する議論を行い、インシデントや訓練に関する課題について取り上げられました。

次にWGの成果物の一つ目として工場セキュリティIR訓練シナリオ素材案の検討、使い方について議論を行い、作成されたシナリオ素材案は日常におけるインシデント訓練を重要視しており、日々の活動の中で取り入れやすいようにシナリオは約90分のものにしていると述べ、あわせて解説編も用意をしており、インシデント概要や考えて欲しいポイントを記載しており実施後の振り返りに活用して欲しいと述べました。また、WGの成果物の二つ目の成熟度セルフチェックシートでは、日常的に訓練を行い、その結果の成熟度を評価することにより、目標を定めやすくモチベーションを維持しやすくなるとともに、その結果を他の活動にフィードバックして活用して欲しいと述べました。また、制御システムのセキュリティは引き続き最重要なテーマの一つであり、是非訓練を日々の活動として取り入れて欲しいと述べるともに、ご意見ご感想などをいただきたいと述べました。

閉会挨拶

一般社団法人JPCERTコーディネーションセンター 理事 椎木 孝斉

閉会挨拶はJPCERT/CC理事の椎木が行いました。

2009年から始まり第16回目を迎えた本カンファレンスでは、ここ最近の新型コロナウイルス感染症の影響下での実施の経験を活かし、オンラインによる開催形態をとることで、日本各地の方々により参加しやすい形での開催を行ったことを述べ、カンファレンスは講演者、聴講者の協力があってこそ成り立つものであることをあげて、参加者に感謝を述べました。

また、制御システムセキュリティについて、国際的にも国内的にも法制度の改正含め、周辺状況が大きく動いている状況の中、制御システムに関する問題の解決は、言い換えると社会的問題を解決しているということであり、一組織では解決できない難しい課題には相互の連携協力を行い、オープンマインドで双方向のやり取りを行っていくことが必要と述べました。その意味で、組織をまたがった講演者によるセッションなどでそういった一面が見られた本カンファレンスを今後の自組織のセキュリティに役立てていただいと述べ、また組織内に限らず組織をまたがる活動にもご活用をいただきたいとし、本カンファレンスを一方的なものとは考えず、フィードバックをいただきたいとして、改めて講演者および全参加者に対して謝意を表して締めくくりとしました。

おわりに

今回の制御システムセキュリティカンファレンスでは、制御システムセキュリティを取り巻く状況について、国際標準規格、制御システムベンダー、セキュリティベンダー、ユーザー企業などさまざまな立場からご講演いただきました。本カンファレンスが、制御システムに関わる聴講者の皆さまにとって、今後の活動の参考となればなによりです。今後も開催内容を改善しつつ、国内の制御システムセキュリティの向上に資する情報の発信や知見の共有に努めて参りたいと思います。

ここまで制御システムセキュリティカンファレンス2024の開催レポートをお読みいただき、ありがとうございました。

次回の開催もご期待ください。

早期警戒グループ 輿石 隆