ランサムウェア攻撃事案から見る、ファーストレスポンダー同士の情報共有が必要な理由

はじめに

先日、経済産業省から「攻撃技術情報の取扱い・活用手引き」が公開[1]されました。これはインシデント対応支援にあたるファーストレスポンダー(※)や専門組織同士の情報共有を促進するためのレファレンスで、JPCERT/CCは検討会共同事務局として参加し、また、手引き案の作成にも携わりました。

(※)ファーストレスポンダー:インシデントの初動対応にあたる、被害組織を支援するセキュリティベンダーや運用保守ベンダー、その他専門機関などのこと(「攻撃技術情報の取扱い・活用手引き」15ページ参照)

サイバー攻撃の高度化・複雑化だけでなく、ランサムウェア攻撃のように、インシデント初動対応時点では、ごく限られた情報で速やかな対応判断が必要になるケースが増えています。2024年1月に開催されたJSAC2024において、JPCERT/CC 佐々木からは「ランサムウェア攻撃のアクター特定をすべきこれだけの理由」と題した発表[2]を行い、いかに初動対応時点でランサムウェアの特定やアクターの推測を行い、適切な初動判断につなげるべきか、事例分析に基づく問題提起をしました。

本稿では、直近でJPCERT/CCが対応したランサムウェア攻撃事案の分析を紹介し、初動対応段階に必要なファーストレスポンダーや専門組織同士の情報共有のポイントについて解説します。

ランサムウェアアクターを特定すべき理由

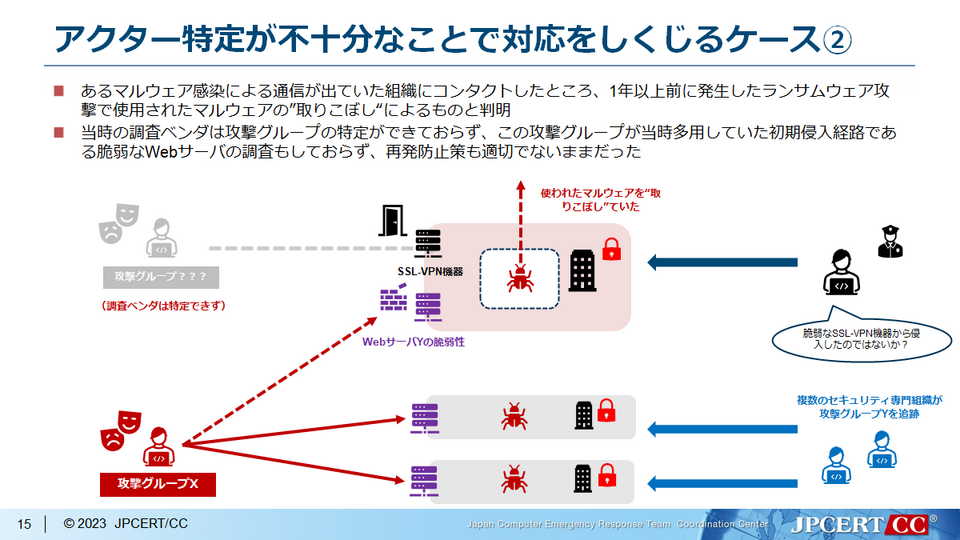

JSAC2024の発表では、2022年3月のRobinhood Leaksのランサムウェア攻撃活動、2021年秋から2022年2月にかけてのDEV-0401のランサムウェア攻撃活動への対応について紹介し、ファーストレスポンダー等による初動対応時のランサムウェア特定やアクター特定が不十分なことにより、侵入経路の特定漏れやマルウェアの取りこぼしが発生していた問題点を指摘しました。

JPCERT/CCにランサムウェア攻撃のインシデント対応相談をいただいた際には、

- ランサムウェアの特定と種別に応じた初動対応方法のアドバイス

- アクターの特定と当該アクターが直近で多用するアタックベクターに関する情報提供

- アクセスログなどの分析による侵入経路・横展開範囲の特定支援

をまずは行います。

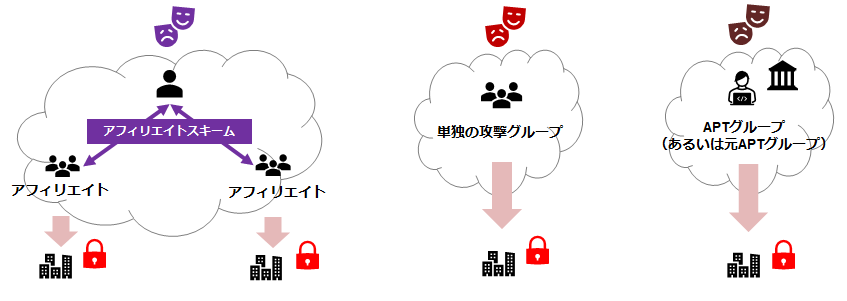

ランサムウェア攻撃のアクターは大きくは以下の3つの類型に整理することができ、それぞれのアクター類型に応じて有効な対抗措置(刑事捜査、活動・手口の積極的な公開等)が異なる点をJSACでの発表では紹介しました。

ファーストレスポンダーがアクター特定を適切に行えない背景として、情報の不足だけでなく、例えば、このあと紹介するLockbitのように、“有名どころ”のランサムウェアビルダーやソースコードが漏えいするなどして、アフィリエイトでないアクターがアフィリエイトスキームで用いられるランサムウェアを使用しているケースがある点を挙げることができます。

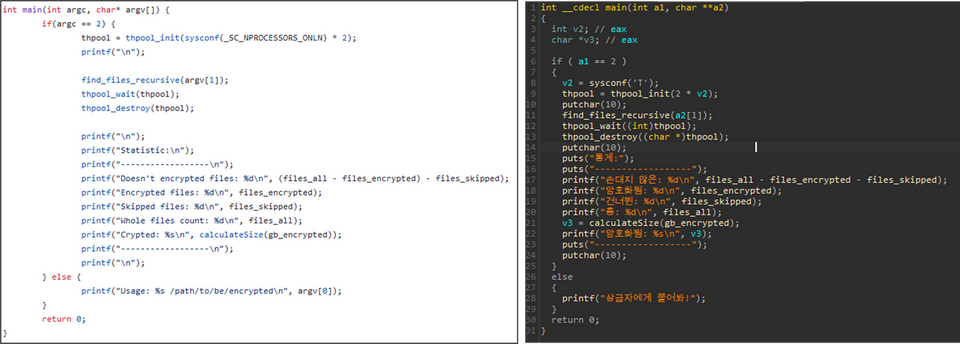

本当にそのランサムウェア判定は正しいのか?

直近でJPCERT/CCが対応を支援した事案では、まず被害現場側がオンラインの判定サービスを使ったところ、攻撃に用いられたランサムウェアはCrySIS(Dharma、Phobosの派生元)との判定が出ていました。

CrySISは2016年から使われていましたが、すでに復号キーが漏えいしており、その後、Dharma、Phobosにモデルチェンジしたとされています。No More Ransomでも復号キーが提供されています。JPCERT/CC側で当該暗号化ファイルの復号を試みましたが成功しませんでした。私たちはまず被害組織と相談し、「使われたランサムウェアが本当にCrySISなのか」という点の再確認を行いました。

ランサムウェア被害組織の多くではデータ毀損もありますが、初動対応の混乱した状態や、復旧作業が優先されること、セキュリティベンダーの支援対応が時間的に間に合わないことなどから、ランサムウェア検体自体をただちに確保できないケースが散見されます。

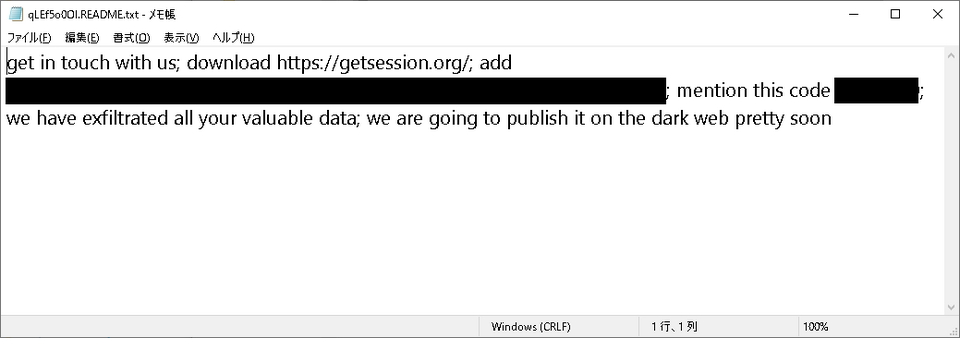

今回のケースでもただちに検体を確保できる可能性は低かったため、まずはランサムノート、暗号化後の拡張子に関する情報を被害現場側にご協力いただき、送ってもらいました。

ランサムウェア攻撃のインシデント対応では一刻を争う判断が求められますので、現地に赴いての調査・分析よりも、まずはリモートで速やかに入手できる情報を中心にいち早く分析結果をお伝えすることを重視しています。今回の分析支援も基本的にはリモートで行っています。

下記は見つかったランサムノートですが、特徴としては、文面そのもの(①)、交渉用に指定されるメッセージアプリのURL(②)、攻撃側へのコンタクト時の識別コードとされる文字列(③)です。

まず、同じような文面の検体がVirusTotal上でないか検索したところ、特徴①とほぼ同じランサムノートの文面を持つ類似の検体1、検体2が見つかりました。次に、特徴②と③から別の類似検体3が見つかりました。

<類似検体1>

6fcee00c908b40aac5a7e50007f485fc35ebfbdc2ae6a6d5e0a1f37636caca75

<類似検体2>

f9bccf89820fdbfb995e2481a18a62c2970d7247edbdf900ccf4c77360df78e8

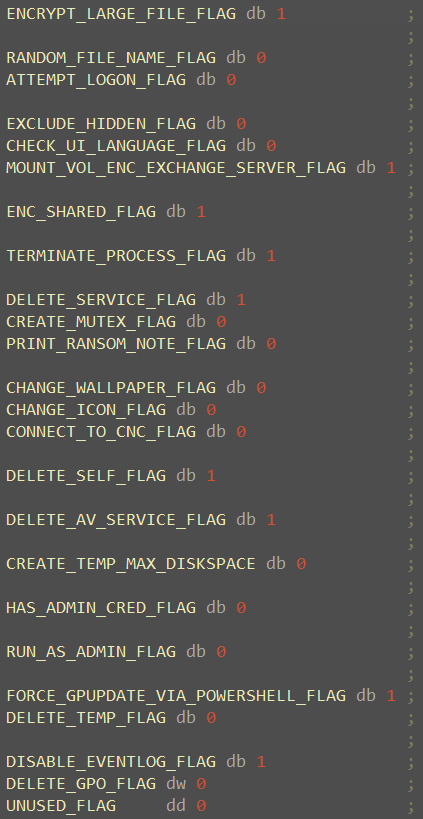

類似検体1、2はLockbit3.0と思われますが、2022年にリークされたLockbit3.0ビルダーを用いた検体ではないかと推測され、同じランサムノートの特徴(識別コードとして「4~6文字の英単語」か「英単語+数字」を組み合わせたものが交渉時の識別コードとして指定される)の同種の検体、かつ、検体の作成日時が同一日時になる(同一ビルダーによる作成と思われる)検体が、少なくとも2023年9月から今年2月にかけてVirusTotal上に複数アップロードされていました。

<類似検体3>(※被害組織等が推測される可能性を現時点(ブログ公開時点)で否定できないため、ハッシュ値等の掲載は一旦見送っています)

類似検体3はBabuk検体であり、Babukビルダーから作成した検体と考えられます。

以上のとおり、ランサムノート等の情報から、2つの検体が使われた可能性が出てきたわけですが、この被害組織ではWindows ServerとNASの2種類が被害にあっており、Windows側にはLockbitが、NAS側にはBabukが使われた可能性が想定され、2種類のランサムウェアが組み合わせて用いられた可能性自体、不自然なものではありません。

いずれにしても、実際の検体を入手できない以上、あくまで状況証拠ですが、少なくともCrySISではないことは間違いないと考えました。

どのようなアクターが攻撃を行ったのか

同じような“海賊版”LockbitとBabukの2種類を組み合わせるアクターとしては、2023年5月にBroadcom(Symantec)がレポート[3]していた事案があります。このレポート事案では、上記の関連検体1、関連検体3と類似のLockbit検体、Babuk検体がそれぞれ使われており、同一のアクターによる事案の可能性が考えられます。

このレポート事案で使われたLockbit検体と、上記関連検体1、2、3との比較をしたものが以下のとおりです。

| 類似検体1,2(Lockbit3.0) | 2023年レポートのLockbit3.0検体 | 類似検体3(Babuk) | 2023年レポートのBabuk検体 | |

| ビルダー/ソースコードの転用元 | Lockbit3.0 | Lockbit3.0 | Babuk | Babuk |

| アフィリエイトが用いる検体との違い |

bmpファイルを壁紙に設定する機能が無効化 C2サーバへの通信機能の無効化 |

bmpファイルを壁紙に設定する機能が無効化 C2サーバへの通信機能の無効化 |

||

| その他の検体の特徴 | 暗号化結果の表示の一部が韓国語表示に指定されている | |||

| ランサムノートの特徴 | 交渉用の連絡先としてメールアドレスが指定されている | 特定のWebサイトへのアクセスを要求する | 交渉用の連絡先として特定のメッセージアプリが指定される | |

| 暗号化後の拡張子 | .(ランダムな文字列) | . buthi | .(英単語) | . buthi |

2023年の事案を行った攻撃者について、BroadcomはBlacktailと名付けましたが、このグループは当時、発見されたばかりのPaperCutNG等の脆弱性(CVE-2023-27350)を悪用しており、流出したランサムペイロードを使うこの手のアクターと比較して、その脅威について「過小評価すべきでない」と指摘しています。その後、Blacktailによる攻撃を報告した公開情報はなく、上記検体比較だけで、本事案がBlacktailか否か、という判断はつきませんでした。

この事案では幸いなことに、被害組織側での調査により侵入経路についてある程度絞り込めており、FortigateのSSL-VPN接続のログに不審なアクセスの痕跡が残っていました。他方で、JPCERT/CCの手持ちの情報としては、同じ攻撃アクターによると思われる事案を直近では見ておらず、侵入経路の確定を含めて、情報が不足していたため、被害組織に了解をいただいた上で、他の専門組織に情報共有を行い、照会をかけました。

国内のセキュリティ専門組織でもこの前月に同じアクターによると思われるランサムウェア攻撃事案を対応しており、類似検体1、類似検体2と同じ特徴を持つ検体が使われていたことが判明しました。こちらの事案ではJPCERT/CCが対応した事案の初期侵入経路と思われるFortigateとは異なる製品のSSL-VPN機能の脆弱性が悪用されたと考えられていました。

現時点の分析では本事案がBlacktailによるものかまだ判断できていませんが、すくなくともLockbitアフィリエイトによる攻撃ではなく、標的組織ごとに侵入経路を変える、Lockbitアフィリエイトとはスキル/リソースが異なる攻撃グループが日本の組織を狙った攻撃活動を行っていることがわかりました。

Lockbitのアフィリエイトスキーム自体については、今年2月に各国捜査当局の連携により、攻撃インフラのテイクダウンと関係者の訴追が発表[4]され、今後の活動にどの程度影響が出るのか注視されるところですが、今回紹介したように、一見、Lockbitが使われたと見える事案の中に、まったく関係のないアクターが隠れている事案があることから、数多く報告されているLockbit事案の中に埋もれてしまい、こうしたアクターの活動を関係各機関が見逃している可能性が懸念されます。

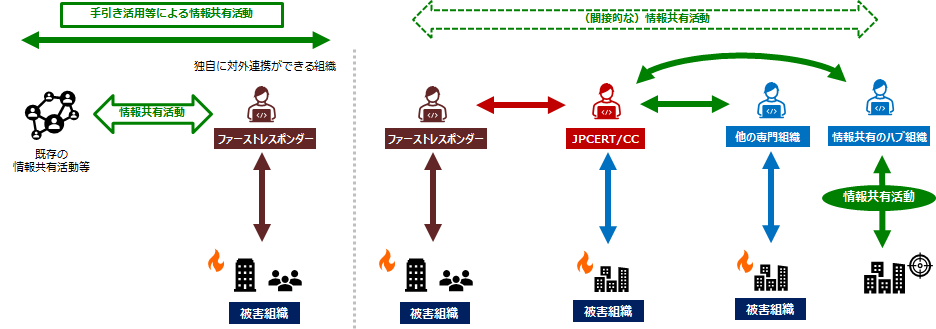

ファーストレスポンダー同士の平時からの情報共有の重要性

APTへの対応と同じく、ランサムウェアの脅威に対しても、アクターの特定、よく使われる手口への対処(脆弱なホストの対応)、インディケータ情報の共有などを行うことで、攻撃被害予防や、発生してしまった後の速やかな初動対応ができると想定されます。

特に、発生してしまった後の初動対応を速やかに・適切に行うことで、不要なネットワーク遮断などのダウンタイムを軽減することができ、発生後の「二次被害」を可能な限り抑えることができると考えます。

他方で、ランサムウェア攻撃についてはこの3~4年で被害が拡大してきた経緯から、ファーストレスポンダーとなる(セキュリティ)ベンダー等の多くで知見が十分にあるわけではありません。

こうした知見不足や、特にグループ特定が難しいランサムアクターの特定のためには、平時からファーストレスポンダー同士の情報共有が重要であると考えています。

現在、国内で活動している情報共有活動の多くでは、いわゆるユーザー企業側をスコープとしたものが多く、セキュリティベンダー同士等の情報共有活動はサイバーセキュリティ協議会の第一類など限定的です。

冒頭に紹介したとおり、経済産業省で開催された検討会から、専門組織同士の情報共有活動を促進するための「攻撃技術情報の取扱い・活用手引き」が公開されました。

JPCERT/CCでは本検討会共同事務局と手引きの作成に携わるだけでなく、今後の普及啓発活動のため、下記の通り、ファーストレスポンダー向けの相談/セカンドオピニオン相談窓口を新たに設けることとしました。

セキュリティベンダー、運用保守ベンダー同士の情報共有活動はまだまだ活発でないところ、情報共有のハブ、仲介役として活動していきますので、是非ご活用ください。

早期警戒グループ 佐々木 勇人

インシデントレスポンスグループ 喜野 孝太

|

JPCERT/CC ファーストレスポンダー向けの相談/セカンドオピニオン相談窓口(2024年3月25日から運用開始) インシデント相談・情報提供(被害組織/保守・調査ベンダー向け) |

参考資料

[1] 経済産業省「サイバー攻撃による被害に関する情報共有の促進に向けた検討会」の最終報告書の補完文書として「攻撃技術情報の取扱い・活用手引き」及び「秘密保持契約に盛り込むべき攻撃技術情報等の取扱いに関するモデル条文」を策定しました

https://www.meti.go.jp/press/2023/03/20240311001/20240311001.html

[2] JSAC2024 JPCERT/CC 佐々木勇人「ランサムウェア攻撃のアクター特定をすべきこれだけの理由」

https://jsac.jpcert.or.jp/archive/2024/pdf/JSAC2024_2_6_hayato_sasaki_jp.pdf

[3] Symantec "Buhti: New Ransomware Operation Relies on Repurposed Payloads"

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/buhti-ransomware

[4] 米司法省"U.S. and U.K. Disrupt LockBit Ransomware Variant"

https://www.justice.gov/opa/pr/us-and-uk-disrupt-lockbit-ransomware-variant