TSUBAMEレポート Overflow(2025年1~3月)

はじめに

このブログ「TSUBAMEレポート Overflow」では、四半期ごとに公表している「インターネット定点観測レポート」の公開にあわせて、レポートには記述していない海外に設置しているセンサーの観測動向の比較や、その他の活動などをまとめて取り上げていきます。

今回は、TSUBAME(インターネット定点観測システム)における2025年1~3月の観測結果についてご紹介します。

2024年度の観測状況から見る日本国内の影響について

JPCERT/CCでは、日々TSUBAMEで収集したデータを分析しています。今回は、2024年度の観測結果から日本国内に関連するインシデント例を振り返ってみたいと思います。

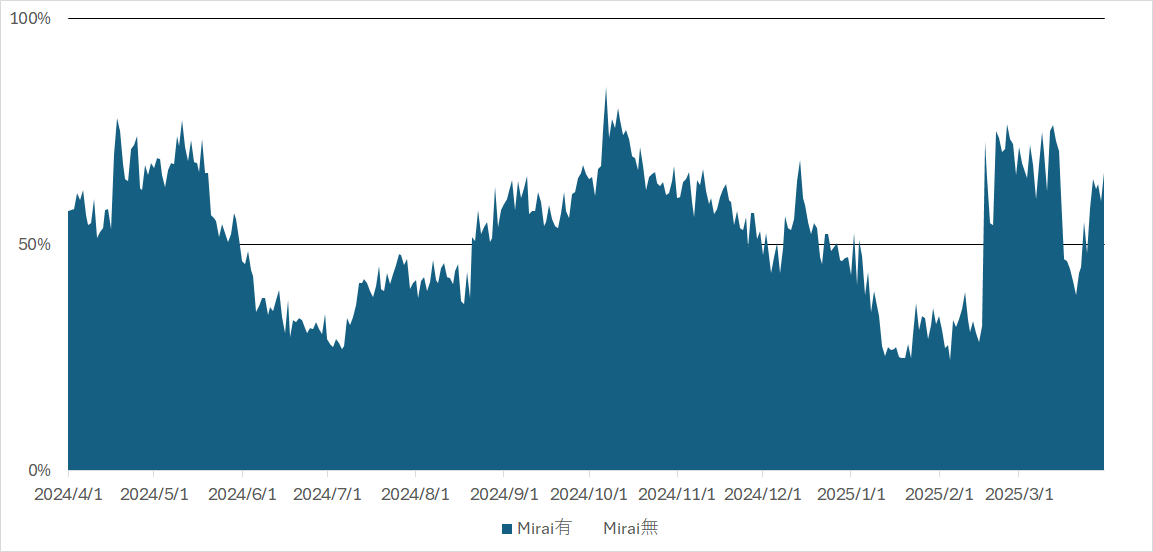

インターネット定点観測レポートでも触れているように、TSUBAMEが最も多く観測するパケットは23/TCP宛ての探索です。23/TCP宛てで観測されるパケットはMiraiの特徴を持っていることがあります。この特徴を持ったパケットが占める割合を図1に示しました。2024年5月ごろ、9月から12月ごろ、2025年3月ごろは23/TCP宛てのパケットのうちMiraiの特徴を持ったものが50%を超えています。それ以外の時期においては、Miraiの特徴を持たない別のIoT機器を対象としたパケットを観測しており、攻撃対象となるIoT機器も多岐にわたっていました。

|

| 図1:日本国内から送信されたPort23/TCPにおけるMiraiの特徴を持った送信元数の推移 |

TSUBAMEでは、不審なスキャンを観測した場合に、日本国内を送信元としているIPアドレスについては、インシデントの通知や情報提供のため、Webの応答やSHODAN等を用いて、情報の収集や原因となっている機器の特定を試みています。上に挙げた3つの特徴的な期間において、送信元では次のような機器が目立ちました。

- 2024年5月ごろ:海外ベンダー製(TP-Link等)のルーター

- 2024年9月から12月ごろ:海外ベンダー製の監視カメラやDVR、NAS

- 2025年2月から3月ごろ:海外ベンダー製(ASUS等)のルーター

なお、Miraiの特徴を持つ探索を確認した送信元のIPアドレスからは、23/TCP宛て以外の通信も確認できます。攻撃対象となる製品上で、インターネットからアクセス可能な通信ポートや脆弱性情報などを認識して探索が行われていると考えられます。

そのほか、同期間中は複数の企業のWebサーバーなどからの跳ね返りパケット等を観測しました。これらは組織を対象としたDDoS攻撃の一部と考えられるため、CSIRTなどのコミュニティー等のパスを使用して観測データの提供を行いました。

これらの活動から得られた知見をもとに、国内の製品開発者や通信事業者に対してMiraiによる攻撃の動向についての情報提供や、対策方法について議論を行う等の活動を行いました。ルーターなどをインターネットに接続して利用する際には、Miraiへの感染被害を拡げないように注意し、ボットネットの拡大を防ぐことが不可欠です。インターネットを通じて攻撃者からもアクセスされることを意識し、最新のファームウェアを使用したり、適切な設定を施したりするなど、注意して利用してください。設置後はポートスキャンなどを行い不要な通信ポートがアクセスできるようになっていないか検査を行うことや、SHODAN等を利用して確認してみることもお勧めします。

TSUBAMEでは、引き続き特定の製品を狙った攻撃や不審なパケットの送信元が発生することがあると想定し、製品開発者や通信事業者らに対して観測データなどの情報提供を行い、問題解決の一助となる活動を行っていく予定です。

国内外の観測動向の比較

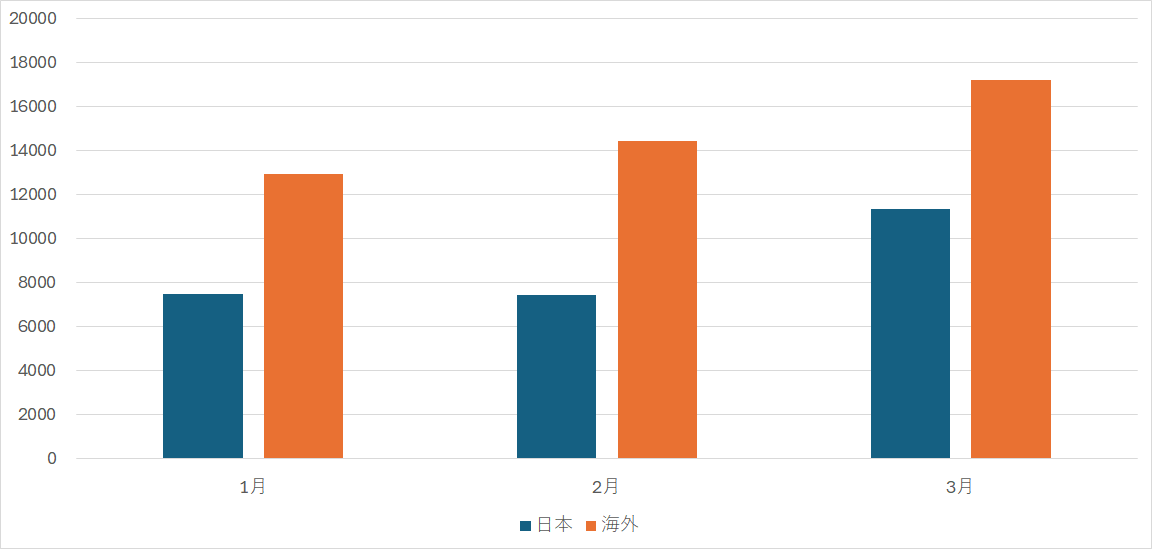

図2は、1月~3月に国内外のセンサー1台が1日あたりに受信したパケット数の平均を月ごとに比較したものです。国内のセンサーよりも海外のセンサーで多くのパケットを観測していますが、3月は国内外ともにパケット数が増加しました。

|

| 図2:月ごとの国内外センサー平均パケット数の比較 |

センサーごとの観測動向の比較

各センサーには、それぞれグローバルIPアドレスが1つ割り当てられています。各センサーで観測状況に違いがあるかを見るために、表1に国内外のセンサーごとに届いたパケットTOP10をまとめました。センサーごとに順位の違いはありますが、23/TCP、6379/TCP、22/TCP、8080/TCP、80/TCP、ICMP等はほぼすべてのセンサーで観測していました。これらは広範囲のネットワークにてスキャンが行われていることを示唆していると考えられます。

表1:国内外センサーごとのパケットTOP10の比較

| 国内センサー1 | 国内センサー2 | 国内センサー3 | 海外センサー1 | 海外センサー2 | 海外センサー3 | |

|---|---|---|---|---|---|---|

| 1番目 | 23/TCP | 23/TCP | 23/TCP | 23/TCP | 23/TCP | ICMP |

| 2番目 | 8728/TCP | 8728/TCP | 8728/TCP | 8728/TCP | 8728/TCP | 23/TCP |

| 3番目 | 123/UDP | 80/TCP | 22/TCP | 22/TCP | 80/TCP | 8728/TCP |

| 4番目 | 22/TCP | 22/TCP | 80/TCP | 80/TCP | ICMP | 22/TCP |

| 5番目 | 80/TCP | ICMP | ICMP | ICMP | 443/TCP | 80/TCP |

| 6番目 | ICMP | 8080/TCP | 443/TCP | 443/TCP | 22/TCP | 443/TCP |

| 7番目 | 8080/TCP | 443/TCP | 8080/TCP | 8080/TCP | 8080/TCP | 8080/TCP |

| 8番目 | 443/TCP | 6379/TCP | 6379/TCP | 6379/TCP | 6379/TCP | 3389/TCP |

| 9番目 | 6379/TCP | 81/TCP | 34567/TCP | 445/TCP | 2222/TCP | 445/TCP |

| 10番目 | 34567/TCP | 123/UDP | 445/TCP | 2222/TCP | 3389/TCP | 34567/TCP |

おわりに

複数の地点で観測を行うことで、特定のネットワークだけで変動が起きているのかどうかを判断できるようになります。本四半期は、特別な号外による注意喚起等の情報発信には至っていませんが、スキャナーの存在には注意が必要です。今後もレポート公開にあわせて定期的なブログの発行を予定しています。特異な変化などがあった際は号外も出したいと思います。皆さまからのご意見、ご感想も募集しております。掘り下げて欲しい項目や、紹介して欲しい内容などがございましたら、お問い合わせフォームよりお送りください。最後までお読みいただきありがとうございました。

サイバーメトリクスグループ 鹿野 恵祐

TSUBAMEレポート Overflow(2025年1~3月)