Windowsのイベントログ分析トレーニング用コンテンツの公開

はじめに

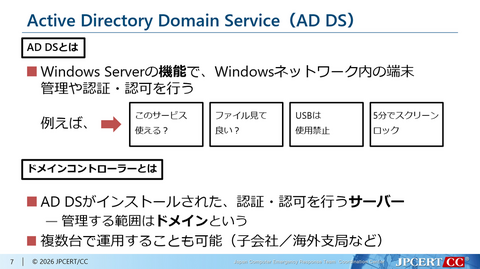

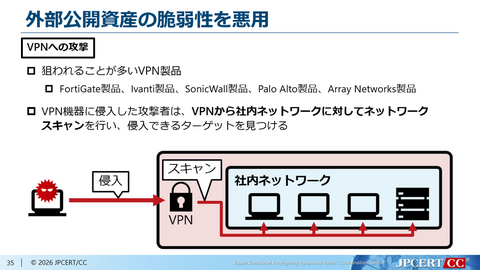

JPCERT/CCは、標的型攻撃によってセキュリティインシデント(以下「インシデント」)が発生した際の調査手法に関するトレーニングコンテンツ資料(以下「本コンテンツ」)を公開しました。実際のインシデントにおいて、外部に公開している機器の脆弱性や設定不備を突かれることによって内部ネットワークに侵入され、最終的にActive Directoryの管理者権限を侵害されるといった手法が増加しています。このことから、本コンテンツはActive Directoryに注目したトレーニングコンテンツとして作成しました。

ログ分析トレーニング バージョン2

https://github.com/JPCERTCC/log-analysis-training_v2/

なお、本コンテンツは三井物産セキュアディレクション株式会社の協力によって制作しました。

トレーニングコンテンツの概要

インシデント対応は、検知 → 初動調査 → 一時対処 → 本格調査 → 報告 → 恒久対策 という流れで行われることが多く、本コンテンツは初動調査に特化しています。基礎編と実践編で構成しており、基礎編で習得できる内容は次のとおりです。

- 一般的な社内ネットワークの構成

- Directory Service

- Active Directory

- ドメインコントローラー

- ドメインとフォレスト

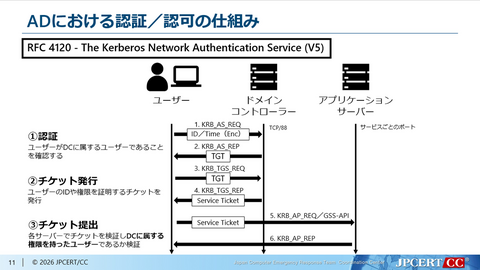

- ADにおける認証/認可

- Kerberos認証

- NTLM認証

- リモート認証とローカル認証

- グループポリシーオブジェクト

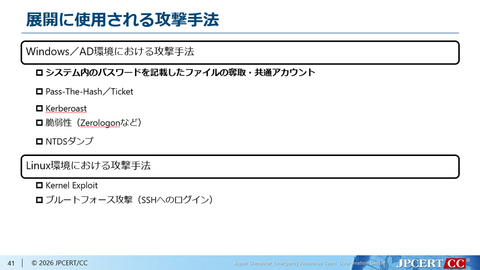

- 攻撃者のネットワーク侵入手法

- Pass-the-Hash

- Pass-the-Ticket

- NTDSダンプ

- Kerberoast(Kerberoasting攻撃)

- NTLMリレー攻撃

- イベントビューアーの見方

トレーニングコンテンツの詳細

本コンテンツでは基本的なドメインコントローラーの説明からActive Directoryにおける認証、認可の解説などを行っており、インシデント調査、分析に関する基礎的な知識の習得が可能です。

加えて、標的型攻撃において攻撃者が行うネットワーク侵入の手法や、その手法に対して必要なWindowsのイベントログの調査手法を学習することができます。

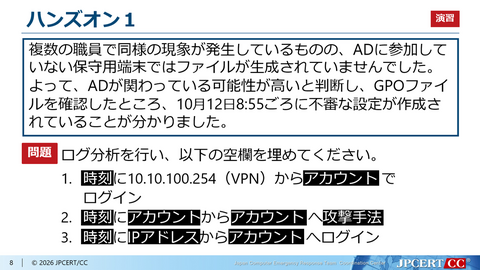

実践編は、基礎編で学習した内容をもとに、シナリオをベースにイベントビューアーでWindowsイベントログを分析して攻撃のタイムラインを構築するトレーニングとして活用できる内容になっています。

さいごに

本コンテンツは、Windowsイベントログをイベントビューアーで分析する内容です。実際のインシデントではログ自体が膨大であったり、ログ同士の関連を調査するにあたってはイベントビューアーでの分析だけでは難しかったりするため、イベントビューアー以外の分析方法も普段からトレーニングしておくことで、実際の調査をスムーズにすることができます。

なお、JPCERT/CCではこうした実際のインシデント発生時のWindowsイベントログの分析をサポートするツール「LogonTracer」をリリースしています。

LogonTracer

https://github.com/JPCERTCC/LogonTracer

平時にこのようなツールを利用したWindowsイベントログの調査手法を確立し、インシデント調査の演習を行うことで、実際のインシデントが発生した場合に備えていただくことを推奨します。