Japan Security Analyst Conference 2019の講演の様子を、前編に引き続きお伝えいたします。 会場の様子を撮...

-

-

JPCERT/CCは、2019年1月18日に御茶ノ水ソラシティカンファレンスセンターにて Japan Security Analyst Co...

-

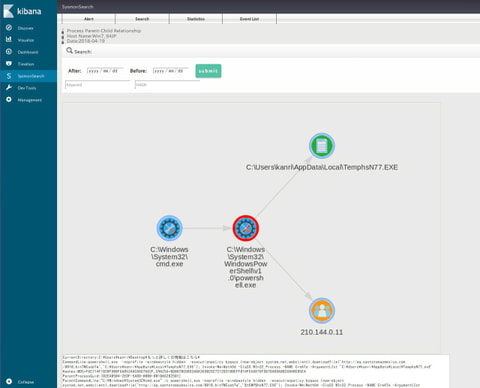

昨年9月のJPCERT/CC Eyes では、Sysmonのログを分析するツール「SysmonSearch」の機能について紹介しました。今回...

-

JPCERT/CC国際部、サイバーメトリクスラインの森です。2018年11月26日から30日にかけてチュニジアのハンマメットでAFRINIC...

-

インシデントレスポンスグループの谷です。2018年8月から11月にかけて、同グループ朝長と以下3つのカンファレンスで「Active Dire...

-

JPCERT/CC 早期警戒グループの輿石と川居です。11月21日から22日の2日間、沖縄県宮古島市にあるJTAドーム宮古島で行われたHar...

-

JPCERT/CC国際部、サイバーメトリクスラインの森です。 JPCERT/CCは2018年1月にMejiro日本語版(英語版は2018年8...

-

以前のブログで、攻撃グループBlackTechが使用していると考えられるマルウエアTSCookie について紹介しました。このマルウエアを使...

-

皆さん、こんにちは!JPCERTコーディネーションセンター広報の松岡です。本日より、JPCERTコーディネーションセンター公式ブログ 「JP...

-

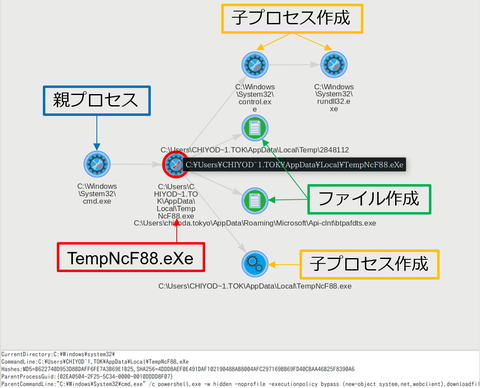

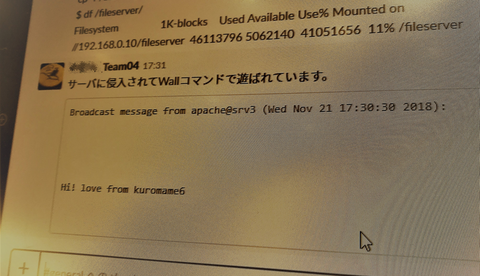

JPCERT/CCではマルウエアに感染した端末を起点として、他の端末への感染拡大やサーバーへの侵入など内部のネットワーク内に侵害が拡大する事...