Windows OSには標準で多数のコマンド(以下「Windowsコマンド」といいます。)がインストールされています。しかし、ユーザが実際に...

“2015年”の一覧

-

-

こんにちは、中津留です。JPCERT/CCは、CODE BLUE 2015で「日本の組織をターゲットにした攻撃キャンペーンの詳細」と題して、...

-

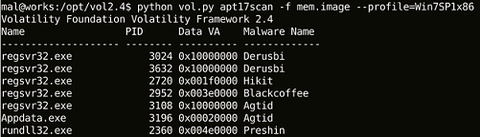

今回は、マルウエアを検知し、検知されたマルウエアの設定情報を抽出するためのツール「apt17scan.py」について解説します。このツールは...

-

こんにちは、中津留です。今年のお盆期間、私はセキュリティ・キャンプ全国大会2015に参加していました。学生を対象としたトップガン発掘トレーニ...

-

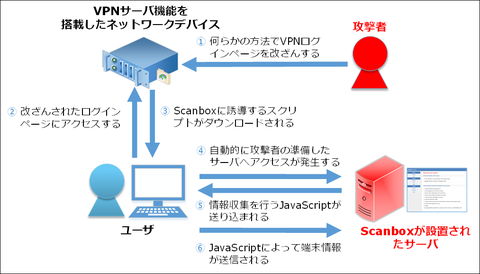

改ざんされたVPNサーバから攻撃ツールScanboxに誘導 JPCERT/CCでは、VPNサーバ機能を搭載したネットワークデバイスのログイン...

-

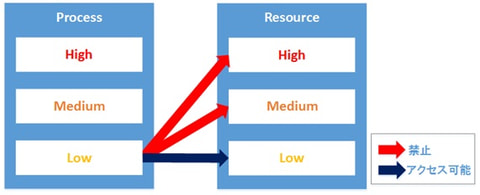

前回は保護モードによるマルウエア被害の抑止効果を吟味しましたが、保護モードをさらに強化した機能が拡張保護モード(Enhanced Prote...

-

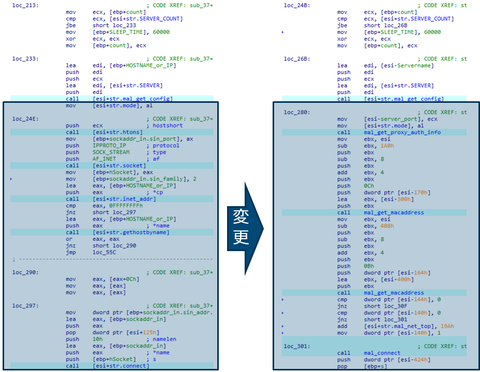

PoisonIvyと呼ばれるマルウエアが存在します。このマルウエアは、2013年頃まで標的型攻撃で多く使われていました。それ以降は、使われる...

-

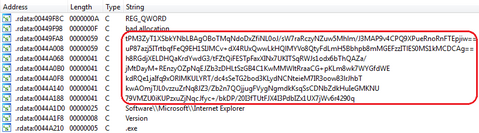

JPCERT/CCでは、標的型攻撃などでInternet Explorer(以下「IE」といいます。)の脆弱性を悪用してシステムを乗っ取られ...

-

メールに添付されるマルウエアには、脆弱性を悪用する文書ファイルもありますが、それよりも実行ファイルもしくはその圧縮ファイルが今日では主流にな...

-

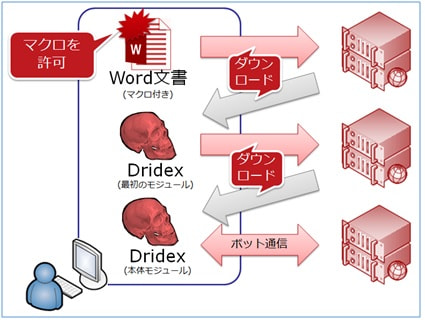

今回は、マルウエアDridexが2014年12月頃から用いるようになった、新しいUAC回避手法について紹介します。 Dridexは、インター...