JPCERT/CCに報告されたフィッシングサイトの傾向

JPCERT/CCでは、年間約 19,000 件のインシデント報告が寄せられていますが、そのうちフィッシングサイトに関する報告は、およそ 56 %(2019年実績)になります。

今回は、JPCERT/CCに報告されたフィッシングサイトの情報をもとに、報告件数の推移やサイトの傾向についてご紹介します。

なお、この記事で示すフィッシングサイトは、存在するブランドを騙り、認証情報等の窃取を意図したものを指します。

報告されたフィッシングサイト件数の推移

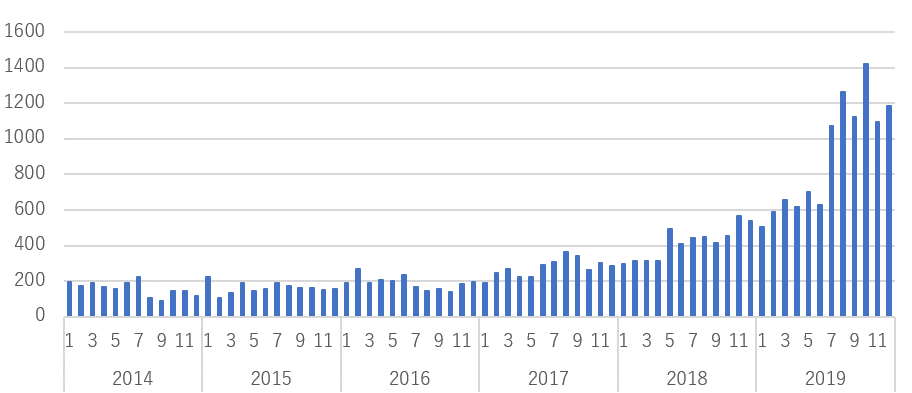

図1は、2014年から2019年までにJPCERT/CCへ報告されたフィッシングサイトの件数です。

2016年までは毎月200件ほどでしたが、2017年頃から徐々に増加し始め、2019年7月には1000件を超えて、2020年現在もその勢いは止まっていません。

フィッシングサイトのターゲットとなった業種の変化

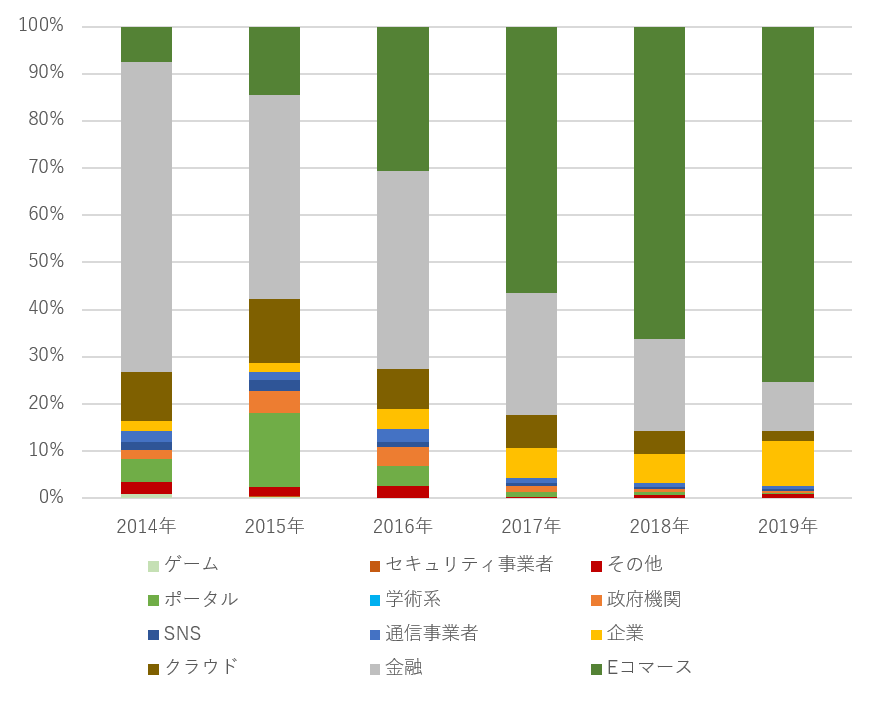

フィッシングサイトのターゲットとなった業種の移り変わりを見ていきます。図2は、国外ブランドを騙るフィッシングサイトの業種別割合を表したものです。

2017年から、AmazonとApple IDを騙るフィッシングサイトの件数が増加したことにより、2017年以降はEコマースの割合が最も大きくなっています。次に多い金融機関を騙るサイトの割合は下がっていますが、件数自体は減少しているわけではなく、同水準を保っています。また、クラウドサービスを騙るフィッシングサイトの件数も、著しい増加こそみられないものの、常にターゲットとなっています。

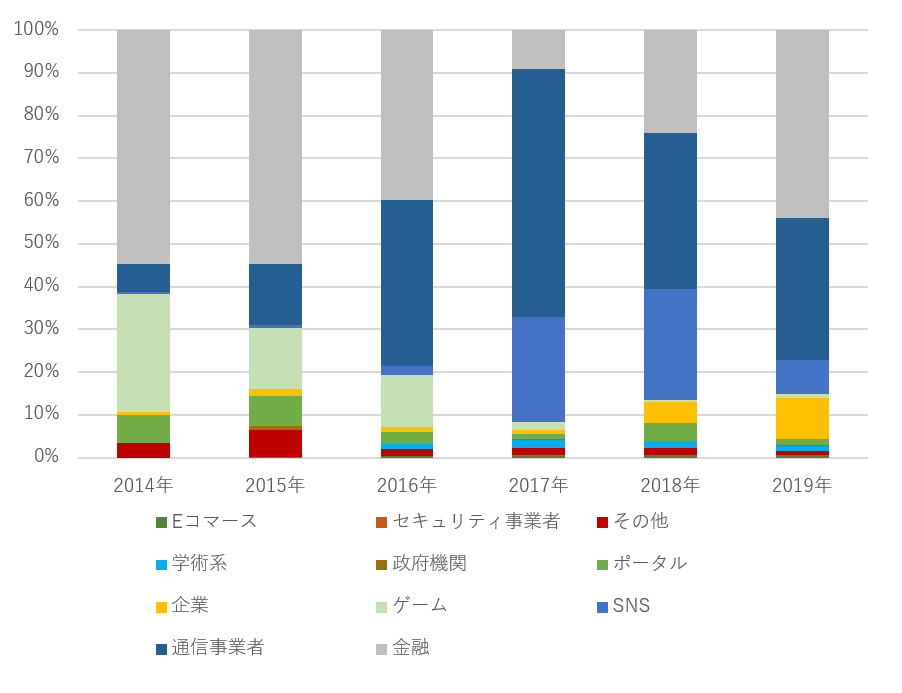

次に、国内ブランドの割合を示したものが図3です。

近年は、通信事業者、金融機関、SNS(主にLINE)で全体の8割を占めています。2014年から2016年にかけて、SQUARE ENIXを騙るフィッシングサイトが多数見られましたが、ここ数年は落ち着いているため、ゲームの割合は減少しています。金融機関を騙るサイトの報告件数は、2017年に減少が見られましたが、翌年より増加に転じており、2019年には、スミッシングが猛威を振るった影響で最も大きなターゲットとなっています。

フィッシングサイトに使われたドメインの傾向

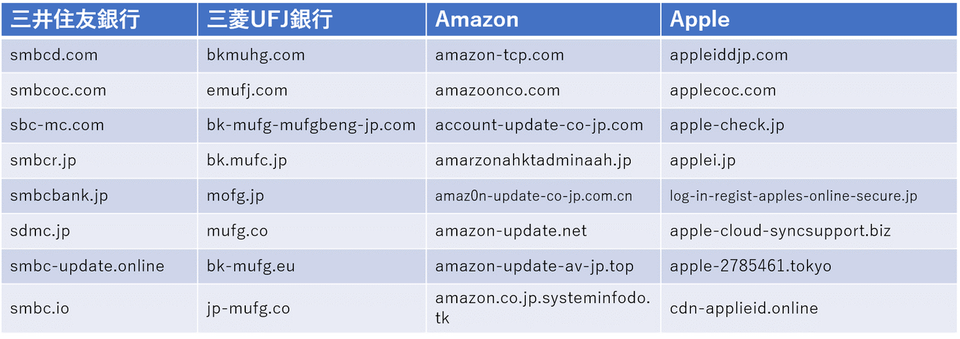

表1は、過去に実際にフィッシングサイトに使われたドメインの一例です。

これらのように、正規サイトのドメインを1文字だけ違う文字に変えたものや前後にいくつかの文字を加えたもの、ドットをハイフンに変えたものなど一見して気づけない文字列が多用されています。 中には、スマートフォンのブラウザで見た際にURL欄から見切れてしまうことを狙ったかのように、先頭に正規サイトのドメインに似せた文字列を配置し、後ろは適当な文字列を並べたものもあります。

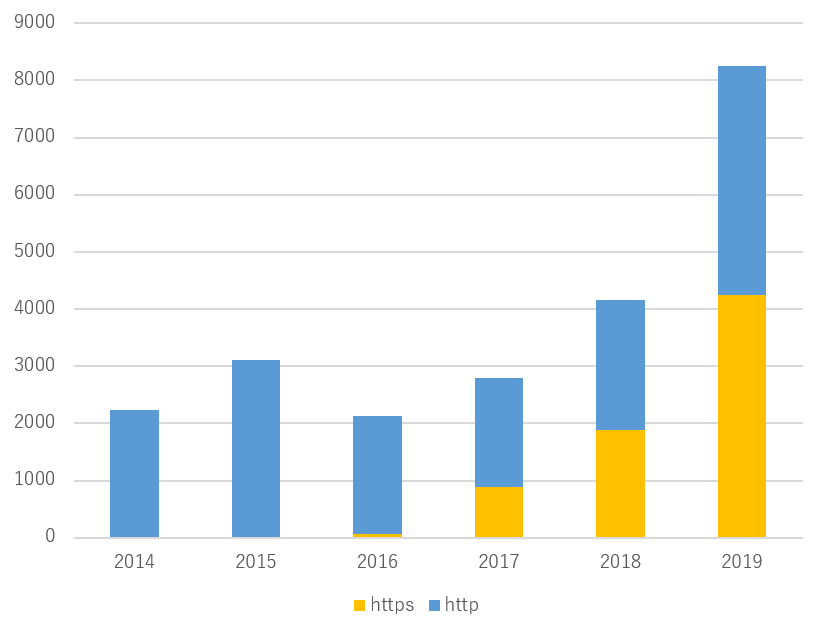

HTTPSを使用するフィッシングサイトの増加

HTTPSを使用するフィッシングサイトは年々増加傾向にあります。 図4は、2014年から2019年までにJPCERT/CCで報告を受けたフィッシングサイトのうち、HTTPSのサイトの割合の推移です。 なお、図のフィッシングサイトの中には、HTTPSを使用した正規のサイトが改ざんされフィッシングサイトが設置されたものも含まれています。

2014年から2016年までは、報告を受けたほとんどのフィッシングサイトがHTTPでしたが、2017年からHTTPSのサイトが増加し始め、2018年は全体の45%、2019年には全体の51%と半数以上のフィッシングサイトがHTTPSを使用していました。 昨今のフィッシングサイトにおいて、HTTPSは広く使われていることを認識する必要があります。

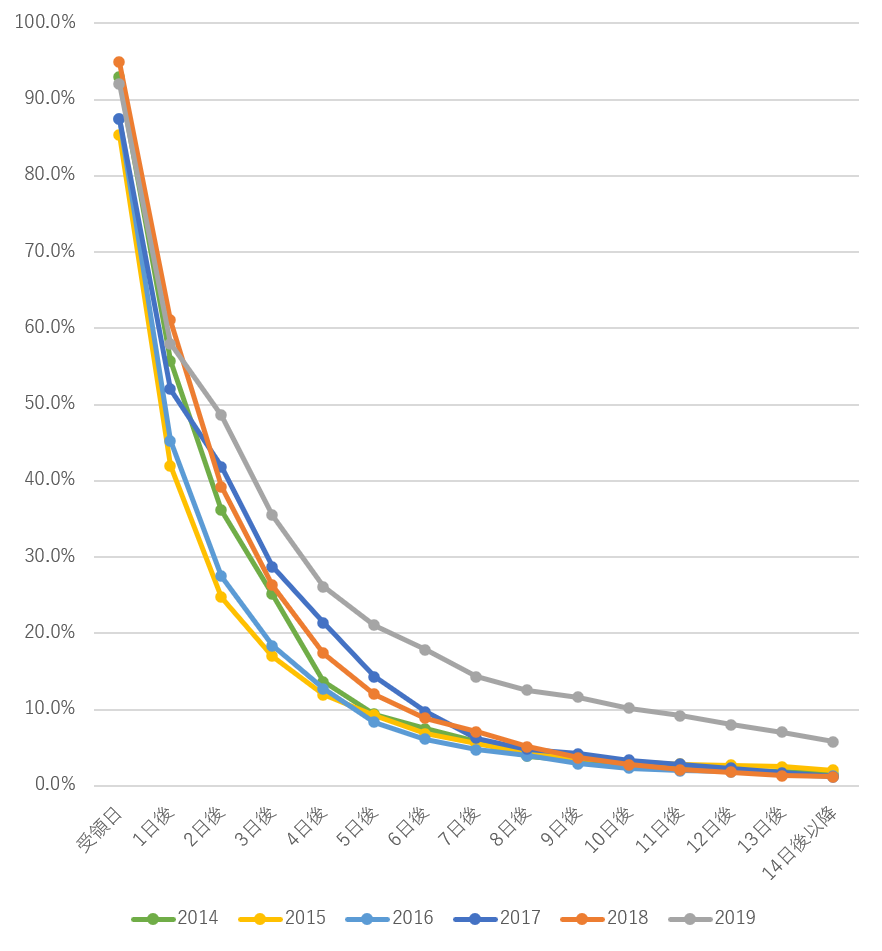

フィッシングサイト停止までの日数

JPCERT/CC では、フィッシングサイトの停止に向けて IPアドレスやドメインの管理者などへインシデント通知を行っており、通知先は基本的にWHOIS情報に記載された連絡先になります。通知先が海外の場合には各国のNational CSIRTにも協力を依頼しています。

インシデント通知を行った日からフィッシングサイトが停止するまでのフィッシングサイト稼働状況は、図5のようになっています。

半数以上のフィッシングサイトがインシデント通知後3日ほどで停止していますが、中には通知しても反応がなかったり、連絡先が無効になっている事業者もあります。フィッシングサイト停止までの日数は年々長期化しており、2019年ではインシデント通知後3日の段階でまだ35%のフィッシングサイトが稼働しています。

フィッシングサイトの検知除けの手口

フィッシングサイト停止までの日数が長期化している理由の一つに、フィッシングサイトによる検知除けの巧妙化があります。検知除けが施されたフィッシングサイトでは、標的となるユーザー以外がアクセスした際に無害なサイトを装い、ドメインやIPアドレスの管理事業者が、フィッシングサイトと判断しづらくします。次は手口の一例です。

- 日本以外のIPアドレスからのアクセスの場合は、他の正規サイトへリダイレクトする

- 言語設定が日本語になっていない場合には、他の正規サイトへリダイレクトする

- User-Agentによるデバイス判定を行い、スマートフォンによるアクセスのみにフィッシングコンテンツを表示する

- 日本時間9:00-18:00以外には、サイトを停止させる

JPCERT/CCでは、これらの手口が判明している場合にはインシデント通知先へ併せて伝えています。

おわりに

ISPやクラウド事業者ならびにJPCERT/CCからご連絡させていただく皆様、日頃よりインシデント通知にご対応頂き、ありがとうございます。先に述べたように、残念ながら、フィッシングサイト停止までの日数が年々延びています。フィッシングサイトを長期間活動させないためにも、フィッシングサイトを迅速に停止できるよう、引き続きご協力をお願いします。

なお、弊センターでは、WHOISの連絡先情報を元にインシデント通知をしています。サイト管理者様におかれましては、連絡先情報の更新を適宜お願い致します。

また、フィッシングサイトやサイト改ざんなどの不審なコンテンツに関する情報をお持ちでしたら、JPCERT/CC Webサイトの「インシデント対応依頼」からご連絡ください。

インシデント対応依頼

https://www.jpcert.or.jp/form/

インシデントレスポンスグループ 関口 晃弘、渡邉 和之