Pulse Connect Secure の脆弱性を狙った攻撃事案

2019年9月、複数のSSL-VPN製品の脆弱性に関する注意喚起をJPCERT/CCから発行しました。

この脆弱性のうち、Pulse Connect Secureの脆弱性(CVE-2019-11510およびCVE-2019-11539)を悪用した攻撃の被害報告が、国内の組織から複数寄せられました。

2020年に入ってもなお、各所の報道で

この脆弱性が攻撃に悪用された事案が伝えられています。

テレワークの実施が拡大するなか、VPN製品を利用する場面が増えつつありますが、国内には、依然として脆弱性の修正パッチが未適用のVPN機器は多く残存しており、JPCERT/CCは管理者へ連絡を続けています。

本ブログでは、あらためてPulse Connect Secureの脆弱性について概要を紹介し、Pulse Connect Secureのログから攻撃の痕跡を調査する方法や国内における脆弱なホスト数の現況を紹介します。

Pulse Connect Secure VPN 2つの脆弱性

脆弱性の対象となるPulse Connect Secureのバージョンは、こちらの注意喚起にて確認できます。

CVE-2019-11510

この脆弱性を悪用されると、認証を回避されPulse Connect Secure上の任意のファイルを読み取られる可能性があります。

攻撃者は、特殊に細工されたURIと、ディレクトリトラバーサルを狙う文字列を組み合わせたリクエストを送信することで、認証前に任意のファイルを閲覧できます。

この脆弱性を悪用することにより、Pulse Connect Secureに保存された、過去にログインをしたユーザーのユーザー名とパスワードを平文でキャッシュしたファイルや、認証に用いられたセッション情報などの閲覧が可能になります。

これら認証情報を窃取した攻撃者は、正規ユーザーになりすましてSSL-VPNに接続できるようになります。

CVE-2019-11539

この脆弱性を悪用されると、認証後に権限を持たない第三者により、Pulse Connect SecureのWeb GUIを介して、Pulse Connect Secure上で任意のコマンドが実行される可能性があります。

Pulse Connect Secureには、コマンドインジェクション対策として、幾つかのセキュリティ機構が実装されています。しかし、当脆弱性の影響を受けるバージョンにおいては、このセキュリティ機構をバイパスし、任意のコマンド実行を許してしまいます。

Pulse Connect Secure のユーザーログ調査

Pulse Connect Secureのユーザーログを調査することにより、攻撃の痕跡を確認できる可能性があります。

ユーザーログの取得方法については、以下のWebサイトをご確認ください。

Displaying Events Logs - Pulse Connect Secure Techpubs's WebHelp

https://docs.pulsesecure.net/WebHelp/PCS/9.1R4/AG/Home.htm#PCS/PCS_AdminGuide/Displaying_Events_Logs.htm

先述の脆弱性を悪用された場合、以下の試行が行われた可能性があります。

- 窃取した平文の認証情報を用いた認証

- 窃取したセッション情報を用いた接続

ここからは、それぞれの攻撃が行われた際に記録されるログと、そのログを分析する観点を紹介します。

なお、JPCERT/CCで確認したPulse Connect Secureログを調査する上でのIoCをAppendix Aにまとめています。併せてご参照ください。

窃取した平文の認証情報を用いた認証試行の調査

窃取した平文の認証情報を用いて認証が行われた場合、通常の認証試行と同様のログのみが記録されます。そのため、通常の認証と異なる振る舞いがないか、ログを調査する必要があります。これらの振る舞いを特定するため、ログに記録される以下の情報を活用できます。

- 認証を行ったホスト名

- 認証を行ったリモートIPアドレス

- 認証に用いられたクライアントのUser-Agent

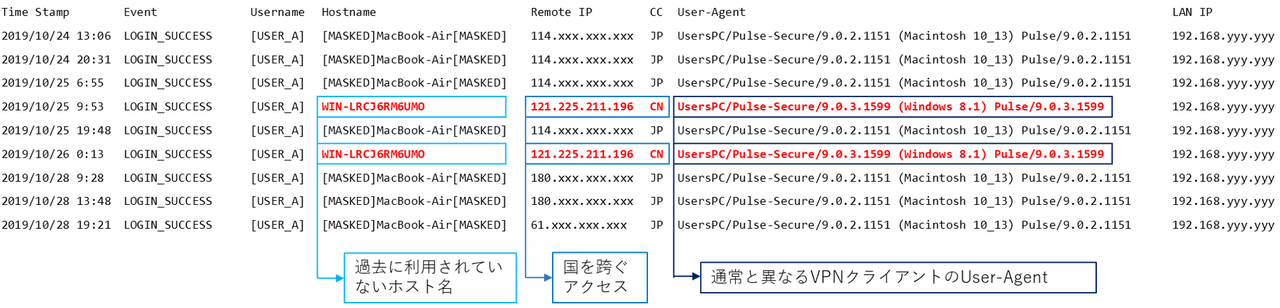

図1は、通常と異なる振る舞いを行ったログの例です。なお、例示するログはPulse Connect Secureが出力するログを正規化した内容です。

図1では、以下の特徴を持つ不審な認証試行が行われていることが分かります。

- ユーザーが、普段利用しているホストとは異なるホスト名からの認証成功

- 短期間で国を跨ぐ認証成功

- 通常利用と異なるVPNクライアントのUser-Agent

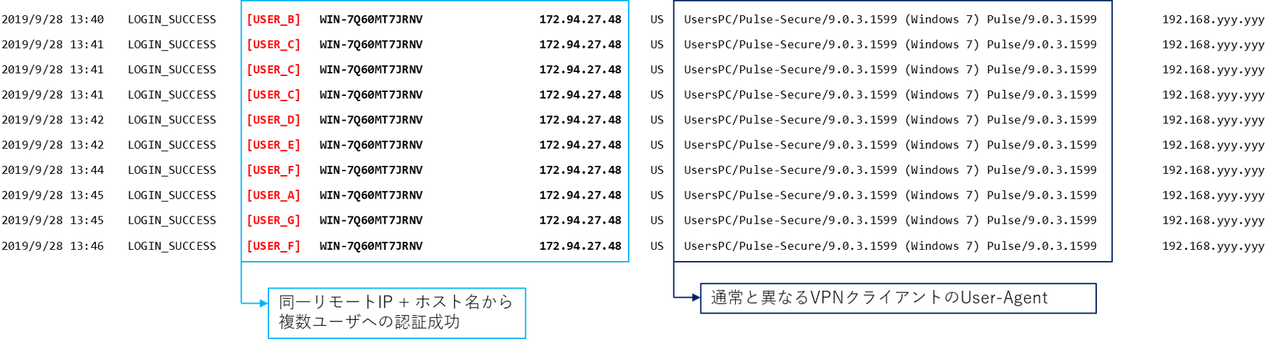

また、図2のように、同一IPアドレスとホスト名の組み合わせから、複数のユーザーへの認証成功が確認できる場合も不審な認証であると言えます。

窃取したセッション情報を用いた接続試行の調査

窃取したセッション情報を用いた認証試行が行われた場合、以下のログに痕跡が残る可能性があります。

- VPN接続のリモートIPアドレスの変更

- VPNセッションの通信結果

この攻撃を行う際、攻撃者は窃取したセッション情報がタイムアウトしているか判別することができません。そのため、攻撃者は手あたり次第、窃取したセッションを使うことになります。そのため、タイムアウトしたセッションもあわせて使われる可能性があります。

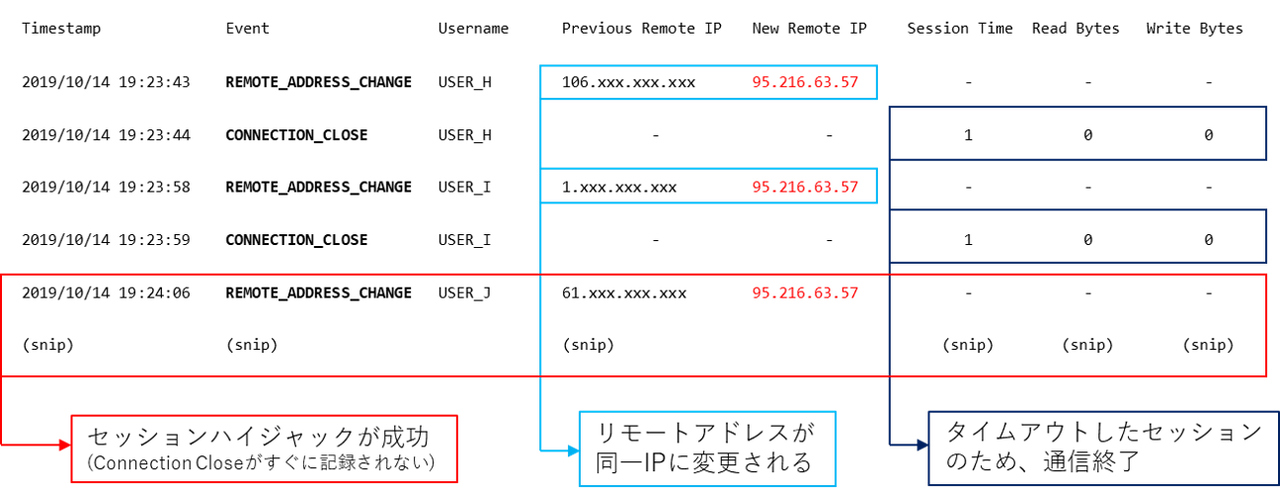

そのような試行を行った場合には、図3のように、同一IPアドレスからリモートアドレスの変更ログが複数回記録されます。

図3のように、同一のリモートIPより、これらのログが連続的、または多数記録されている場合には、不審な接続が行われた可能性があると考えられます。また、リモートIPが普段使用していないIPアドレスレンジからのアクセスであった場合など、先の図1に示したような振る舞いの違いから、ログを分析する方法も有効な調査となります。

なお、Pulse Connect Secure のユーザーログは、ファームウエアのバージョンによって、出力形式が異なる場合や一部のログの出力内容に誤植があることを確認しています。ログを確認される際は、ログが出力された時期のファームウエアも併せてご確認ください。

ネットワークに侵入した後の挙動

CVE-2019-11510が悪用されたことが推定される実際の侵害事案で、攻撃者は認証情報を窃取し、ネットワークへの侵入に成功した後にPsExecの使用、Windowsの資格情報を窃取するツールMimikatzの実行や、Active Directoryのデータベースファイル(ntds.dit)を窃取した痕跡が確認されています。

また、弊センターへ報告された事案の他にも、エンドポイントセキュリティツールの無効化、さらにはランサムウエア(Sodin/REvil)がインストールされた攻撃の事例も報道されています。

国内の脆弱なデバイス数の推移

JPCERT/CCは、日本国内の脆弱なPulse Connect Secureホストについて、外部機関からの調査報告を受けながら関係先へ連絡を続けています。

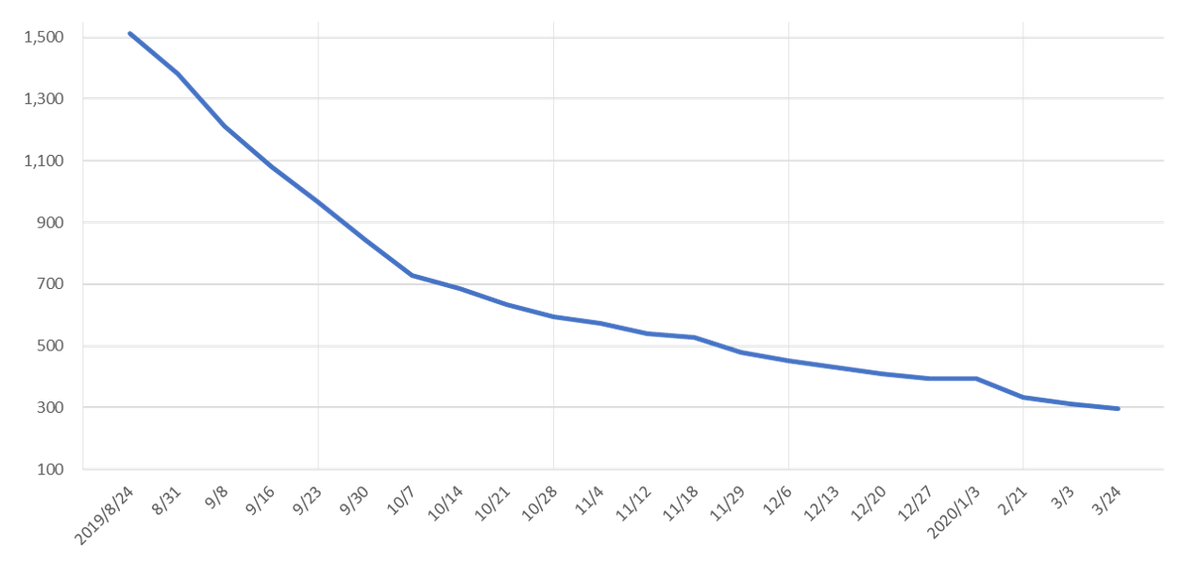

図4は、当該調査におけるCVE-2019-11510を持つホスト数の推移を示したものです。

当初、1,511件確認された脆弱なホストは、およそ半年経過した2020年3月24日調査時点で、およそ8割の対象ホストに対処が施され、残り298件にまで抑えられた状況です。しかしながら、この深刻な脆弱性については、引き続き速やかな対処が迫られています。

おわりに

今回紹介したPulse Connect Secureの脆弱性は、2020年に入ってからも、ランサムウエアなど組織の事業継続に大きな損害を与えるサイバー攻撃にも悪用された事例が報道されています。 特にCVE-2019-11510は、認証情報を窃取しVPNを介した内部ネットワークへのアクセスが可能になるため、情報の漏えいや改ざんが引き起こされる深刻な脅威をはらむものです。 共通脆弱性評価システム(CVSS)スコアは最高値10.0を与えられており、早急な対応がもとめられます。

Pulse Connect SecureなどSSL-VPN製品は、Webブラウザ経由で利用できる利便性やシステムの導入のし易さなどから普及が進んでおり、導入を検討する組織は今後も増えることが予想されます。

よりセキュアな環境でSSL-VPN製品を活用できるよう、ベンダーが提供するアップデートを都度適用するのはもちろんですが、ユーザーID・パスワードによる認証のみに依らず、ワンタイムパスワードなどを加えた二要素認証を導入して、認証レベルを強化することも望まれる対策のひとつと言えるでしょう。

謝辞

今回のPulse Connect Secureの脆弱性に関し、積極的な情報発信を続け、JPCERT/CCと緊密な連携を図ってくださったBad Packets社に謝意を表します。

インシデントレスポンスグループ 衛藤 亮介、谷 知亮

Appendix A: 不審な接続元IPアドレスおよびホスト名

- 151.80.241.108

- 95.216.63.57

- DESKTOP-A41UVJV