注意喚起や情報共有活動における受信者側の「コスト」の問題について ー情報発信がアリバイや成果目的の自己目的化した行為にならないためにー

JPCERT/CCも関わった、「サイバー攻撃被害に係る情報の共有・公表ガイダンス」[1]が今年3月に公表されました。このガイダンスでは、被害組織同士、あるいは被害組織と専門組織間のやり取りを通じた情報共有活動や被害公表をスコープとしており、主に被害組織が情報を発信する場合を中心に解説しています。他方で、多くの組織においては、情報共有活動において「情報を受け取る」側であることが大半です。また、情報共有活動に限らず、注意喚起情報など日々多くの情報を受け取っています。

今回はこの「情報の受け取り」に係る課題、特に、“自己目的化”した注意喚起や情報共有(提供)が受け取り手側にコストを与えてしまう問題点について解説し、より効果的な注意喚起や情報共有活動に向けて情報発信者側が留意すべき点について、JPCERT/CC自身の自省も込めて触れたいと思います。少々長いですが、重要な論点を取りこぼさないためですので、お付き合いください。

<概要>

- 「注意喚起」があまりに頻繁に発信されれば、受信組織側の対応コスト負担が増え続け、注意喚起の効果が弱まってしまう

- 被害予防や根本的な原因解消のためには、公開による注意喚起発信ではなく、水面下での中長期的な取り組みが必要な場合があるが、アリバイ的に「予防原則」的な注意喚起を発信されやすい

- 情報共有活動の”成果”として件数が評価されてしまうと、情報共有効果が乏しい情報の流量が増えてしまい、受信組織側のコスト負担を増やし活動の活性度が下がってしまう

- 情報発信/提供の「目的」がいくら正しくでも、情報を伝える「タイミング」(短期的な注意喚起か中長期的な取組か)と示すべき「手段」(受信組織側で実施可能な対策方法か)を誤ると、受信組織にコスト負担だけを強いることになり、本来の目的を達成できなくなる

- 複数の情報発信に対して受信組織側がその調整コストを負担している現状を改善すべく、情報発信側の組織間連携などが必要

<目次>

1. 情報は「タダ」でも、やり取りは「タダ」じゃない

2.「予防原則」的な注意喚起判断の危うさ

3. 情報共有コスト

4.「タイミング」と「手段」

5.「正しいこと」だからといって、世の中がよくなるわけではない

6. 補稿:DDoS攻撃の「被害」と「コスト」

情報は「タダ」でも、やり取りは「タダ」じゃない

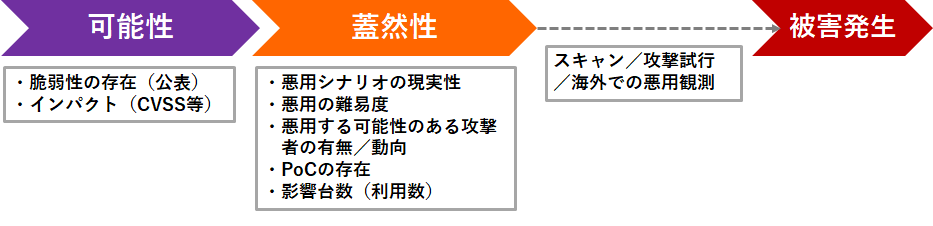

JPCERT/CCの「注意喚起の発行基準」についてお問い合わせをいただくことがあります。脆弱性を悪用する攻撃は日々変化しますので、判定基準/発行基準を固定化してしまうデメリットがあると考えていますが、最低限考慮している点としては、脆弱性の内容に加えて「悪用シナリオの現実性」、「悪用の難易度」、「悪用する可能性のある攻撃者の有無/動向」、「悪用された場合の想定被害内容」、「PoC(Proof of Concept)の存在有無」、「スキャン/攻撃試行の観測状況」、「国内外での悪用/試行事例有無」、「(発見者等による)脆弱性の詳細情報公表の有無/予定」、「国内における対象台数/利用者数」、「注意喚起以外の情報伝達手段の有無」といった要素を加味して、脆弱性悪用の「可能性」だけでなく、「蓋然性」がどの程度あるのか判断をしています。

「他の組織から注意喚起が出ているが、JPCERT/CCは出さないのか」という問い合わせをいただく場合もあります。注意喚起というのは、例えば脆弱性情報のように、国内における情報発信機関が法令等で指定されているわけではありませんので、表現はやや乱暴ですが「どの組織からでも出せる」ものとなっています。それぞれの情報の発信元組織や情報発信先/対象分野の事情に応じて、発行の判断基準は変わってくるわけですが、注意喚起というのは基本的に公開情報で不特定多数に対して情報発信されることが多いため、多くの組織では複数組織からの「注意喚起」を重複して受け取ることになります。

なぜJPCERT/CCが先述のような、細々した判断要素を念頭に置いているのかといえば、

- 注意喚起をすることで受信組織側において対応コストが発生すること

- 「空振り」に終わる注意喚起が連発することで、その後の注意喚起の効果が弱まることの懸念

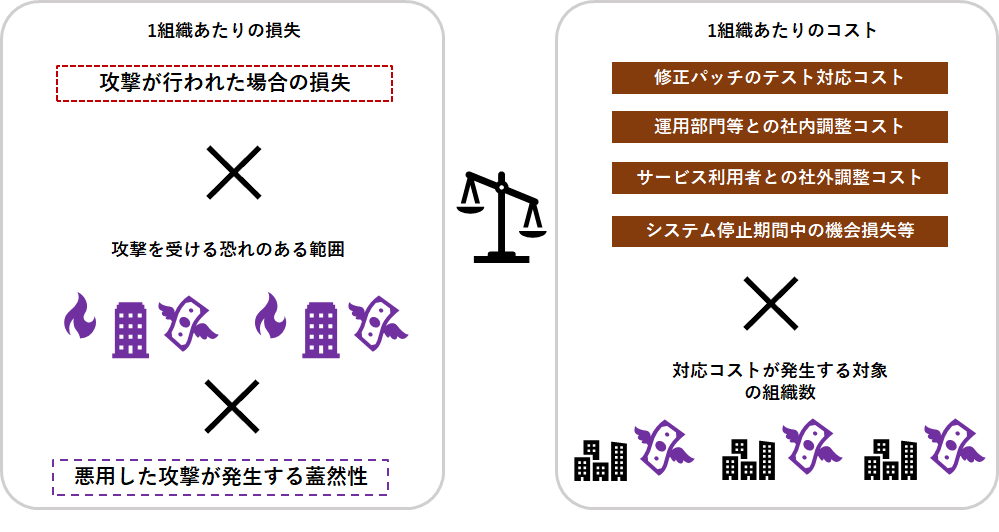

があるからです。例えば、脆弱性に関する注意喚起の場合 、製品にもよりますが、注意喚起を受け取ったからといって直ちに修正対応ができるわけではなく、修正パッチの適用テストで不具合の有無を確認したり、システム停止/再起動を伴うような場合は事前の実施スケジュール検討、運用部門との調整をしたり、対外サービス停止を伴う場合のユーザーへの告知をするなど、調整・対応コストがかかります。対外向けのオンラインサービスに限らず、システムが使えない間の機会損失というのも当然あるかと思います。これらのコストは1組織単位、1回あたりでは(比較的)小さなものかもしれませんが、これが年間に何度も発生する場合、日本経済全体で考えるならば、その累積コストは決して無視できないものになっているはずです。

本稿の趣旨はこの「コスト」に注目するものですので、②については省略しますが、「オオカミ少年効果」的な問題とは言いませんが、「空振り」に終わる注意喚起が乱発されることで、①の対応コストだけ積み重なり、受信組織側に注意喚起対応“疲れ”が発生すると、毎度の対応の温度感/スピード感を受信者側が下げてしまうことにつながり、本当にクリティカルな注意喚起の場合に求める温度感/スピード感が正しく伝わらなくなってしまう懸念があるのです。

「予防原則」的な注意喚起判断の危うさ

化学物質などの環境リスクや感染症対応、災害リスク対応では、「予防原則(precautionary principle)」[2]というアプローチがあります。深刻かつ不可逆的な被害が強く予想される場合、科学的因果関係が不明な状況であっても損害回避のための行動が正当化されます。注意喚起においては、「まだ攻撃は発生していないが、脆弱性を悪用された場合の影響が大きいので、注意喚起を行う」ことと解釈できるかと思います。

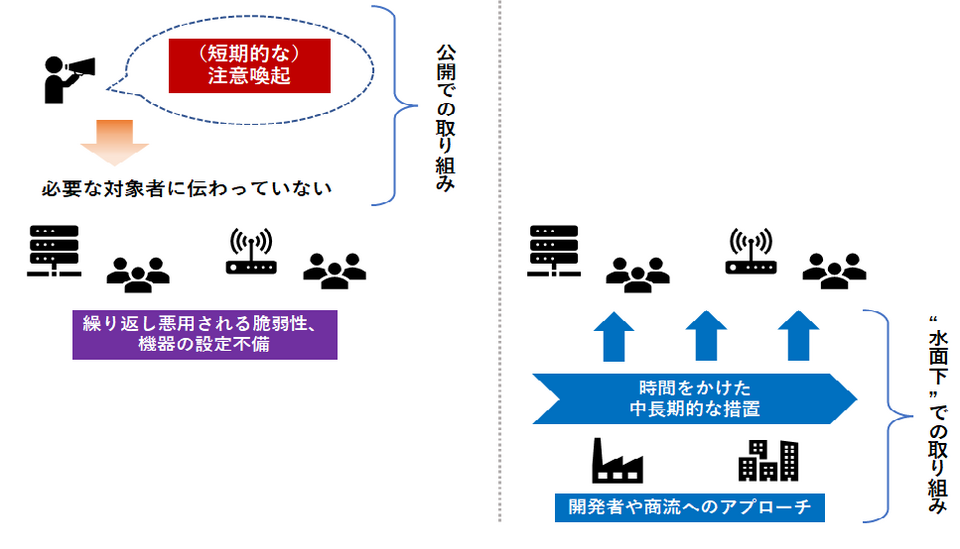

予防原則的な「注意喚起」が繰り返されることで、注意喚起の効果が下がることに加えて、注意喚起以外の伝達手段が見えなくなってしまう恐れがあります。予防原則的な考え方で「注意喚起」を発行する側というのは、「注意喚起を出さなかったことで万が一被害が発生しないように」と考えるかもしれませんが、仮に「注意喚起」を出さなかったケースにおいて被害が発生してしまったからといって、当該組織が「注意喚起を出さなかったから」被害が発生した、と考えるのは短絡的です。脆弱性が公表されてから直ちに広範囲で悪用が発生するケースもありますが、多くのケースでは公表から相当の期間が経過してから悪用されており、以前本ブログで取り上げた、SSL-VPN製品の脆弱性情報が商流上放置される問題のように公表から数年たっても悪用されているケース[3]もあります。本来、そのようなクリティカルな脆弱性なのであれば、法人向け製品の場合、製品開発者からユーザー組織へ、あるいは代理店などの商流を通じても伝えられているべきはずです。

キャス・サンスティーン「恐怖の法則 予防原則を超えて(原題:LOWS OF FEAR)」では予防原則を重視しすぎた政策の問題点が説かれていますが、「予防原則は機能停止を招く」[4]「この原則が何の指針も示していない」[5]と指摘するとおり、特定のリスクに対して予防原則に基づいた対応を行った場合、予防原則による規制によって機会損失を発生させることで新たなリスクを招いてしまうだけでなく、ほかに取り得たはずの選択肢も認めないことになってしまう恐れがあります。SSL-VPN製品の脆弱性が長期間放置されていたケースであれば、注意喚起だけではなく、対策を対象者(情報の受信者)に取らせたいと考える側(情報発信側)にとって、より情報伝達コストがかかる個別通知や商流上の問題解決をやるべきだったのではないかと想定されるわけです。

端的に言えば、予防原則的な「注意喚起」というのは、ともすると、情報発信側が責任追及を回避するためにアリバイ的にやってしまいやすい手段であり、「注意喚起」をやったことで本来取るべきだった他の手段の遂行から逃れることができてしまうのです。

情報共有活動のコスト

情報共有活動の多くでは、インディケータ情報の展開と受信がなされており、各受信組織側でログとの突合やブラックリスト適用などが行われています。ログの突合作業というのは多くの組織では手動で行われており、受け取り毎に作業が発生します。FWなどのゲートウェイ的なポイントが複数ある組織では調査対象数も多く、場合によっては各システムの運用部門に依頼したり、委託先ベンダーに作業依頼したりすることが必要になる場合もあります。ここにも受信組織側の「コスト」が常に存在していますが、見逃されがちなのではないでしょうか。

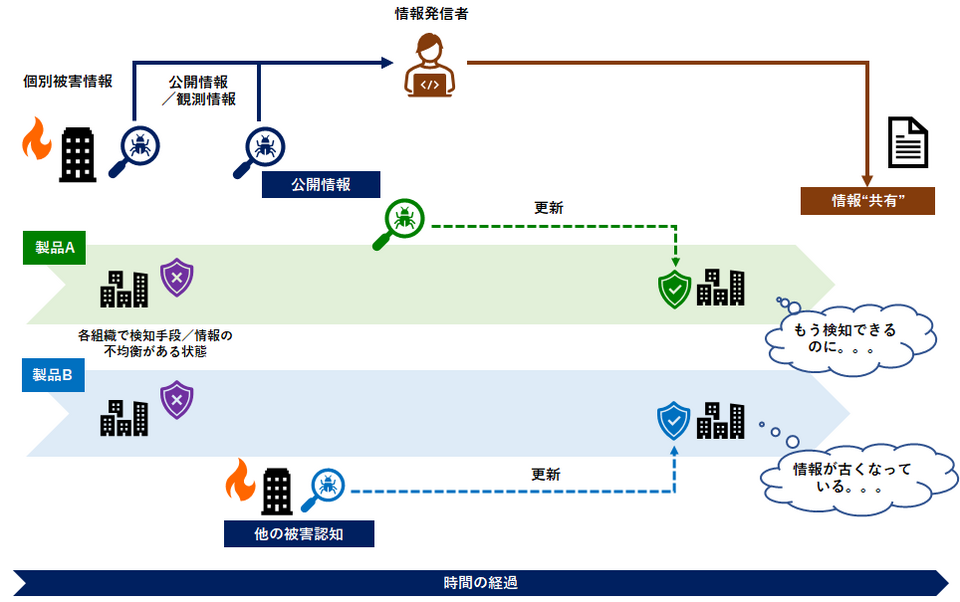

「サイバー攻撃被害に係る情報の共有・公表ガイダンス」(以下、「共有・公表ガイダンス」)では、情報共有、特にインディケータ情報共有における、タイミングを逃した情報共有の問題点について触れています(共有・公表ガイダンス58ページ)。いわゆる過去の事案の“掘り返し”になってしまっている情報展開への懸念を示していますが、すでに当時のログ等がなく、過去の被害有無を調査できないような情報展開はまったく無駄とは言いませんが、受信組織側の対応コストだけが発生し、基本的にそのリターンが得られない活動になってしまっています。

タイミングが妥当であったとしても、多くの受信組織にとっては「攻撃は見つからない」ものであり、表現が適切かはわかりませんが、「注意喚起」と同じく“空振り”が多く発生しています。情報共有活動は矛盾をはらんでおり、被害が少ないに越したことはないが、“空振り”が多いと活動全体の“満足度”的なものは下がってしまう、というジレンマがあります(共有・公表ガイダンス69ページ参照)。こうした“空振り”と“満足度”のジレンマを解消する方法の一つとして、「情報共有(展開)すべき情報を絞り込む」ということがあります。なんでもかんでも情報共有すればいいというのではなく、情報共有に適した攻撃対象がある、という考え方です(共有・公表ガイダンス47、48項参照)。

JPCERT/CCには国内外のさまざまな組織から「情報共有」として数多くのIoC情報のリストが提供されたり、あるいは情報共有活動内で流通していたりするのを見ることがあります。しかしこうした情報の大半は、「すでに商用製品/サービスで提供されている」情報であったり、攻撃発生当時から相当の時間が経っていて、「情報が古くなってしまっている」場合が散見されます。こういった情報が持ち込まれる場合、当該情報の展開が、標的となる可能性のある組織への被害予防目的のものなのか、攻撃被害をまだ認知できていない組織における早期認知のための目的なのか、専門組織等の間の情報交換目的なのか、その目的/展開先が不明瞭なケースがほとんどです。こうしたケースにおいては、目的が不明瞭なこともさることながら、受信した組織が活用する場合の「コスト」というものが想定されていないと考えられます。こうした脅威情報を見つけること、集めることにもコストがかかっているわけですが、「情報を出すこと」自体が自己目的化しており、受け取った側での活用が意識されていないのだと思われます。

注意喚起と同じく、多くの件数/量が提供されるが、対応コストばかり積み重なるようであれば、本当に調査等の対応が必要なクリティカルな攻撃に関する情報が流れても、温度感/スピード感が伝わらず、調査等の対応が後回しになってしまう恐れがあります。これはJPCERT/CCの自省も込めたものですが、情報共有活動の活動度合を測るものさしとして「件数」がよく用いられますが、件数や情報の量と情報共有活動の実態との間に乖離があるような活動がないか、常に検証が必要であると考えます。

「タイミング」と「手段」

ここまで、受信者側の「対応コスト」という視点から見た、注意喚起と情報共有活動それぞれの課題について触れましたが、受信組織側の「コスト」負担を最小限にしつつ、それぞれの目的を達成するためには、「タイミング」と「手段」の観点が共通して重要であると考えます。注意喚起の場合、前述の通り、必ずしも予防原則的な、速報的な注意喚起だけが被害予防のための唯一の手段なのではなく、時間がかかったとしても商流上の伝達(あるいはその改善)が望まれる場合があります。情報共有活動の場合、「情報共有に適した対象」を選別するにあたり、対象とする情報が他の手段による伝達の方が素早く/必要な範囲に伝わる可能性があります。

そして、この「タイミング」と「手段」は情報発信のポイントとしてだけでなく、伝える情報の内容にとっても重要なポイントです。情報の受信組織側で実行できる対策(「手段」)をどのくらいのスピード(「タイミング」)でやるべきなのか示されていなければ、結果的に対応コストとの兼ね合いで実施を見送る組織が出てくるからです。そして、このタイミングというのは必ずしも「速やかに実施する」ということだけを示すものではありません。中長期的に同様の脅威が表面化すると想定される場合、コストや実施に時間のかかる根本的な対策導入を進めることが必要とされる場合もあるからです。

例えば、インターネット上で公開している各種サーバや通信機器に設定不備等があり、これらが踏み台となって攻撃に悪用されるケースが後を絶ちませんが、これは悪用が認められた時に速報的に注意喚起をするだけでは効果は限定的です。何度も様々な攻撃で繰り返し悪用されるということはユーザー側だけの問題ではない根本的な問題が存在しており、そもそも同様の注意喚起が繰り返されているにも関わらず改善が見られないということは、注意喚起という手段も妥当でないことを示しています。こうしたケースにおいて、注意喚起という方法は「タイミング」も「手段」も妥当でない訳ですから、メーカーや商流/販売ルート上の調整、あるいはなんらか恒久的な政策等の検討の必要性が想定されるのです。

「正しいこと」だからといって、世の中がよくなるわけではない

常木淳「『法と経済学』による公共政策分析」という本にある以下の記述を引用[6]します。

| 誰もが正しいと信ずる意見や考えを持っている。これを公的に表明する権利もある。当たり前なことである。しかし、自分が正しいと思っている考えに従いさえすれば、世の中は良くなると思うのは間違っている。どんな理念にもコストがかかっているからだ。理念を主張する前提として、それが社会に及ぼすコストを自覚することが大切である。 |

「注意喚起」も「情報共有」も誰でもできる活動です。どちらの活動も、情報発信者側は良かれと思って情報を集めて発信しており、そうした意思はなんら否定されるものではありません。情報が制限される個別のインシデント対応や製品・サービスを通じたセキュリティサービスは、その他大勢からは「見えない」仕事です。他方で、注意喚起といった情報発信や、情報共有活動への情報提供というのは、不特定多数/特定多数の者から「見える」行為であるため、どうしても情報発信側の「成果」として評価されがちです。どのような企業、公的機関、研究者個人であれ、件数などの「見やすい」成果をもとに取り組みが評価される社会ですので、どのような立場であれ「成果」を挙げることからは逃れられません。

ここまでに述べたとおり、受信者側の「コスト」への配慮がなければ、情報発信/情報提供活動は自己目的化し、アリバイ的な行為になったり、情報発信自体が「成果」になったりする恐れがあるのです。公共性が高い「正しいこと」をやろうとしている者/組織に対して反対意見を主張するのはとても難しいことです。ですので、やり方が妥当でないのに、その取り組みが誰の反対を受けることなく生存し続けてしまう、ということが発生します。そして、「正しいこと」だからこそ、そうした活動をやめることもまた困難です。コスト負担を強いられている「注意喚起」や「情報共有」の受信者側からの声で是正する、というのはフェアではなく、意図せずともコストを強いてしまっている側、情報の発信側自身の見直しによる是正が行われるしかないのです。

前述の通り、それぞれ立場や情報発信の目的/発信先が異なる複数の情報発信組織が活動していますが、受信組織側では複数のソースから集約した情報を踏まえて、自ら対応コストとリスクを判断しているケースが多いかと思います。これはこれで、セキュリティ対策として基本的なことかもしれませんが、一方で、同じ情報が複数の組織から発信されているが内容や温度感/スピード感が異なっていたり、そもそも情報発信有無自体の差があるような場合、本来、複数の情報発信組織同士である程度足並みをそろえておくべき調整コストを受信者側に負担させていると考えることもできます。繰り返しですが、発行目的/対象もそれぞれ異なりますので、複数の情報発信組織側で発行基準を一律に揃えることは現実的ではありませんが、特に公開情報として発信し、ひとつの受信組織が複数の発信元が情報を受け取るようなケースでは、情報発信者側の足並みを最低限揃える必要があると考えます。

情報の受信側からの声があってから是正すべきでない、と記したばかりですが、先日、JPCERT/CCでは、毎週配信するWeekly Reportのリニューアルを行いましたが[7] 、利用されているさまざまな組織の皆さまからご意見/ご批判を頂戴しました。また、JPCERT/CCでは攻撃される恐れがあるような脆弱なホストの管理者への通知オペレーションを行うことがありますが、ある脆弱性について利用しているホストの管理者へ通知を行ったところ、結果として影響を受ける対象ではなかったということもありました。JPCERT/CC自身もこの「情報発信側」である以上、受信組織側の「コスト」負担を常に意識した、注意喚起情報の発信の改善や、情報共有活動における情報展開の改善、通知オペレーションの改善などに取り組んで参ります。

補稿:DDoS攻撃の「被害」と「コスト」

この記事の準備中にDDoS攻撃等に関する報道等もあり、弊センターにお問い合わせいただくことがありましたので、少し触れたいと思います。

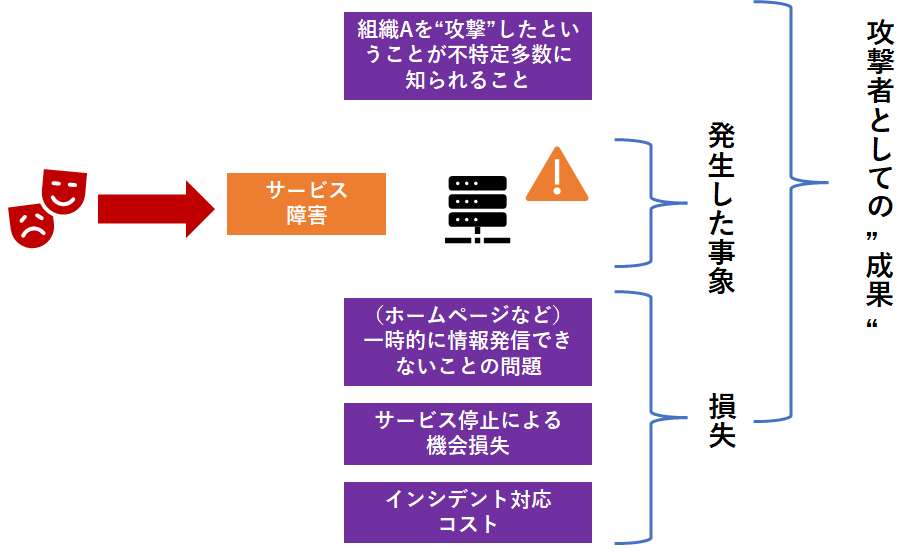

DDoS攻撃は様々なアクターによって用いられますが、多くのケースでは攻撃そのものによる効果もさることながら、特定のWebサイトの閲覧障害事象が報道等を通じて「不特定多数に知られること自体」を目的として実施されています。昨年9月のKillnetによる国内サイトへの攻撃事象でも、政府からの被害発表を報じるニュース記事を攻撃側が扇動に使っているケースが散見されました。DDoS攻撃はオンラインサービスの停止による影響のほか、行政や重要インフラサービスにおいて重要な情報伝達を失うなど大きな影響を伴う場合もあり、決して軽んじられない脅威ですが、他方で、前述のように攻撃の“成果”が不特定多数に見えやすい事象を引き起こせるということで、受け止め側の「反応」次第で攻撃の“成果”が実際の影響以上に増幅される可能性があります。

自組織で運用するWebサイトやオンラインサービスの価値に対して、DDoS攻撃による停止の影響がどこまで許容されうるものなのか、組織自身でのリスク評価も必要ですが、専門組織をはじめ周囲の関係者が攻撃の影響を過大評価してしまっていないか、常に見直しが必要であると考えます。特に、公的サービスなのか、重要インフラなのか、それともそれ以外の企業なのか、分野別/システム別にインパクトは異なるものです。攻撃の種類だけをピックアップして公開情報が発信されることで、攻撃効果の“増幅”に加担しないよう注意が必要です。以前、JPCERT/CCでも取り上げましたが、DDoS攻撃は金銭目的の脅迫行為とセットで用いられるケースがあり、中にはDDoS攻撃を行わない「はったり」もありますが、DDoS攻撃というものの脅威が過剰に伝わってしまうと、インシデント対応判断を誤る恐れがあります。

本稿では詳細には触れませんが、DDoS対策と呼ばれる対策の多くはユーザー側では実施できなかったり、その効果とコストの面で導入判断が難しいものが多くあります。ユーザー側あるいはインフラ提供側での対策コスト負担を過剰に求め始めればきりがなくなります。DDoS攻撃の脅威を過剰に伝えてしまうことや、過度な対策をユーザー側などに強いることは、社会全体のコスト負担を考えたときにDDoS攻撃対処として効率的ではありません。

他方で、DDoS攻撃の多くではその特性上、踏み台インフラが多く用いられます。ボットネットやオープンリゾルバなど正規の管理者が運用するシステムが悪用されてしまっています。攻撃を受ける側の対策コストを増やすだけでなく、攻撃の踏み台となる各種インフラへの対処を進めることが、社会全体でDDoS攻撃に柔軟に対応できるコスト負担の在り方にもつながると考えますが、これには国全体さらには国際連携によるグローバルな長期的な取組が必要であり、目に見える成果がすぐ出るものではありません。本稿で繰り返し述べた通り、「見えやすい」注意喚起ではなく、水面下で時間のかかる取組が必要であり、引き続き、各方面への働きかけを進めていきます。

早期警戒グループ 佐々木 勇人

参考情報

[1] サイバーセキュリティ協議会:サイバー攻撃被害に係る情報の共有・公表ガイダンス検討会

https://www.cyber.go.jp/council/cs/kyogikai/guidancekentoukai.html

[2] 農林水産政策研究所レビューNo.16 論説:予防原則の意義

https://www.maff.go.jp/primaff/kanko/review/attach/pdf/050630_pr16_02.pdf

[3] JPCERT/CC Eyes「なぜ、SSL-VPN製品の脆弱性は放置されるのか

~“サプライチェーン”攻撃という言葉の陰で見過ごされている攻撃原因について~」

https://blogs.jpcert.or.jp/ja/2022/07/ssl-vpn.html

[4] キャス・サンスティーン「恐怖の法則 予防原則を超えて」(勁草書房)6ページ

[5] キャス・サンスティーン「恐怖の法則 予防原則を超えて」(勁草書房)34ページ

[6] 常木淳「『法と経済学』による公共政策分析」(岩波書店)13ページ

[7] JPCERT/CC Weekly Reportリニューアルのお知らせ

https://www.jpcert.or.jp/tips/2023/wr230329.html