TSUBAMEレポート Overflow(2023年1~3月)

はじめに

このブログ「TSUBAMEレポート Overflow」では、四半期ごとに公表している「インターネット定点観測レポート」の公開にあわせて、レポートには記述していない海外に設置しているセンサーの観測動向の比較や、その他の活動などをまとめて取り上げていきます。

今回は、TSUBAME(インターネット定点観測システム)における2023年1~3月の観測結果についてご紹介します。日本国内のTSUBAMEにおける観測状況と代表的なポート番号宛に届いたパケットの状況について週次でグラフを公開していますので、そちらもぜひご覧ください。

ある国内ホスティング事業者を送信元とした不審なパケットの観測について

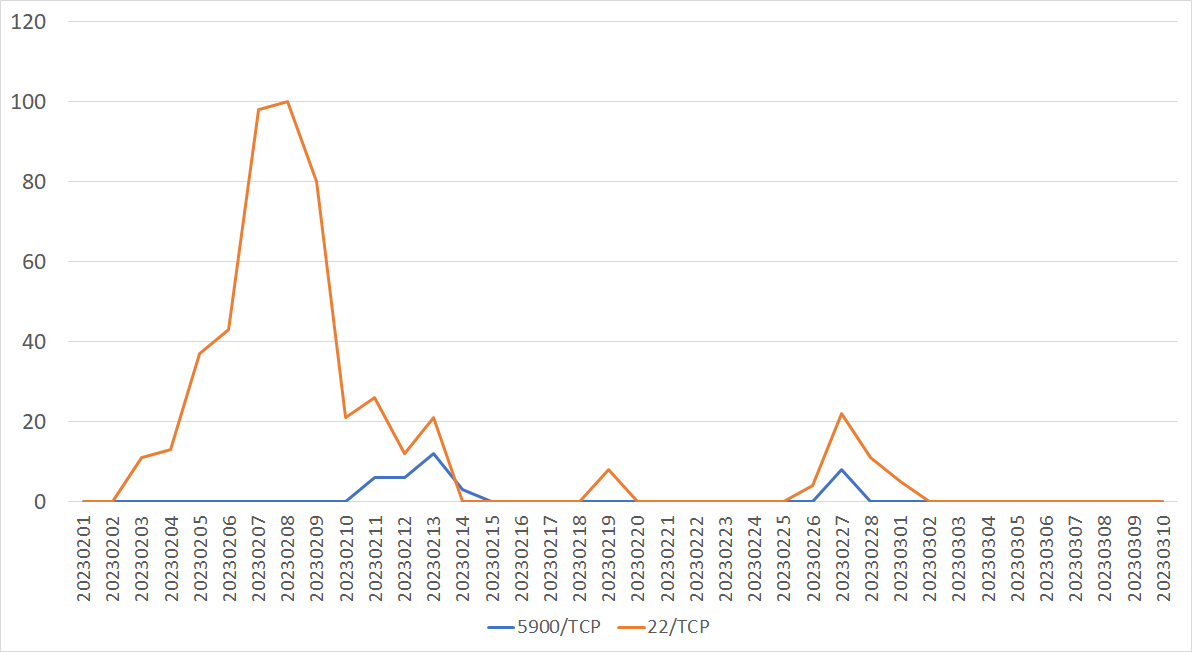

2月から3月にかけて、国内の組織が割り当てられている複数のIPアドレスからPort22/TCP(ssh)やPort5900/TCP(vnc)宛のパケットの急増を観測しました。図1は、22/TCPと5900/TCPの1日あたりの送信元ホスト数のグラフです。 22/TCP宛のパケットが2月3日頃より観測されはじめ2月8日にピークに達しました。2月10日以降では、22/TCPに加え5900/TCP宛のパケットを観測しています。JPCERT/CCでは、その期間中に当該組織に対して、調査や対応に役立つことを期待して何度か観測データの提供を行いました。当該組織での対処により特徴のあるパケットは徐々に減少していき、TSUBAMEの中の人としては、観測データの提供は不審なパケットの送信元の改善につながったと考えています。

図1に示した観測パケットの時系列にはいくつかの特徴が見えます。2月10日以降に5900/TCP宛のスキャンが加わるなど手法の変化もその一つですが、2月10日以降の不審なパケットの観測タイミング(2月10日から13日、2月18日から19日、2月25日から3月2日)はスキャンを行う活動が週末や月末を意識されているように見えます。本状況から、こうした一連の動きは監視の目を逃れる意図と推測しています。

|

| 図1:ある国内ホスティング事業者を送信元とした不審なパケットの推移 |

TSUBAMEの中の人として、その当時に観測データをどのように分析していたか、その一端を紹介してみたいと思います。普段はこうした分析は定点観測レポートなどで取り上げないので、感想などいただけるととても嬉しいです。

TSUBAMEで観測される送信元IPアドレスは偽装されている可能性があります。今回のデータでは、観測で得たTTL値に注目して偽装されているものかどうかの検討をしました。TSUBAMEでは、複数の地域にセンサーを分散して配置しています。送信時のTTL値がいくつかは不明ですが、本当に「日本」から送信されたパケットであれば、経由するルータ数が多くなる海外のセンサーでは、TTL値が小さくなると考えられます。表1に観測したセンサー毎にTTL値をまとめます。なお、今回観測した送信元IPアドレス数は310ありました。

[表1:地域毎の観測したパケットのTTL値]

| TTL値 | センサー地域 |

|---|---|

| 243 ~ 249 | JP |

| 234 ~ 238 | AU |

| 240 ~ 243 | BN |

| 235 ~ 239 | GH |

| 235 ~ 239 | HK |

| 235 ~ 236 | KR |

| 237 ~ 241 | LK |

| 230 ~ 233 | MA |

| 244 ~ 246 | MY |

| 232 ~ 242 | TW |

TTL値は国内センサーでの観測値が高く、国内のネットワークから送信されたパケットではないかと考えられます。つまり、事業者のリソースを踏み台、もしくは正規の利用者として悪用しスキャンを行っていると考え、当該組織にデータの提供を行い、対策に役立つことに期待してコンタクトをとりました。

国内外の観測動向の比較

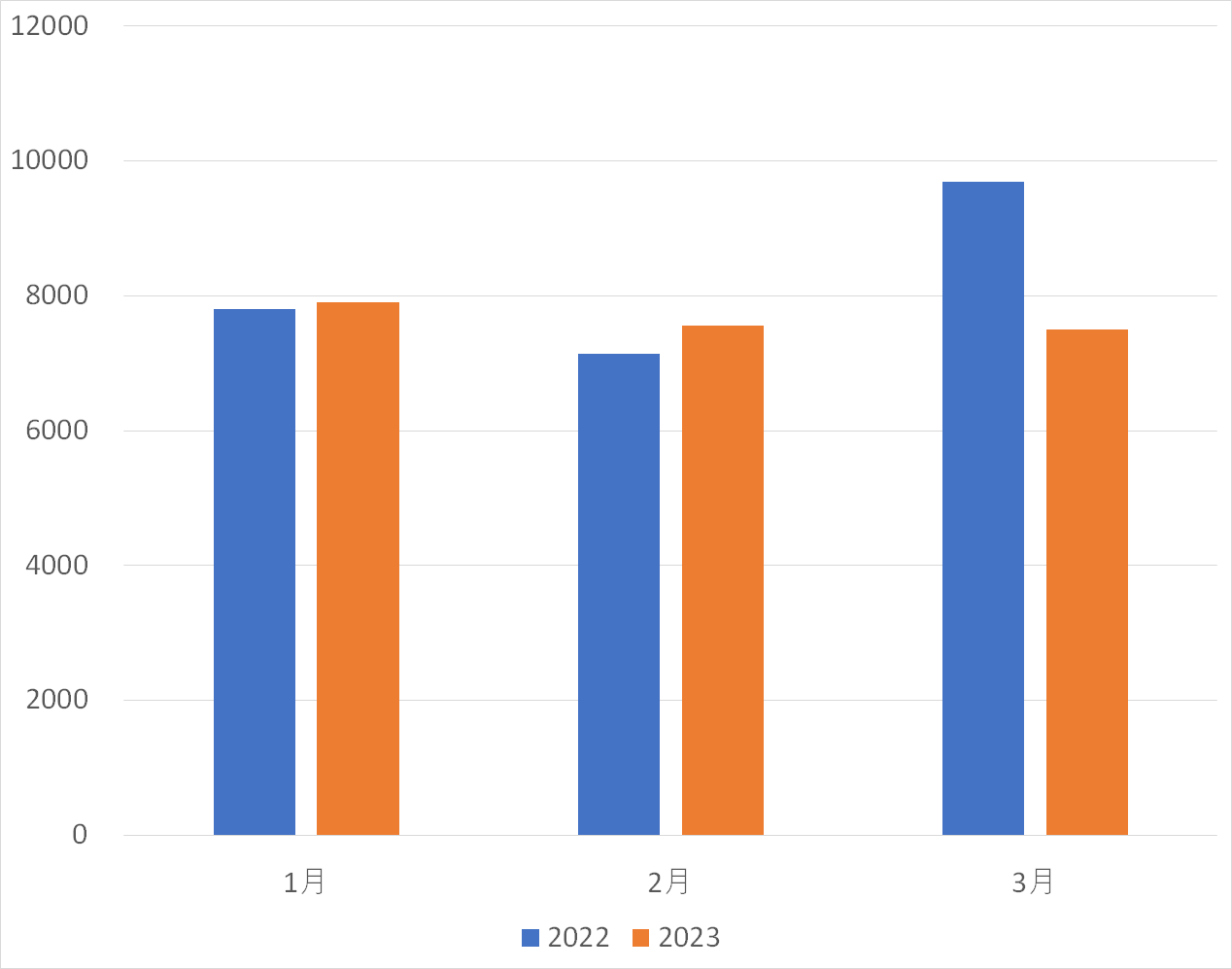

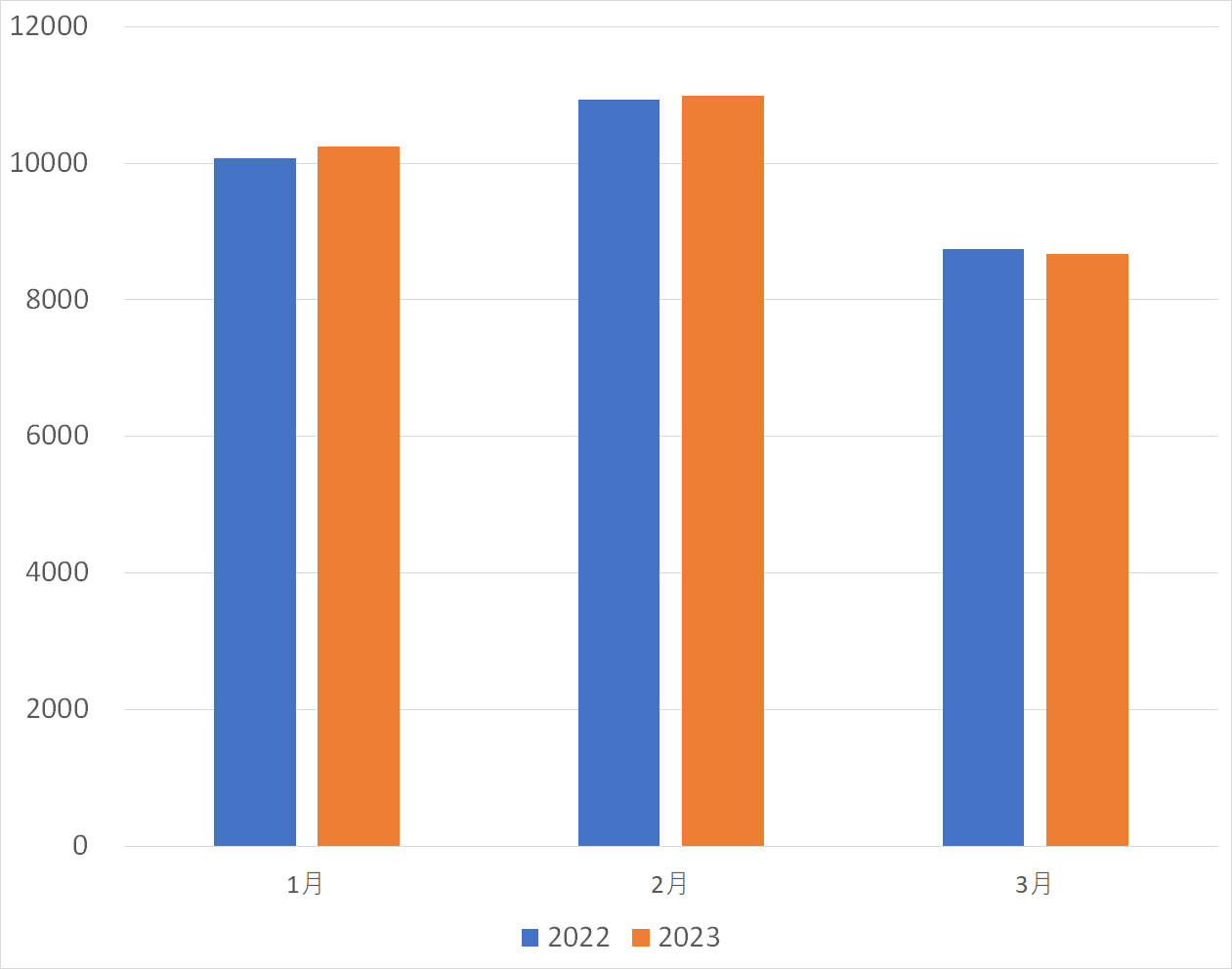

図2、3は、国内外のセンサー1台が1日あたりに受信したパケット数の平均を月ごとに比較したものです。国内のセンサーよりも海外のセンサーで多くのパケットを観測しています。

|

|

| 図2:国内センサーの平均パケット数 | 図3:海外センサーの平均パケット数 |

センサーごとの観測動向の比較

各センサーには、それぞれグローバルIPアドレスが1つ割り当てられています。各センサーで観測状況に違いがあるかを見るために、表2に国内外のセンサーごとに届いたパケットTOP10をまとめました。センサー毎に順位に差はありますが、23/TCP、6379/TCP、22/TCP、80/TCP等はほぼ全てのセンサーで観測していました。これらのプロトコルは、広範囲のネットワークにてスキャンが行われていることを示唆していると考えられます。

表2:国内外センサーごとのパケットTOP10の比較

| 1番目 | 2番目 | 3番目 | 4番目 | 5番目 | 6番目 | 7番目 | 8番目 | 9番目 | 10番目 | |

| 国内センサー1 | 23/TCP | ICMP | 22/TCP | 123/UDP | 6379/TCP | 8090/TCP | 80/TCP | 8088/TCP | 445/TCP | 3389/TCP |

| 国内センサー2 | 23/TCP | 6379/TCP | ICMP | 22/TCP | 80/TCP | 445/TCP | 5555/TCP | 3389/TCP | 8080/TCP | 443/TCP |

| 国内センサー3 | 23/TCP | 6379/TCP | 22/TCP | 80/TCP | 81/TCP | 5555/TCP | 445/TCP | 3389/TCP | 8080/TCP | 443/TCP |

| 海外センサー1 | 37215/TCP | 23/TCP | 22/TCP | 52869/TCP | 80/TCP | 445/TCP | 5555/TCP | 5060/UDP | 3389/TCP | ICMP |

| 海外センサー2 | 23/TCP | 6379/TCP | 22/TCP | 80/TCP | 5555/TCP | ICMP | 3389/TCP | 443/TCP | 1433/TCP | 8080/TCP |

| 海外センサー3 | 23/TCP | 445/TCP | 6379/TCP | 123/UDP | 22/TCP | 139/TCP | 80/TCP | 5555/TCP | 3389/TCP | ICMP |

おわりに

複数の地点で観測を行うことで、変動が特定のネットワークだけで起きているのかどうかを判断できるようになります。本四半期は、特別な号外による注意喚起等の情報発信には至っていませんが、スキャナーの存在には注意が必要です。今後もレポート公開にあわせて定期的なブログの発行を予定しています。特異な変化などがあった際は号外も出したいと思います。皆さまからのご意見、ご感想も募集しております。掘り下げて欲しい項目や、紹介して欲しい内容などがございましたら、お問い合わせフォームよりお送りください。最後までお読みいただきありがとうございました。

サイバーメトリクスグループ 鹿野 恵祐