TSUBAMEレポート Overflow(2022年7~9月)

はじめに

このブログ「TSUBAMEレポート Overflow」では、四半期ごとに公表している「インターネット定点観測レポート」の公開にあわせて、レポートには記述していない海外に設置しているセンサーの観測動向の比較や、その他の活動などをまとめて取り上げていきます。

今回は、TSUBAME(インターネット定点観測システム)における2022年7~9月の観測結果についてご紹介します。日本国内のTSUBAMEにおける観測状況と代表的なポート番号宛に届いたパケットの状況について週次でグラフを公開していますので、そちらもぜひご覧ください。

国内のスキャナーとみられるパケットの観測動向について

TSUBAMEで観測するパケットには、さまざまな送信元が存在します。サイバー攻撃に関係するスキャン以外にも、セキュリティ研究・調査目的のスキャンが行われており、TSUBAMEでもそうしたスキャン由来のパケットも観測しています。ネットワークの管理者がファイアウォールやサーバーのログを確認する際にも、そうしたスキャンの痕跡も含まれており、スキャン元を確認することもあるでしょう。TSUBAMEの観測データにおいて、ある1日(0時から23時59分まで)に1つの送信元IPアドレスが10個以上のポートに対してパケットを送信したIPアドレスをスキャンの送信元と仮定して分析すると、日本からを送信元地域に絞っても約30のIPアドレスがありました。

今回は、そうした研究・調査目的のスキャンの特徴を、国内で行われているものを例に考えてみたいと思います。TSUBAMEで観測した結果から、国内の研究・調査目的のスキャンのうち、代表的な3つのスキャン[1][2][3][4]について、観測日と送信元IPアドレスを表1としてまとめました。これらは、スキャンを行っている旨がWebサイト等で告知されていたものです。

表1:国内から送信されたスキャンとみられる送信元IPアドレス数の推移

| 国内組織A | 国内組織B | 国内組織C | その他 | |

| 2022-07-01 | 1 | |||

| 2022-07-02 | ||||

| 2022-07-03 | ||||

| 2022-07-04 | 4 | 9 | 1 | |

| 2022-07-05 | 9 | |||

| 2022-07-06 | 8 | |||

| 2022-07-07 | ||||

| 2022-07-08 | ||||

| 2022-07-09 | ||||

| 2022-07-10 | 1 | |||

| 2022-07-11 | ||||

| 2022-07-12 | ||||

| 2022-07-13 | 9 | |||

| 2022-07-14 | 9 | |||

| 2022-07-15 | 9 | |||

| 2022-07-16 | 1 | |||

| 2022-07-17 | ||||

| 2022-07-18 | 1 | |||

| 2022-07-19 | 1 | |||

| 2022-07-20 | 1 | |||

| 2022-07-21 | 2 | |||

| 2022-07-22 | ||||

| 2022-07-23 | 10 | |||

| 2022-07-24 | 10 | 1 | ||

| 2022-07-25 | 9 | 1 | ||

| 2022-07-26 | 1 | |||

| 2022-07-27 | ||||

| 2022-07-28 | 1 | |||

| 2022-07-29 | 2 | |||

| 2022-07-30 | 1 | |||

| 2022-07-31 | 1 | |||

| 2022-08-01 | 1 | |||

| 2022-08-02 | ||||

| 2022-08-02 | ||||

| 2022-08-03 | 1 | |||

| 2022-08-04 | 1 | |||

| 2022-08-05 | ||||

| 2022-08-06 | 10 | |||

| 2022-08-07 | 10 | |||

| 2022-08-08 | 4 | 9 | ||

| 2022-08-09 | 1 | |||

| 2022-08-10 | ||||

| 2022-08-11 | ||||

| 2022-08-12 | 1 | |||

| 2022-08-13 | 2 | |||

| 2022-08-14 | 1 | |||

| 2022-08-15 | 1 | |||

| 2022-08-16 | 2 | |||

| 2022-08-17 | 2 | |||

| 2022-08-18 | 1 | |||

| 2022-08-19 | 2 | |||

| 2022-08-20 | ||||

| 2022-08-21 | 10 | |||

| 2022-08-22 | 10 | 1 | 1 | |

| 2022-08-23 | 9 | 1 | ||

| 2022-08-24 | 1 | 2 | ||

| 2022-08-25 | 1 | 2 | ||

| 2022-08-26 | 2 | |||

| 2022-08-27 | 1 | |||

| 2022-08-28 | 7 | |||

| 2022-08-29 | 10 | 1 | ||

| 2022-08-30 | 1 | 1 | ||

| 2022-08-31 | 1 | 1 | ||

| 2022-09-01 | 1 | 3 | ||

| 2022-09-02 | 1 | 2 | ||

| 2022-09-03 | 1 | 1 | ||

| 2022-09-04 | 1 | |||

| 2022-09-05 | 4 | 1 | 1 | |

| 2022-09-06 | 1 | |||

| 2022-09-07 | 1 | 2 | ||

| 2022-09-08 | 1 | |||

| 2022-09-09 | 1 | |||

| 2022-09-10 | 10 | 1 | ||

| 2022-09-11 | 10 | 1 | ||

| 2022-09-12 | 2 | 1 | ||

| 2022-09-13 | 1 | 1 | ||

| 2022-09-14 | 1 | 1 | ||

| 2022-09-15 | 1 | 1 | ||

| 2022-09-16 | 1 | |||

| 2022-09-17 | 1 | |||

| 2022-09-18 | 9 | 1 | ||

| 2022-09-19 | 9 | 1 | 1 | |

| 2022-09-20 | 1 | 1 | ||

| 2022-09-21 | 1 | |||

| 2022-09-22 | 1 | 1 | ||

| 2022-09-23 | 1 | 1 | ||

| 2022-09-24 | 1 | 1 | ||

| 2022-09-25 | ||||

| 2022-09-26 | 4 | 1 | ||

| 2022-09-27 | 8 | 1 | ||

| 2022-09-28 | 8 | 1 | 1 | |

| 2022-09-29 | 8 | 1 | 1 | |

| 2022-09-30 | 1 |

これらのIPアドレスから確認できるパケットは、TSUBAMEの観測結果をみても少なくはありません(日本から送信されるパケットのうち約3割程度ある)。そのため、ネットワークの管理者がログを分析する際には、そうしたスキャンが行われていることを認識して取り扱うことが必要でしょう。

また、今回は国内の送信元とするスキャンについて紹介しましたが、海外でも同様にそうした研究・調査目的のスキャンは行われています。不必要に情報を取得されることを望まない場合には、ネットワーク機器の設置やシステムを構築する際に、不必要なポートで応答をしないようにすることやアクセス制限をすることが推奨されます。

国内外の観測動向の比較

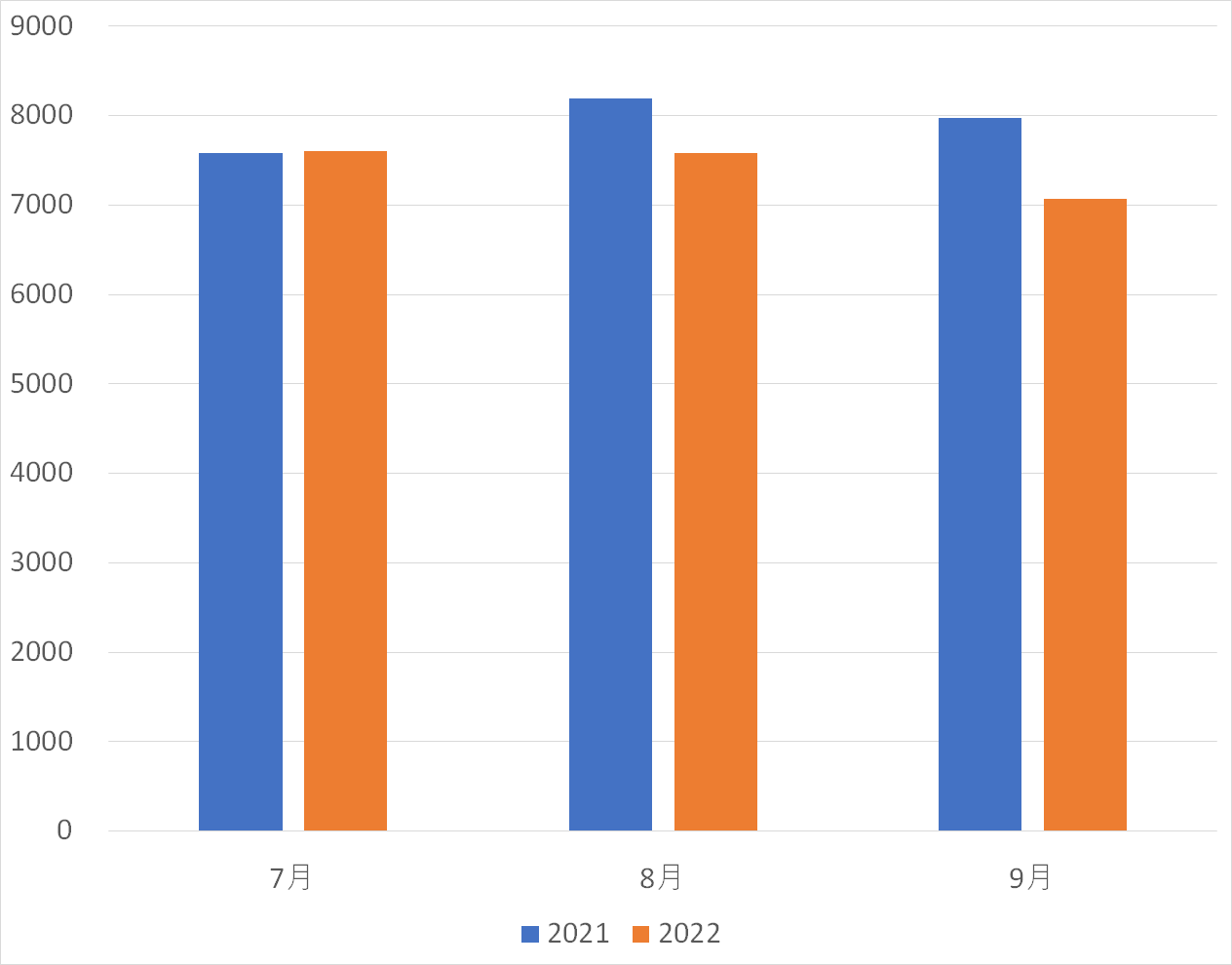

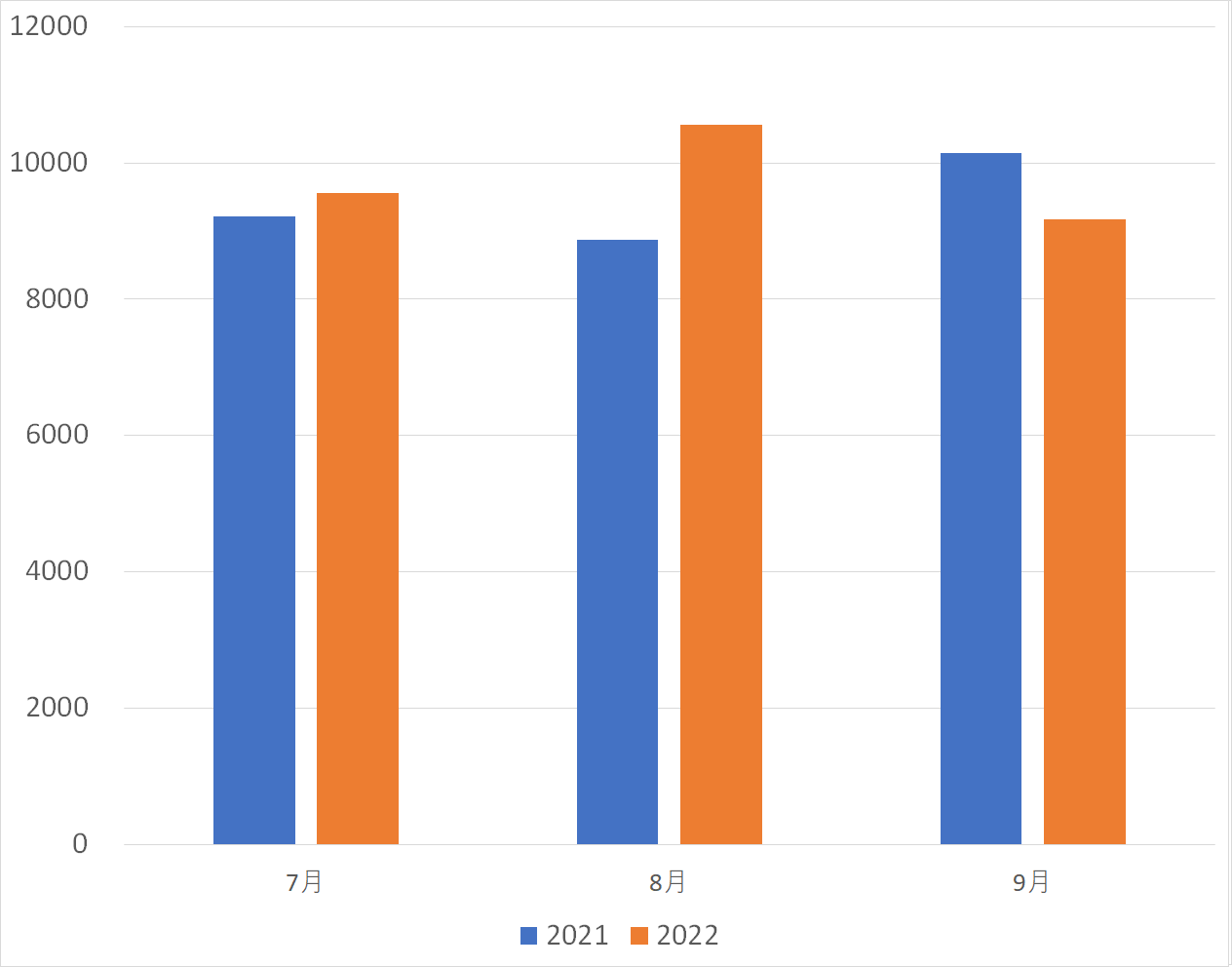

図1、2は、国内外のセンサー1台が1日あたりに受信したパケット数の平均を月ごとに比較したものです。国内のセンサーよりも海外のセンサーの方が多くのパケットが観測されました。

|

|

| 図1:国内センサーの平均パケット数 | 図2:海外センサーの平均パケット数 |

センサーごとの観測動向の比較

各センサーには、それぞれグローバルIPアドレスが1つ割り当てられています。各センサーで観測状況に違いがあるかを見るために、表1に国内外のセンサーごとに届いたパケットTOP10をまとめました。国内は6番目までの宛先ポートがほぼ一致しており、海外センサーとは対象となるポートが異なる結果となりました。 23/TCPが多くのセンサーでトップとなり、6379/TCPも多くのセンサーでTOP10に入っています。これらのプロトコルは、広範囲のネットワークにてスキャンが行われていることを示唆していると考えられます。

表2:国内外センサーごとのパケットTOP10の比較

| 1番目 | 2番目 | 3番目 | 4番目 | 5番目 | 6番目 | 7番目 | 8番目 | 9番目 | 10番目 | |

| 国内センサー1 | 23/TCP | 6379/TCP | 22/TCP | 80/TCP | 445/TCP | 5555/TCP | 443/TCP | 1433/TCP | 81/TCP | 8080/TCP |

| 国内センサー2 | 23/TCP | 6379/TCP | 22/TCP | 80/TCP | 5555/TCP | 445/TCP | ICMP | 443/TCP | 81/TCP | 3389/TCP |

| 国内センサー3 | 23/TCP | 6379/TCP | 22/TCP | 80/TCP | 445/TCP | 5555/TCP | 443/TCP | ICMP | 1433/TCP | 19/TCP |

| 海外センサー1 | 37215/TCP | 23/TCP | 22/TCP | ICMP | 52869/TCP | 5060/UDP | 445/TCP | 5555/TCP | 80/UDP | 443/TCP |

| 海外センサー2 | 23/TCP | 445/TCP | 6379/TCP | 22/TCP | ICMP | 111/TCP | 21/TCP | 80/TCP | 5555/TCP | 139/TCP |

| 海外センサー3 | 23/TCP | 445/TCP | 139/TCP | 6379/TCP | 22/TCP | ICMP | 5555/TCP | 80/TCP | 443/TCP | 5060/UDP |

おわりに

複数の地点で観測を行うことで、変動が特定のネットワークだけで起きているのかどうかを判断できるようになります。今期は、特別な号外による注意喚起等の情報発信には至っていませんが、スキャナーの存在には注意が必要です。今後もレポート公開にあわせて定期的なブログの発行を予定しています。特異な変化などがあった際は号外も出したいと思います。皆さまからのご意見、ご感想も募集しております。掘り下げて欲しい項目や、紹介して欲しい内容などがございましたら、お問い合わせフォームよりお送りください。最後までお読みいただきありがとうございました。

サイバーメトリクスグループ 鹿野 恵祐

参考情報

[1] NOTICE

ABOUT NOTICE

https://notice.go.jp/

[2] NICT

IoT機器調査及び利用者への注意喚起の取組「NOTICE」の実施

https://www.nict.go.jp/press/2019/02/01-1.html

[3] 一般社団法人ICT-ISAC

脆弱なIoT機器の調査について

https://www.ict-isac.jp/news/news20180927.html

[4] 国立大学法人横浜国立大学

サイバーセキュリティ研究に伴うポートスキャン等について

http://119.243.76.25/

http://133.34.169.31/