サイバー攻撃被害に係る情報の意図しない開示がもたらす情報共有活動への影響について

はじめに

先日、JPCERT/CCが事務局として参加した、専門組織同士の情報共有活動の活性化に向けた「サイバー攻撃による被害に関する情報共有の促進に向けた検討会」の報告書が公開され、関連成果物のパブリックコメントが始まりました。

経済産業省 サイバー攻撃による被害に関する情報共有の促進に向けた検討会

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/cyber_attack/index.html

JPCERT/CCはこれまでに下記の取り組みを通じて、情報共有活動の促進に向けたルール整備に取り組んできました。

- 令和2年度総務省「サイバー攻撃の被害に関する情報の望ましい外部への提供のあり方に係る調査・検討の請負」の調査報告(2021年7月公開)[1]

- 「サイバー攻撃被害に係る情報の共有・公表ガイダンス」(2023年3月公開)の検討会事務局(警察庁、総務省、経済産業省、サイバーセキュリティ協議会事務局(NISC、JPCERT/CC))[2]

他方で、直近でも未公表被害に関する報道がなされるなど、被害公表を巡ってさまざまな混乱が見受けられ、サイバー攻撃の被害組織をはじめ、多くの方から被害公表や情報共有に関するご相談・不安の声をいただくことが増えています。あらためて、これまで有識者の皆さんとともに整理してきた、「被害組織以外で被害情報を扱う関係者」が留意すべき点についてお示ししたいと思います。

|

<情報共有/情報提供/被害公表を予定している組織の方々へ> |

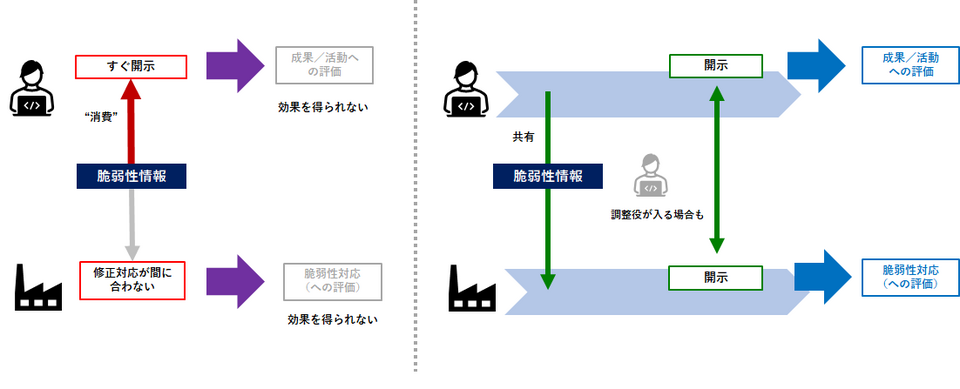

「協調された開示」は情報を効率よく活用する仕組み

JPCERT/CCは脆弱性関連情報の調整機関として指定され、脆弱性発見者やメーカー間の脆弱性情報ハンドリングや注意喚起等の情報発信に取り組んでいます[3]。日本では「情報セキュリティ早期警戒パートナーシップ」制度が20年近く運用され、いわゆる「協調された脆弱性開示(CVD:Coordinated Vulnerability Disclosure)」が長年行われてきました。

海外においては、長年にわたり、発見した脆弱性情報の開示を速やかに行いたい発見者側と自らの手による調査や修正対応である程度の準備期間を設けたいベンダー側との直接交渉で衝突するケースが多く、修正プログラム提供前に脆弱性情報が公開されてしまうといったことも起きていました。最近ではCVD採用を宣言する海外の大手IT企業も増え、また、EU各国のように地域として導入を進めている所も増えています。

こうした取り組みの根底にあるのは、脆弱性情報の意図しない拡散により攻撃に悪用されてしまうことを防ぐため、という共通の目的だけではなく、「相互信頼に基づく情報の流通」がお互いにとってメリットがあるという共有認識ではないかと考えます。

メーカーにとっては、こうした脆弱性発見の取り組みがあることで、自ら発見できなかった脆弱性を悪用される前に認知・対処することができます。発見者にとっては、見つけた脆弱性が開示されること自体が“成果”となり、さらなる活動のインセンティブ/モチベーションとなります。脆弱性情報はそれぞれの立場により見いだされる価値は違っていますが、協調的な取り組みを選択することによりそれぞれ恩恵を受けることができるのです。他方で、先述のような衝突するケースでは、メーカーにとっては修正対応前の開示が大きなダメージとなり、また、発見者に対しては非難の声などレピュテーション的なダメージが発生し、双方不利益をこうむります。さらに攻撃者に悪用されれば、社会全体で不利益を被ることになります。

そう考えると、協調された脆弱性調整というのは、脆弱性情報を効率よく“消費”(活用)するメカニズムであると考えることもできます。

攻撃技術情報を効率よく“消費”する仕組み

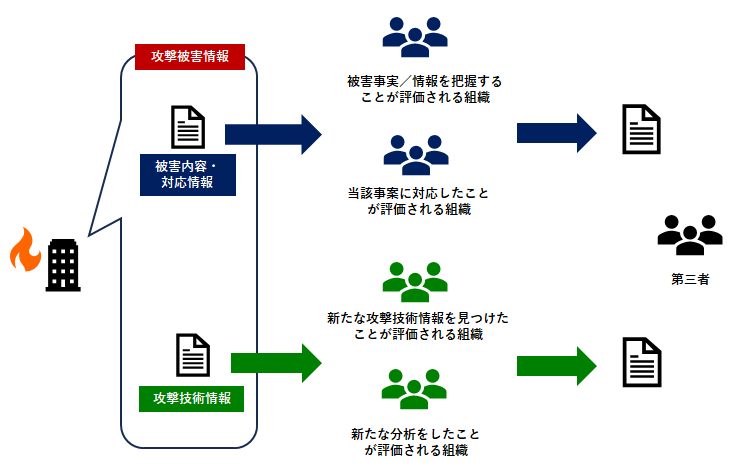

一方で攻撃被害情報[4]ですが、攻撃被害情報も情報が必要な関係者に伝わることで初めてその効果を得ることができるものです。

「サイバー攻撃被害に係る情報の共有・公表ガイダンス」等での整理のとおり、通信先情報やマルウェア情報等の「攻撃技術情報」は、情報共有のフィードバックにより被害組織自身の調査に必要な情報が補われ、さらに他の被害組織/標的組織の早期認知・被害拡大防止にも役立ちます(同ガイダンス13ページ参照)。被害事実や対応経緯などの「被害内容・対応情報」も同じであり、被害公表やステークホルダーへの連絡など、外部への開示によって、被害組織の目的を達成することができるのです。

以上は、攻撃被害情報の効率的な“消費”(活用)のあり方なわけですが、では、攻撃被害情報の非効率的な“消費”とはどういう状況でしょうか。被害組織以外のプレーヤーが攻撃被害情報からどのような価値を得ているのか図示したものが図2です。

我々もそうですが、セキュリティ専門組織やアナリストは被害組織のインシデント対応支援を行うと同時に、分析レポート公表などを通じて、攻撃技術情報を第三者に開示することで成果を示し、評価を得ています。こうした開示自体が長期的な情報共有(同ガイダンスQ2、Q31参照)となるだけでなく、専門組織が活動するインセンティブ/モチベーションとしても重要なものです。

しかし、こうしたプレーヤーはともすると、「先にこの情報を見つけた」「自分たちだけがこの情報を知っている」ことを競争優位性と勘違いし、「囲い込み」を行ったり、情報共有を行わなかったり、さらには、被害組織が推測されるような情報であっても「自らの都合だけで情報開示」をするといった、限定合理的な情報の“消費”をしてしまうのです。

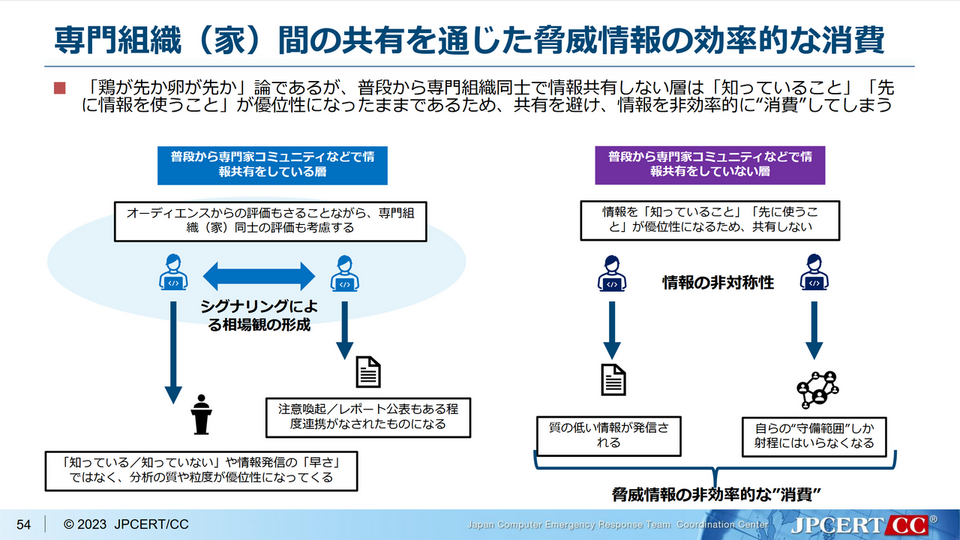

経済産業省で開催した「サイバー攻撃による被害に関する情報共有の促進に向けた検討会」では、こうしたプレーヤーのうち、特に専門組織間における「競争優位性」と「情報共有」の論点が議論されました[5]。

専門組織同士の情報共有が進む中で、「知っている/知っていない」が競争優位性なのではなく、アナリストによる分析の質や考察の深さが優位性として評価されるようになりました。例え過去の事案に関する分析であっても、質の良い分析レポートやカンファレンス発表は十分に評価されるため、「先に知っていた」「自分たちだけが知っていた」ことを外部から評価される必要性は薄らいだのです。

情報共有活動が「壊れる」とき

同じように「被害内容・対応情報」でも同じ問題は発生します。「当該事案に対応したこと」や「当該被害事実を把握すること」で評価を得られる組織にとっても「囲い込み」や「自らの都合だけで情報開示」し、限定合理的な消費をしてしまう罠があるのです。

情報共有活動は被害公表前のセンシティブなタイミングで被害組織が外部に情報を渡すという作業が発生します。共有・公表ガイダンスでもさまざまな情報共有活動の形態が示されていますが(同ガイダンスQ5参照)、大半の情報共有活動では情報漏えいの罰則などがあるわけではなく、基本的には相互の信頼関係により活動が維持されています。

さらに言えば、情報共有活動は「誰も情報を出さない」という選択肢が大多数を占めてしまう[6]可能性がある中で、信頼関係の醸成や、成功事例(情報提供したことでフィードバックが得られた、他の組織から共有してもらって情報で被害を未然に防げた、等)を積み重ねることで徐々に信頼関係を形作ってきたのです。

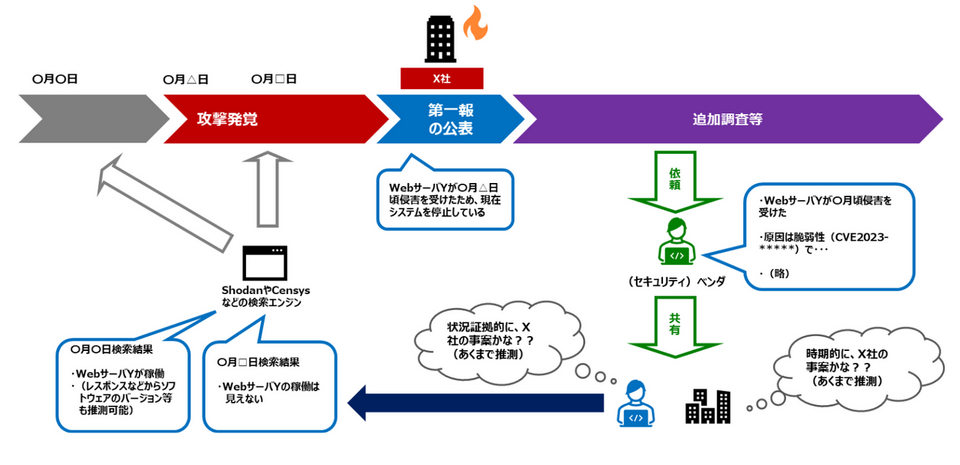

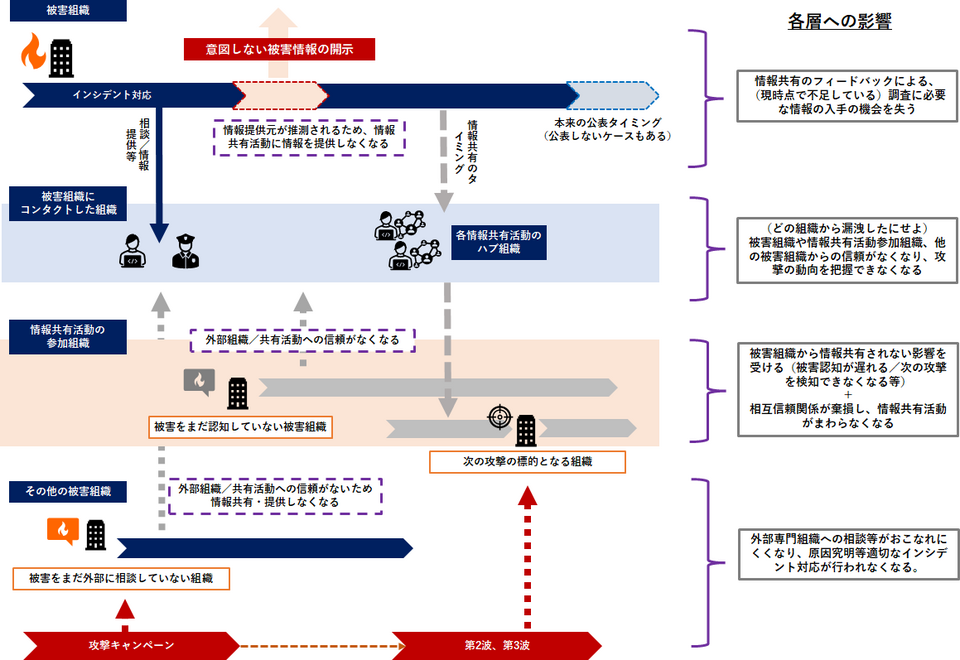

被害組織が意図しない形で被害情報が外部に開示された場合、単に被害組織のレピュテーション的なダメージというだけでなく、情報共有活動や他の被害事案対応にも大きな影響が発生します。現在パブリックコメント中の「攻撃技術情報の取扱い・活用手引き(案)」では、情報共有よりも前に被害公表がなされることで、共有情報から被害組織が推測されてしまうケースや留意点の解説がなされています(66ページ)。

被害組織が意図しない形で被害情報が外部に開示された場合もこれと同じことが発生します。被害情報が開示された後で情報共有活動に情報を展開すれば、少なからず当該情報の出元が当該被害組織であることが容易に推測されてしまうため、被害組織は情報共有活動への情報提供に消極的にならざるを得ません。さらに、ファーストレスポンダー(初動対応支援にあたるベンダーや専門機関等)や行政機関、情報共有活動(のハブ組織や他の参加組織)のいずれから情報が漏えいしたのかわからなければ、この被害組織だけでなく、これから相談/情報提供しようとしている他の被害組織も対処体制全体や情報共有活動に対して不信感を抱くこととなります。

さらに、こうした情報が流れないことで、他の被害組織が被害認知に至るための情報を得られなかったり、攻撃活動がなおも継続中の場合、新たな攻撃を早期に検知できなかったりする恐れが出てくるのです。

このように「被害内容・対応情報」が非効率的に使われるなどして、被害組織が意図しないタイミング/内容で開示されてしまうと、「被害内容・対応情報」が非効率的に消費されてしまうだけでなく、「攻撃技術情報」の流通も阻害し、攻撃対処全体を危うくさせてしまうのです。

さらには、「どこから情報が漏れたのか」という不信感を発生させ相互信頼関係を棄損した結果、情報共有活動をはじめとする攻撃への対処体制全体が大きく後退することとなってしまうのです。

「サイバー攻撃被害情報」は誰のものなのか

サイバー攻撃被害情報は誰のものでもなければ、いずれか一組織だけが扱うべき情報でもありません。被害組織だけでなく、行政機関、セキュリティ専門組織、研究者、メディアなど、被害情報に触れるさまざまなプレーヤーがそれぞれの求められる役割の元で連携して情報を活用しなければ、それぞれ限定合理的な情報の”消費”(活用)をしてしまい、被害組織をはじめ、全員が情報活用の効果を受けることができません。

被害情報の扱いはともすると、被害組織とインシデント対応にあたるセキュリティ専門組織との間の閉じた関係性の中で秘密裏に扱われてしまう傾向があります。共有・公表ガイダンスの冒頭では、そうした、被害組織―インシデント対応組織間だけに閉じず、報道の意義や行政機関の役割など、より広いプレーヤーの役割まで示されています。

かつては、「〇〇に報告すると情報が洩れる」「××は情報を囲い込んでいる」といった声が聞かれましたが、サイバーセキュリティ協議会、各ISAC、J-CSIPなどさまざまな情報共有活動での試行錯誤がなされ、民―民間、官―民間それぞれの組織・業種の垣根を超えた情報共有活動やインシデント対応における連携活動が推進されてきました。これらの連携はすべて、被害組織の保護と被害拡大防止の共通認識があったからこそ前に進んできたものです。

被害情報が被害組織にとってアンコントローラブルな状況で扱われ、被害組織の不利益になったり、攻撃者側を利する結果になったり、二次被害を誘発するようなことは絶対に避けなければなりません。情報の受信者の中には攻撃者側のプレーヤーもいることを忘れてはなりません。

被害情報を扱う被害組織以外の各プレーヤーが、今一度基本的なルールや社会から期待される役割について見直す必要があると考えます。

|

<情報共有/情報提供/被害公表を予定している組織の方々へ> 現在インシデント対応をすすめており、外部の組織への情報共有/情報提供、また被害公表を検討している被害組織において、一連の状況を踏まえたご懸念/ご不安な点があれば、JPCERT/CCまでご相談ください。 外部への情報共有/情報提供/被害公表に係る相談: 「サイバー攻撃被害に係る情報の共有・公表ガイダンス」の解説・講演依頼: |

参考資料:

[1] 総務省サイバーセキュリティタスクフォース(第33回)公開資料

https://www.soumu.go.jp/main_sosiki/kenkyu/cybersecurity_taskforce/02cyber01_04000001_00191.html

[2] サイバー攻撃被害に係る情報の共有・公表ガイダンス検討会

https://www.cyber.go.jp/council/cs/kyogikai/guidancekentoukai.html

[3] 国内における枠組みとJPCERT/CCの役割について

https://www.jpcert.or.jp/vh/index.html#link_japan

[4] 「攻撃被害情報」「攻撃技術情報」「被害内容・対応情報」の定義については、「サイバー攻撃被害に係る情報の共有・公表ガイダンス」の用語集をご覧ください

https://www.cyber.go.jp/pdf/council/cs/kyogikai/guidance2022_honbun.pdf

[5] 検討会第1回 資料2-2 JPCERT/CC説明資料や各回の議事要旨をご参考ください

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/cyber_attack/pdf/001_02_02.pdf

[6] ゲーム理論で言うところのスタグハントゲームの問題と同じではないかと考えます