サイバーセキュリティの「有事」に何が必要なのか ~Locked Shields2024演習参加からの考察~

はじめに

2024年4月23日~26日、NATO CCDCOE主催の国際サイバー演習「Locked Shields 2024」が開催され、JPCERT/CCから筆者を含む5名が参加しました。今回はこうした演習に官民双方が参加することの意義について考えます。

演習の概要等はこれまでにもさまざまな参加者/組織の方の記事が出ていますので、そちらをご覧いただければと思います。

注記:「なぜ、終わってから半年も経って“感想文”を出しているのか」と思われるかもしれませんが、けっして、筆者がサボっていたとか、うっかり忘れていたわけではなく、演習内容に関する情報開示について関係各方面から厳正で丁寧な確認をいただいた、という次第です。

リアルタイムインシデント対応の機会

演習の本番はDay0からDay2まで3日間あり、毎日7時間の演習時間内に演習環境上でさまざまなサイバー攻撃が同時多発的に発生し、リアルタイムでのインシデント対応等を行います。サイバー演習というと基本的には解析作業やシステム運用などのテクニカルなものが多く、もっぱら、アナリストやエンジニア向けと考えられがちです。他方で、非技術担当者も参加するものとしては、机上演習や伝達訓練的なものが想起されるかと思います。

このLocked Shields演習では情勢分析や戦略コミュニケーション、国際法を中心とした法務のトレーニングシナリオといった非技術的なレイヤーの知見が必要とされるシナリオ/役割も多く存在しており、技術者だけではチームとしての好成績を望めないという特徴があります。エンジニア、アナリスト、研究者、行政機関、運用知見、分析知見、法務知見、などの様々な分野の人・能力の総合力がチームに求められます。

今回の演習ではJPCERT/CCから5名が参加し、システムの防護担当や脆弱性対処のチームにそれぞれ参加しました。私自身はシステムの運用現場からの情報をまとめ、脅威分析を行い、採点対象となる分析レポート作成・報告を担当するチームに参加しました。

この演習の特徴と意義として①シビアケースにおけるリアルタイムインシデントの分析・判断を体験できること、そして②参加者相互の能力を「可視化」できることの2点が挙げられます。順に説明します。

シビアケースにおけるリアルタイムインシデントの分析・判断を体験できること

今回、脅威分析を行うにあたって、攻撃グループの簡易的なアトリビューションを中心とした脅威分析に挑戦し、分析したレポートは大会本部側から評価を得ることができました[1]。実際の現場では、長年のアクター追跡の結果の蓄積を活用して、目の前に現れたアクターの特定(過去の情報との照合)を時間をかけて行います。本演習ではそうした蓄積がほとんどない状態で行うことになるので、精度や確度は不十分なものにならざるを得ません。さらに、そのような難しい状況であっても、チーム上層部の意思決定のために数十分から1時間程度で脅威分析を行う必要があります。短時間での作業の負荷テストになりました。

こうした負荷テストは脅威分析だけでなく、システム防護、情勢判断など各チームに課せられています。「本来はもっと時間があるだろう」と想定されながらも、短時間・少ない情報量で分析・判断・対処を行うというシビアケースでのトレーニングは現実世界の現場対応とはまた異なった知見を得ることができます。

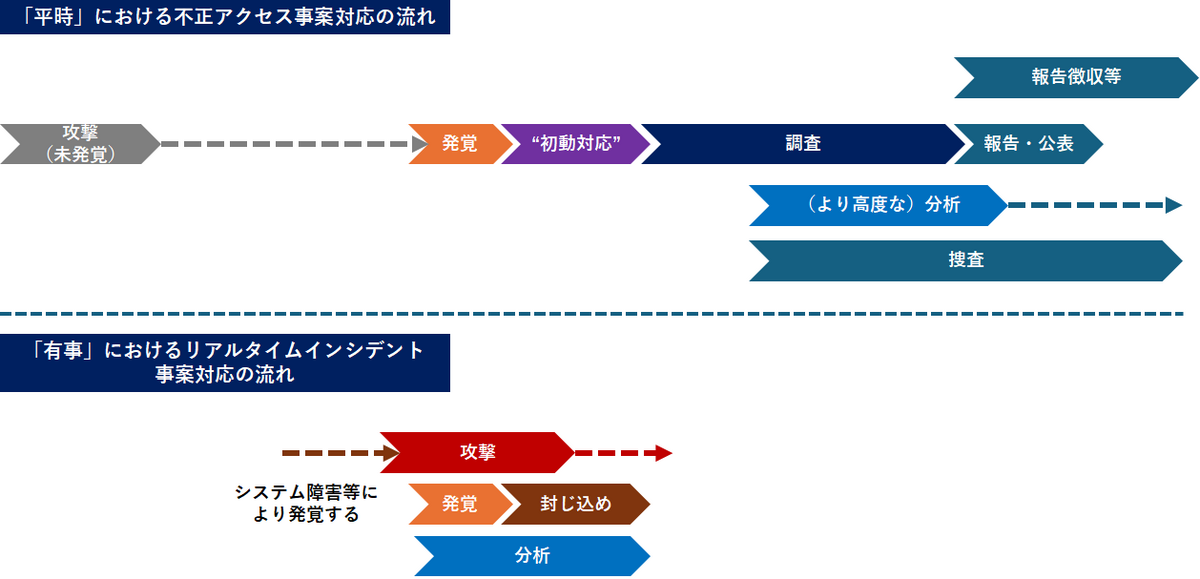

そして、何よりも重要なのは、「今この瞬間起きている事態にどう対処するか」というケースを体験できる点です。APT事案をはじめ、多くのサイバー攻撃事案では攻撃自体は「過去に発生したもの」であり、これが事後に発覚してから被害組織、インシデント対応支援や調査にあたる専門組織、行政機関等があわただしく動き始めます。セキュリティの専門家/専門組織であっても、リアルタイムインシデント(今この瞬間、現在進行形で発生しているサイバー攻撃)に遭遇する機会はあまりありません。

例えば、2017年のWannacry2.0の大規模感染事案はリアルタイムインシデントの事例の一つかと思われますが、特に日本においては被害発生・認知が金曜深夜から土曜日にかけてであり、土曜日の時点でキルスイッチの解析と対処がなされたことから、被害組織以外でリアルタイムインシデント対応を経験した組織はかなり少なかったのではないでしょうか。また、関係者が本格的に動き出したのは、キルスイッチが制圧された後の週明けでした。「今この瞬間、攻撃活動が始まっている/続いている」状況での対処というのは、実は被害組織以外の多くの組織が経験したことがないのです。

各組織/担当者の能力の「見える化」

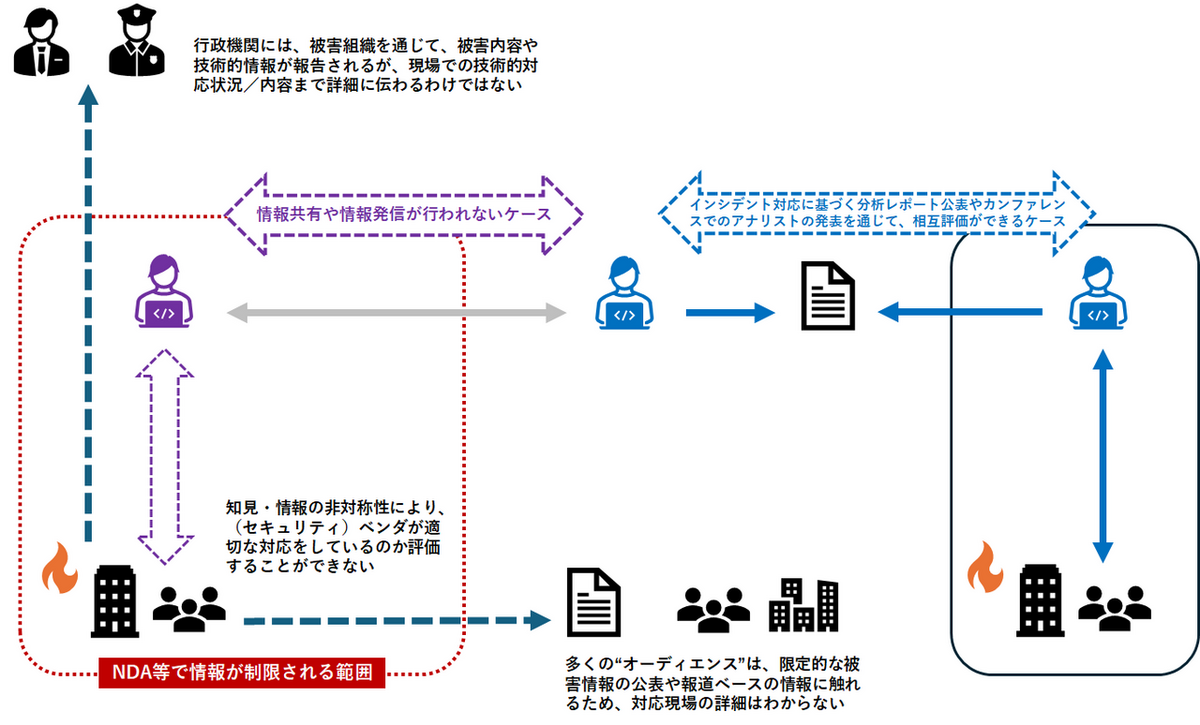

サイバーセキュリティの世界では、専門的能力のうち、特に「インシデント対応能力[2]をどうやって評価することができるのか」という難しい問題があります。サイバー攻撃のインシデント対応は基本的に被害組織とインシデント対応支援組織/調査組織との間の“密室”で行われる作業ですので、インシデント対応支援組織/調査組織が本当に適切な対応支援/調査をしたのか、第三者の目による評価がされないという特徴があります。また、被害組織側は事前に対応支援組織等の能力を評価することもできませんし、出された分析結果が正しいのか評価することもまたできません[3]。

そうした中で、LockedShields演習では、一つのチームを構成するさまざまな組織/個人が一つの会場に集まることで、実際に各参加者がどういう分析をしてどういう対処を行ったのか「お互いに見える」という特殊な環境にいます。現実の世界ではできない、インシデント対応能力の「相互評価」が実はできているのです。相互評価によって「誰(人/組織)が頼りになるか」がより明確になります。それはいざという時の組織間連携に必要です。[4]

サイバー攻撃、特に今回の演習で想定するような大規模な事案に対処するためには、官民間の綿密な連携が必須です。いくら机上で連携体制や手順を定めていても、先述のとおり、各組織が普段行っているインシデント対応というのは非常に閉じられた世界のものですので、「実際に動けるのか」という各組織のインシデント対応能力や分析能力は事前に把握できていない、という状況にあるのです。

JPCERT/CCは各種活動レポートのほか、注意喚起や分析レポート(ブログ)などの情報発信、カンファレンスでの発表、報道での取り上げなど、「どういう実績を上げているのか/上げていないのか」が、ある程度皆さんの厳しい評価の眼にさらされています。他方で行政機関を中心に、そうした情報発信や取材対応での開示が諸事情によりできない組織が多いのも現状です。そうした現実社会での制約を踏まえた上で、演習の場で各組織/各担当の能力が見えるというのは「いざという時」に向けて、とても価値のあることであると考えます。

考察:「現場経験」があるからといって“有事”に能力が発揮されるわけではない

以上2つの特徴/意義を踏まえた上で、こうした演習が何に備えるために行われているのか今一度考える必要があります。冒頭に申し上げた通り、この演習はリアルタイムインシデント対応という現実の世界ではほとんど発生しない事案の対応を行います。

LockedShields演習の基本的なシナリオ設定もそうですが、重要インフラや政府のシステムが狙われる同時多発的なリアルタイムインシデントはいわゆる「有事[5]」です。刻々と変わる情勢の中で、ごく短時間で意思決定と対処をしなければ社会的に深刻な被害が拡大していきます。

日頃から発生しているインシデントについて、各組織単位ではそれぞれが「有事」ですが、社会全体では「平時」であり、先にも述べたとおり、セキュリティ専門組織や行政機関は「平時」の対応を積み重ねているにすぎません。我々が普段行っている活動のほとんどは「平時」を想定した手法/手続きに基づいています。こうした「平時」の制度や対応経験というものは「有事」にはまったく使えない、という事態も発生します。

アクターの特定という作業一つをとっても、通常の脅威分析を行う時間すらなく、ましてや、刑事手続きやインテリジェンス活動などを経た情報の入手を行う時間的余裕すらありません。今回、どのような手法でアクターの特定や動向の予測をしたのか細かく説明することはできませんが、平時から行っているアクターの特定手法とはかなり異なっていた、とだけ添えておきます。

「平時とは求められる知見/能力が異なる」という点は脅威分析だけでなく、Locked Shields演習の特徴の一つである、法務や広報対応/戦略コミュニケーションといった、現実世界では主に政府側の対応となる機能・役割にも同じことが言えます。

平時の行政手続きの前例は行政機関に蓄積されていきますが、有事の対応というのは前例がほとんどないので対応が追い付きません。前例ではなく、どのような攻撃類型であっても対処判断に資する「理論」「ドクトリン」が必要であり、また、サイバーセキュリティという変化の激しい分野においては、臨機応変に民間の最新の知見/能力を機動的に活用する連携体制/受け入れ態勢が重要になると考えます。

サイバー有事に備えて、対処「理論」や「ドクトリン」を整備していくためには、こうした演習を通じて、(擬似的な)知見を蓄積する必要があります。そして、演習を通じて官民双方の各プレーヤーの能力が「相互評価」されることで、日本全体としての対処能力の長短が明らかになり、机上の空論ではない対処計画を作る際の土台になると考えます。

さいごに

日々さまざまなサイバー攻撃が発生し、さまざまな組織がインシデント対応などを行っていますが、先述のとおり、リアルタイムインシデントや大規模/同時多発事案のようなシビアなケースについては、ほとんどの組織に対応知見がありません。

繰り返しですが、サイバーセキュリティにおける「有事」は(少なくとも国内では)誰も経験がありません。平時からどういう制度/能力構築をしているかということと、「いざという時に本当に機能するのか」はまったく別問題です。さらにいえば、平時のインシデント対応もその国の機関/制度が「本当に対応できているか」第三者が評価できていません。

よく、「日本のサイバー攻撃対処能力は世界〇位」「日本のサイバーセキュリティは“マイナーリーグ”」といった評価を目にすることがありますが、「いざという時に本当に機能するのか」という実態は、こうしたシビアケースを想定した総合演習の場でより見えてくる、と実感しました。

参考資料等

[1] 短時間でのアトリビューションという無茶ぶりにお付き合いいただいた、日・英のチームメンバーにあらためて感謝します。

[2] 補足するまでもないですが、サイバーセキュリティにおける「専門的知見」はインシデント対応能力だけでなく、暗号・通信などの基礎研究や法制度などのさまざまな分野があることは言うまでもありません。ちなみに、本演習の特徴として、国際法を中心とした法務のシナリオもふんだんにあり、法務面のインシデント対処能力が試されているという珍しい側面があります。

[3] マルウェア解析をはじめ、アナリストの多くは国際カンファレンスで発表をすることでその解析能力が「可視化」され、また、相互評価もされるメカニズムがあります。ただ、こうした取り組みを行っているのは業界全体から言えばごく一部というのが現状です。また、“専門家”の仕事の多くは、専門的知見を持っていない層への講演/研修、取材対応等での情報発信を多分に含むため、本文中に記載したインシデント対応という“密室”でなくても、「プロ同士の評価」がやはり介在しないものが大半です。本当にその組織/人が十分な知見/能力を持っているのか、知ることが難しい業界であると言えます。

[4] 今回、筆者は初参加でしたが、いつも偉そうなブログやらカンファレンス発表をしている手前、担当した脅威分析について良い評価が出たことでかなりホッとした、ということだけ書いておきます。

[5] 「有事」と「平時」の定義論だけでブログが終わりそうですが、ここでの定義は、当該サイバー攻撃が武力行使として行われているとか、武力紛争の状態なのかどうかといった「有事」の定義ではなく、さまざまなリスク/犯罪に対して個別の法制度で対応がなされている状態を「平時」として、複合的災害、パンデミック、テロなど、平時からの各担当省庁による個別法の執行だけでは対処ができず、「全政府的視点」での緊急措置等が必要になる情勢を「有事」と想定しています。(参考:村上裕一「有事の行政、有事の法―コロナ禍の「政府内コミュニケーション」の態様」(特集 コロナ禍から考える法学の未来(上)―問題の基礎とガバナンスの視点から(法律時報2023年7月号)))