前回の分析センターだより では Japan Security Analyst Conference 2018 (JSAC2018) の様子を...

“JPCERT/CC”の一覧

-

-

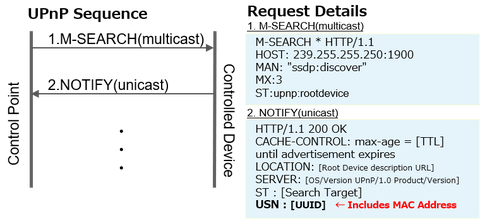

マルウエアMiraiおよびその亜種に感染した機器は、巨大なボットネットを構成し、DDoS攻撃などの攻撃プラットフォームとして使用されます。 ...

-

JPCERT/CCは、2018年1月25日に御茶ノ水ソラシティカンファレンスセンターにて Japan Security Analyst Co...

-

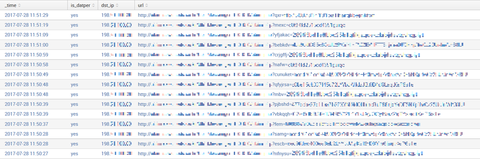

2017-08-17号では、プロキシサーバのログなどに含まれるマルウエアDatperの通信を検知するためのPythonスクリプトを紹介しまし...

-

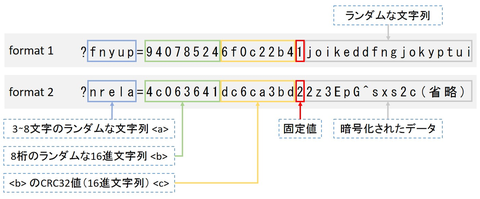

マルウエアDatperをプロキシログから検知する 今回は、国内の組織を標的とした攻撃で使われるマルウエアの1つであるDatperの通信内容の...

-

2017年6月下旬にドイツのセキュリティ研究者より、日本国内の多数のWebサイトで、データベースのダンプファイル(以下「ダンプファイル」)が...

-

インターネットバンキングに係わる不正送金事犯の実行者を検挙するとともに、その実行者が使用していた攻撃インフラ(Avalancheボットネット...

-

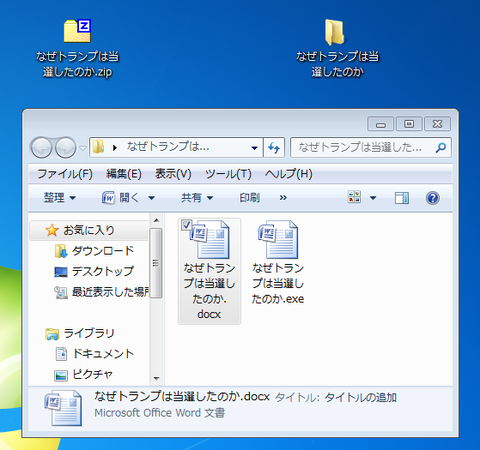

JPCERT/CCでは、2016年10月頃から国内の組織に対して、実行ファイルを含むZIPファイルを添付した標的型メールが送信されていること...

-

ほとんどの標的型攻撃では、マルウエアに感染して侵入された端末は1台にとどまらず、横断的に他の端末そして重要なサーバーも侵入されていきます。こ...

-

以前の記事「Internet Explorerの拡張保護モード」 (2015年8月) では、拡張保護モードを有効にして64bitモードで動作...