TSUBAMEレポート Overflow(2022年1~3月)

はじめに

このブログ「TSUBAMEレポート Overflow」では、四半期ごとに公表している「インターネット定点観測レポート」の公開にあわせて、レポートには記述していない海外に設置しているセンサーの観測動向の比較や、その他の活動などをまとめて取り上げていきます。今回は、TSUBAME(インターネット定点観測システム)における2022年1~3月の観測結果についてご紹介します。日本国内のTSUBAMEにおける観測状況と代表的なポート番号宛に届いたパケットの状況について週次でグラフを公開していますので、そちらもぜひご覧ください。

2021年度を振り返って

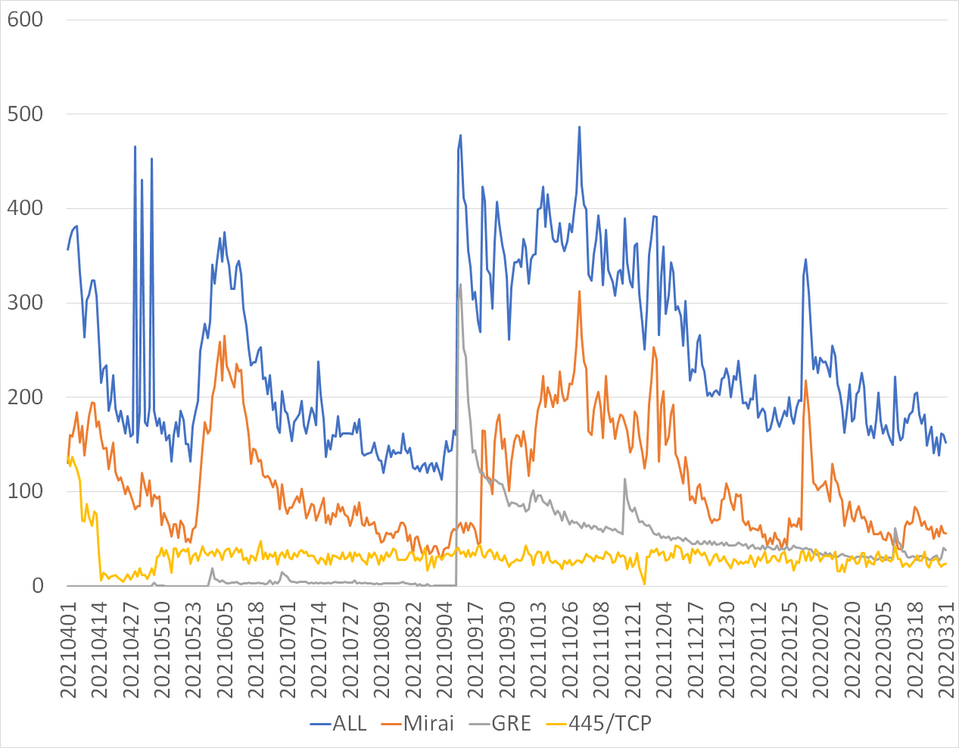

2021年度、日本から発信されたIPアドレス総数とマルウェア感染によりパケットを送信するようになったであろうIPアドレスの比較・推移を図1に示します。マルウェア感染については、3つ取り上げます。

- MiraiもしくはMiraiソースコードを流用して作成されたとみられるマルウェアに感染したホストが送信したとみられるIPアドレス数(以下、Mirai)

- GREのパケットを送信したとみられるIPアドレス数(以下、GRE)

- 特定のウインドウサイズのパケットの特徴を持つ445/TCPのパケットを送信したとみられるIPアドレス数(以下、445/TCP)

日本国内の送信元IPアドレス数の増減は複数回ありますが、Mirai、GRE、445/TCPの3つの要素は、日本国内の送信元IPアドレス数のパケットに対して最も多い時期で約88%を占め、年間平均でも約72%を占める高い割合となりました。Miraiの特徴をもつパケットの多くはサポートが終了した無線LANルーターや、監視カメラやレコーダーといったさまざまなIoT機器にマルウェアが感染した結果、パケットを送信していると推測されます。何度も増減を繰り返しており、IoT機器を対象とした攻撃活動が繰り返し行われているものと考えられます。次にGREのパケットの送信元は、9月10日頃に送信元IPアドレス数が急激に増加し、ゆっくりと減少しながらも複数回の増減が見られました。GREのパケットの送信元となっていると機器のうち、一部については監視カメラやレコーダーであることはわかりましたが、全容は掴めておりません。最後に445/TCPですが、原因は不明ですが4月14日頃にかけて急激に減少しました。その後はゆるやかな増減を繰り返しており、送信元IPアドレス数は多くありません。3月末の時点でいずれも減少傾向となり、送信元IPアドレス数は年間の平均IPアドレス数と比較して下回りました。

図1:日本国内から送信されたパケットの送信元IPアドレス数の推移

国内外の観測動向の比較

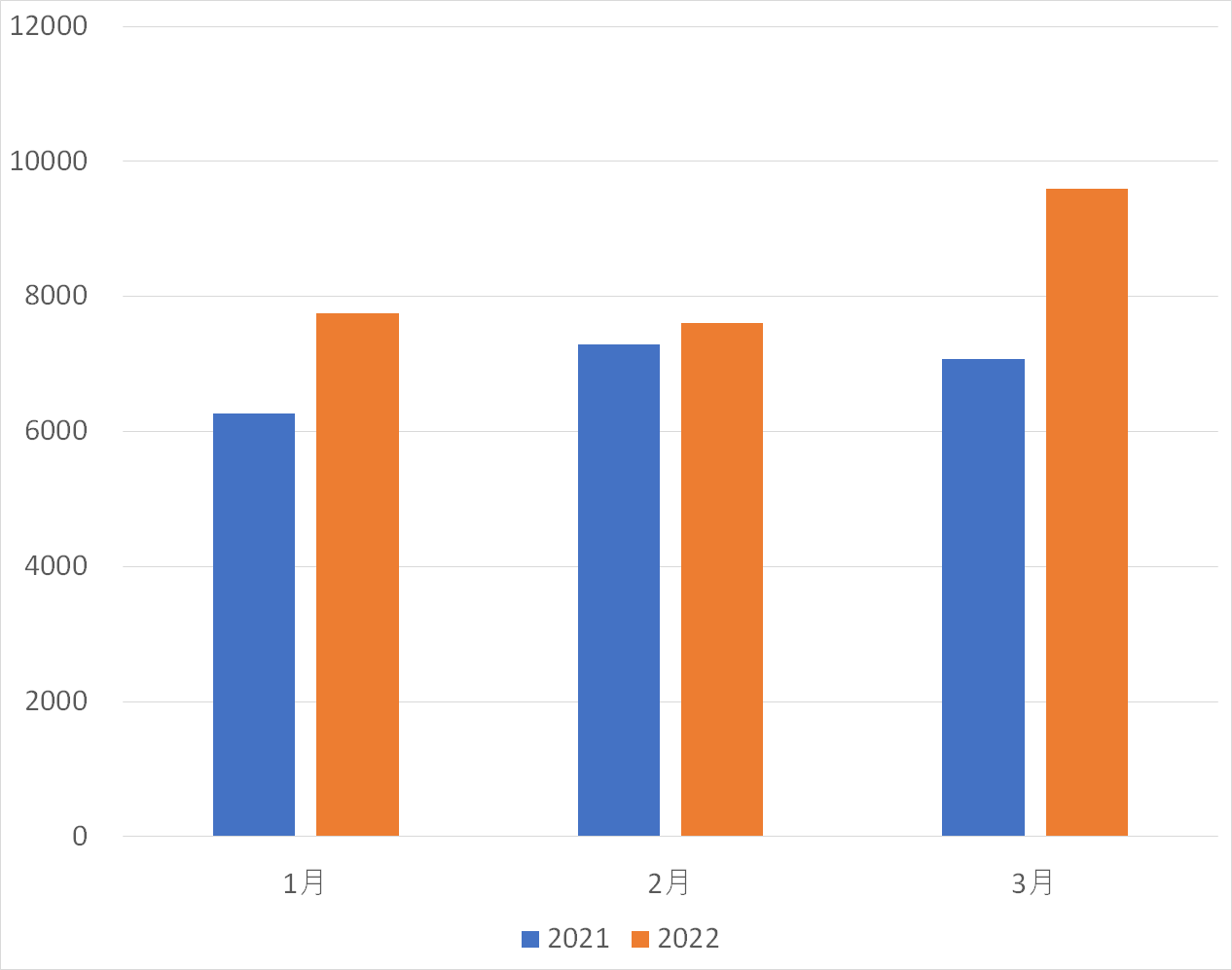

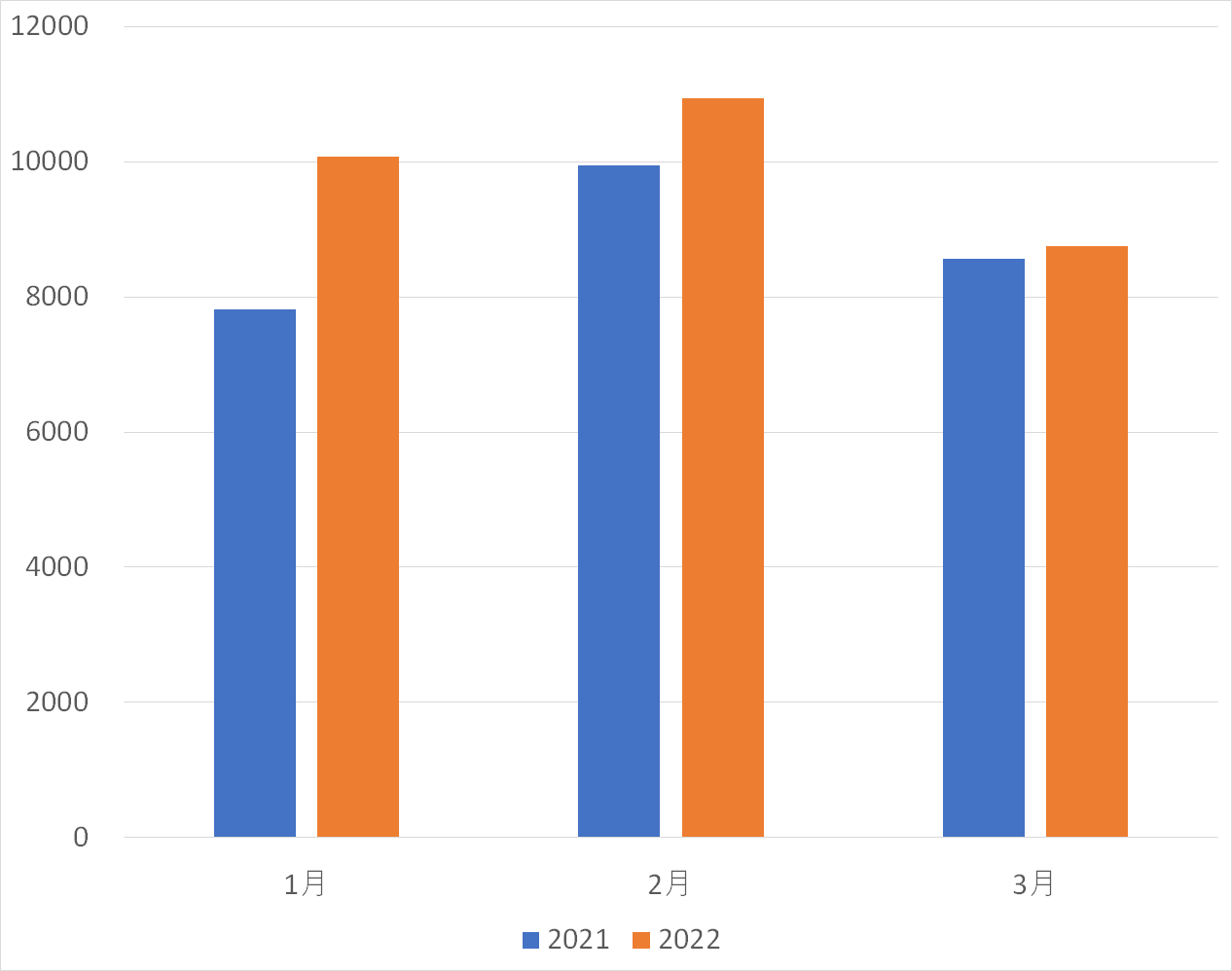

図2、3は国内外のセンサー1台が1日あたりに受信したパケット数の平均を月ごとに比較したものです。1月、2月は国内のセンサーよりも海外のセンサーの方が多くのパケットが観測されました。3月は国内のセンサーが海外より多くのパケットを受信しましたが、これはインターネット定点観測レポートの傾向でもふれた英国からのパケットが日本、香港、台湾などで多く観測されたことによるものです。国内、海外のセンサーでともにどの月も1年前の同月より多くのパケットが観測しています。

|

|

| 図2:国内センサーの平均パケット数 | 図3:海外センサーの平均パケット数 |

センサーごとの観測動向の比較

各センサーにはそれぞれグローバルIPアドレスが1つ割り当てられています。各センサーで観測状況に違いがあるかを見るために、表1に国内外のセンサーごとに届いたパケットTOP10をまとめました。Redisが使用する6379/TCP、23/TCP、Dockerが使用する2375/TCPといったDockerが使用するポートに対するパケットはどのセンサーでも観測されました。国内外では観測パケット数の違いにより順位は異なりますが、組み合わせが大きく異なる結果は見られませんでした。つまり、これらのプロトコルは、広範囲のネットワークにてスキャンが行われていることを示唆していると考えられます。

表1:国内外センサーごとのパケットTOP10の比較

| 1番目 | 2番目 | 3番目 | 4番目 | 5番目 | 6番目 | 7番目 | 8番目 | 9番目 | 10番目 | |

| 国内センサー1 | 6379/TCP | 23/TCP | 22/TCP | 445/TCP | 80/TCP | 2375/TCP | 443/TCP | 2376/TCP | 1433/TCP | 5060/UDP |

| 国内センサー2 | 6379/TCP | 23/TCP | 22/TCP | 445/TCP | ICMP | 80/TCP | 2375/TCP | 2376/TCP | 443/TCP | 123/UDP |

| 国内センサー3 | 23/TCP | 6379/TCP | 22/TCP | 445/TCP | 123/UDP | 80/TCP | ICMP | 2375/TCP | 443/TCP | 5060/UDP |

| 海外センサー1 | 6379/TCP | 80/TCP | ICMP | 443/TCP | 2375/TCP | 2376/TCP | 81/TCP | 5555/TCP | 8080/TCP | 5060/UDP |

| 海外センサー2 | ICMP | 23/TCP | 6379/TCP | 22/TCP | 445/TCP | 7547/TCP | 8291/UDP | 80/TCP | 5555/TCP | 2375/TCP |

| 海外センサー3 | 445/TCP | 139/TCP | 6379/TCP | 23/TCP | 22/TCP | 123/UDP | 5555/TCP | ICMP | 5060/UDP | 2375/TCP |

おわりに

いかがでしたか。複数の地点で観測を行うことで変動が特定のネットワークだけで起きているのかどうかを判断できるようになります。Redisについては、2割ほど減少しましたが、まだまだ多い状態です。国内の送信元について、情報提供を行った際に得られるフィードバックなどで得られた情報をもとに実態の解明を進めていく予定です。 今期では、特別な号外による注意喚起等の情報発信には至っていませんが、取り上げたRedisの問題はインターネットを使う上で注意が必要です。 今後もレポート公開にあわせて定期的なブログの発行を予定しています。特異な変化などがあった際は号外も出したいと思います。皆さまからのご意見、ご感想も募集しております。掘り下げて欲しい項目や、紹介して欲しい内容などがございましたら、お問い合わせフォームよりお送りください。最後までお読みいただきありがとうございました。

サイバーメトリクスグループ 鹿野 恵祐