「能動的サイバー防御」は効果があるのか? ~注目が集まるoffensiveなオペレーションの考察~

はじめに

昨年9月に「『積極的サイバー防御』(アクティブ・サイバー・ディフェンス)とは何か ―より具体的な議論に向けて必要な観点について―」というブログ記事[1]を公表したところ、多くの反響をいただきました。

この時に示したとおり、「積極的サイバー防御」「アクティブサイバーディフェンス」「能動的サイバー防御」といったさまざまな呼称の概念は経緯的にも、また、使う人/組織においても非常に多義的であり、定義することにあまり意味はありません。他方で、この1年ほどの間に国内において主に注目が集まっているのは、この多義的なもののうち、より侵害性のある手段を用いた、offensiveなオペレーション(※)です。今回はこうしたoffensiveなオペレーションについて、その手段や効果について考察したいと思います。

※本稿で扱う「offensiveなオペレーション」の具体的な手段等は後述のとおりですが、どのような用語で呼称するかについては、先行研究等でさまざまな用語が使われており、また、「offensive」の定義も多義的なため、暫定的に昨年9月のブログ中の「図:ActiveCyberDefenseと他の概念整理」でお示しした「offensiveなオペレーション」という言葉をそのまま使います。

<概要>

- 単独のoffensiveなオペレーションの効果は限定的であり、”銀の弾丸”ではない

- offensiveなオペレーション以外のさまざまな手段(通信遮断、被害組織への早期通知、プロアクティブな脆弱性対応等)をケースバイケースで組み合わせることが重要

- 積極的サイバー防御/アクティブサイバーディフェンス/能動的サイバー防御というものは、長期的にいかに攻撃者にサンクコストを累積させるかというアプローチであり、長期戦/消耗戦である

- 防御側の被害対応コスト、情報共有コストが無駄に発生したり、対抗手段の実施コストが見合わない場合、このコストのかけあいに競り負けてしまう

- 攻撃「被害」とは何かを再定義/再認識し、保護法益は何なのか、何を守るために長期戦/消耗戦を戦っていくのかあらためて示されなければいけない

対抗手段/オペレーションの効果は限定的?

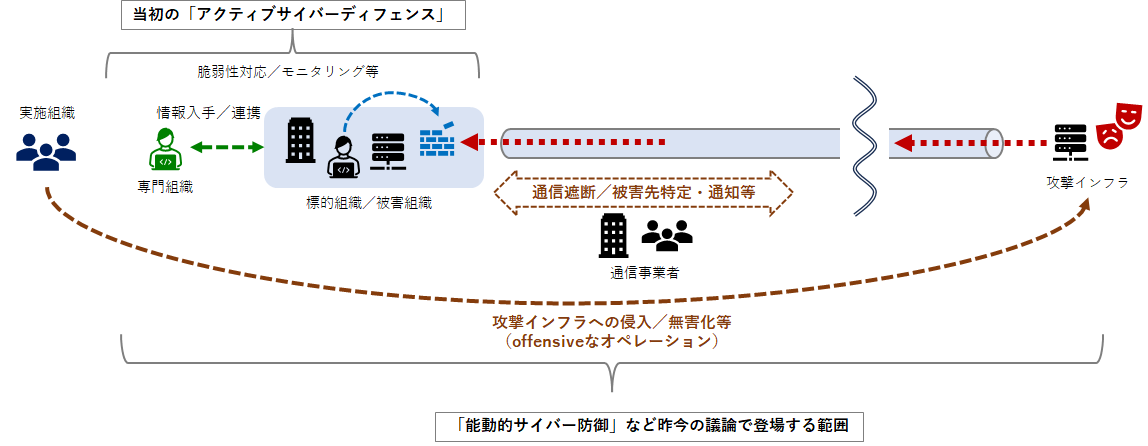

図1に9月のブログ記事でも触れた、元々のアクティブサイバーディフェンスの範囲や、昨今の積極的サイバー防御/能動的サイバー防御の議論で出てくるオペレーションの範囲の違いなどを整理したものを示します。いずれにしましても、本稿はこの「定義」を議論することが目的ではなく、このうちのoffensiveなオペレーションの効果について考察するものです。

図2は、offensiveなオペレーションで用いられると想定される技術的手段について整理したものです。テイクダウンのためのホスティング事業者等との交渉や差押え、差止めなどの法的手続きによる間接的方法は除外しています。技術的な手段としては、基本的にC2サーバーなどのいわゆる攻撃インフラを何らかの方法で制圧したり妨害したりすることが想定されるかと思います。そのほか、通信の遮断も間接的な方法ではありますが、攻撃活動を妨害・中断させる手段として想定されます。

こうした各手段を使い、攻撃インフラや攻撃インフラから指示を受けて活動するマルウェア等の機能を停止することは技術的には可能ですが、これらに係るアクセス行為/遮断行為等において各種法的論点があるのはご承知のとおりかと思います。仮にこれらの法的ハードルが解消されたとして、実際にoffensiveなオペレーションというは効果があるのか考えてみたいと思います。

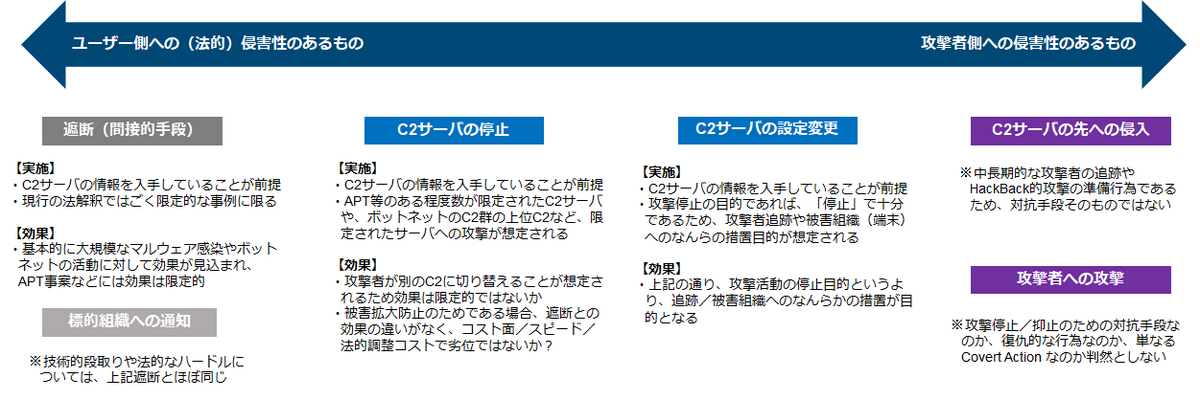

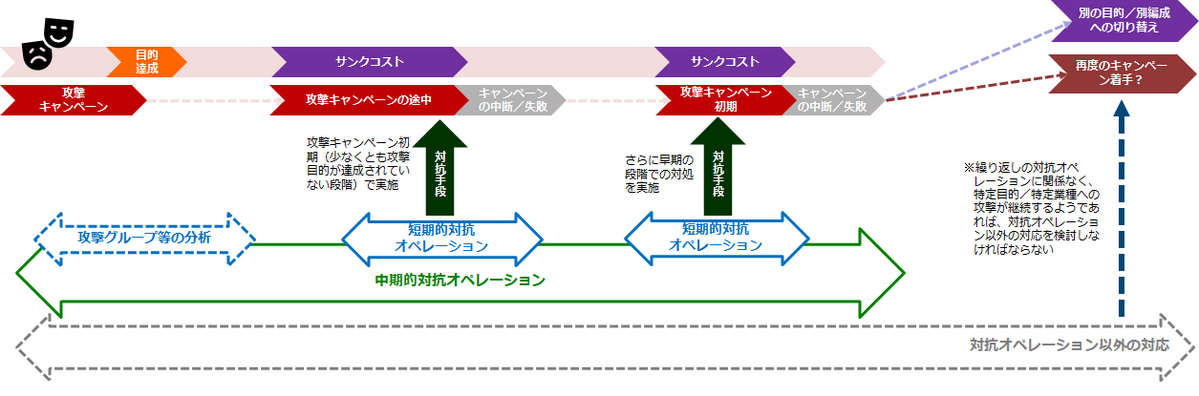

図3は先述のような直接的・技術的手段を用いた対抗オペレーションの大まかな流れを想定したものです。テイクダウンに限らず、攻撃インフラを停止あるいは妨害したとしても、その後攻撃活動が再開したり、あるいは別の攻撃キャンペーンに着手したりすることが想定されますので、こうした対抗オペレーションの直接的効果はある程度、時間的に限定されることになります。

そもそも、発覚が遅れがちな標的型サイバー攻撃においては、インシデント初動対応の段階で専門組織が駆けつけても、すでに攻撃活動は終了しており、稼働中のC2サーバーを捕捉することが困難なケースが多いため、offensiveなオペレーションを行う「対象」がないという事態も想定されます。また、図3の4段目に示したとおり、ある程度、過去の攻撃活動に関する分析の蓄積に基づいた中長期的な対抗オペレーションが想定されるため、ボットネットのテイクダウンなども同様ですが、「ある程度の被害発生後でないと攻撃活動を捕捉できない」ということになります。まったく未知の攻撃活動に対して、攻撃が発生しそうな段階を捕捉して、これを予防的に防ぐといったことは基本的に想定されません。

他方で、対抗オペレーションがたとえ限定的な効果であったとしても、それ自体を目的とするオペレーションが想定されます。昨年9月のブログで触れたとおり、例えば2020年10月のTrickbotのインフラに対して米サイバー軍が妨害目的のオペレーションを行ったのではないかと報じられた件は、長期間捕捉していた攻撃活動に対して、一時的な攻撃活動の停止(麻痺)を狙ったものだと仮定すると、実際にTrickbotの活動停止期間は発生したのですから、オペレーションは成功したと評価することができます。

「Imposing Cost」

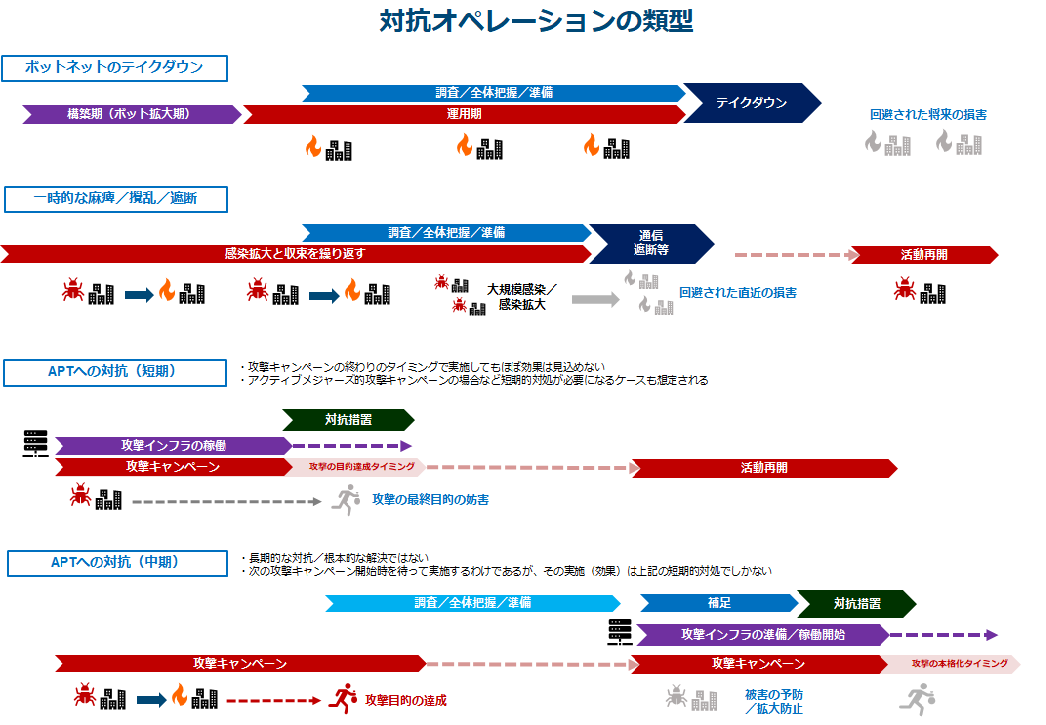

今年1月に開催されたJSAC2023にて、筆者は「『アクティブ・サイバー・ディフェンス』事始め ~攻撃者プロファイリングの意義について~」と題する発表[2]を行いました。その中で攻撃者の「コスト」に着目し、APTへの対抗コンセプトとして、図4のような「コストを課す(Imposing cost)」対抗戦略があるのではないかと考察しました。ここでいう「コスト」というのは、実際に発生した費用というものだけではなく、経済学上の取引コスト的なもの、例えば攻撃グループ内の役割調整やトレーニング、背景主体との交渉・調整、テイクダウンされにくい攻撃インフラの選定・調達やアトリビューションへの対抗のためのOPSEC(Operations security)上の措置など、あらゆる負担を含めたものです。

なんら先行研究等があるわけではない点ご容赦いただければと思いますが、APTを想定した場合、攻撃の準備に係るコストが最も高く、標的への侵入・永続化成功後のオペレーションは比較的少ないコストで運用しているのではないかと仮定しました。そう仮定すると、攻撃着手直後、かつ最低限のオペレーション成果を攻撃者が得られていないタイミングで攻撃が見つかって遮断等されてしまうと、攻撃者側のサンクコストが最大になるのでは、と考えました。

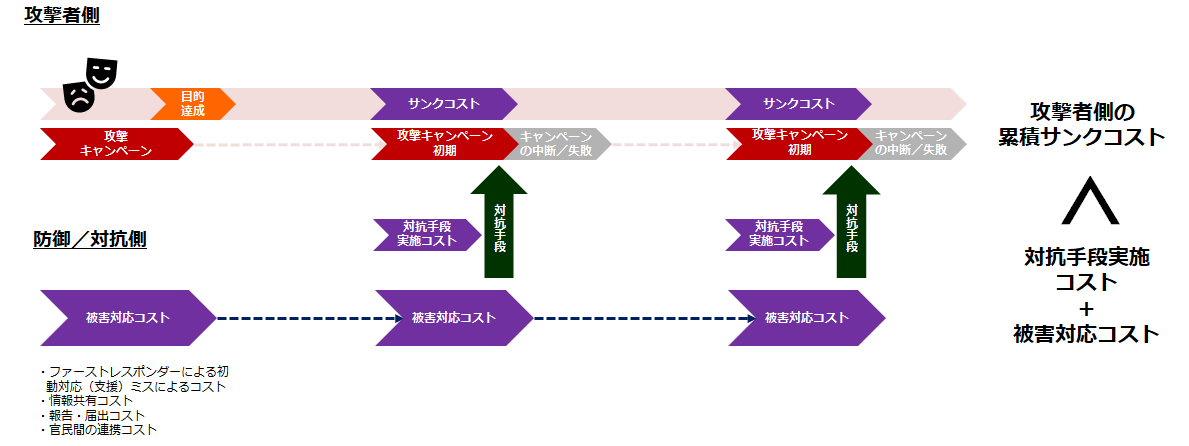

この仮説とアプローチに基づいて、対APTの対抗オペレーションを想定すると図5のような流れになります。攻撃キャンペーンごとに、攻撃フェーズ初期(各標的への侵害前後)で攻撃インフラの制圧/通信遮断等の措置を取れば、攻撃キャンペーンを失敗に終わらせ、かつサンクコストを負荷することができます。このサンクコストの積み重ねや、攻撃キャンペーンが失敗に終わり続けることが攻撃者側にとってのダメージとなります。

したがって、対抗手段としては必ずしもoffensiveなオペレーションだけが選択されるのではなく、攻撃のオペレーションを中断させられるのであれば、通信遮断や悪用されている脆弱性への対応、情報共有やレポート公表などによる攻撃手法の“陳腐化”など、既存のアクティブサイバーディフェンスの議論で登場したさまざまな手段もなお有効であるといえます。

他方で、この対抗キャンペーンは一体どれだけの期間、繰り返し実施しなければならないかわかりませんし、攻撃者側がまったく別の活動に切り替えたり、追跡を振り切るために実行グループの再編成等を行う可能性もあります。したがって、こうした対抗オペレーションは果てしなく続く長期戦、語弊があるかもしませんが「消耗戦」にならざるを得ないと想定されます。

本稿ではすべて紹介しきれませんが、攻撃者側へのサンクコストと抑止効果の観点については、主に米国で多くの先行研究がなされていますので、参考文献等をご参考ください。

原点回帰:「被害対応」のパラダイムシフトが必要になる

この長期戦、消耗戦を維持するためには以下が必要であると考えます。

①実施主体が変わっても長期的なオペレーションの継続性を維持するためのドクトリン

②対抗手段の実施「コスト」を踏まえた対抗オペレーションの選択

③単一の「被害」に固執しない、長期的な「コスト」の観点からの被害対応

①について、アクティブサイバーディフェンスに「ドクトリン」が必要である、という点については先述のJSAC2023の発表資料にて解説していますので、本稿での説明は省略させていただきます。対抗オペレーションの各直接的・技術的手段は(法的)侵害性の高い行為とならざるを得ないため、基本的に行政機関が実施することが想定されますし、事実、海外においても軍や捜査機関が実施しています。そうなると、人事異動、部署編成等の定期的な変化が発生するため、数年、数十年にわたって単一のオペレーションを維持することは困難です。そのため、いかに陣容が変わってもオペレーションの継続性を維持できるドクトリンが必要だと考えます。

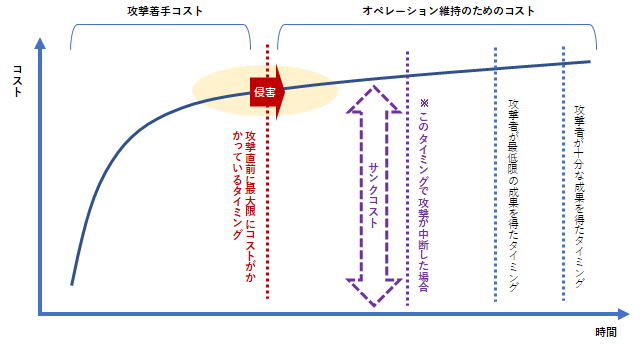

②、③ですが、結論から言えば、攻撃側との長期戦・消耗戦を行うにあたっては、いかに攻撃側にコストを与えながら、こちらの対処コストを最小限にするかが重要になります(図6のとおり)。どれだけ強力な対抗手段を実施できても、そのための情報提供について被害組織等に過度な負担をかけているなど、対抗手段実施のために莫大なコストや“犠牲”を伴ってしまっているのであれば、単発のオペレーションには成功したとしても、これを継続していくことは望めません。

対抗手段の観点(②)から言えば、攻撃者にコストを与えるためには、必ずしも直接的な攻撃インフラへの侵入や無力化といったオペレーションだけでなく、通信の遮断や攻撃先(被害組織)の早期の特定・通知、情報公開などによる攻撃手法の“陳腐化”などさまざまな手段が想定され、目的だけでなく、手段の相当性や比較衡量などの観点から、実施コストと「守るべき利益」に見合った手段が柔軟に選択・組み合わされる必要があります。

被害対応の観点(③)ですが、1件1件の被害対応や情報収集に被害組織も行政機関も莫大な対応コストをかけていては、いくら攻撃キャンペーンを中断させることができたとしても、数年/数十年と続くオペレーション継続の中で社会全体/制度が疲弊してしまいます。また、こうした高度な攻撃は社会全体/経済活動全体からすれば、あらゆる組織において高頻度で遭遇するものではなく、攻撃を許してしまうこと自体を許さない前提の元で、あるいは予防原則的な前提の元で、あらゆる組織/活動に過度なセキュリティ対策や被害発生時の対応を求めていれば、こちら側のコスト累積が過大となってしまいます。対抗オペレーションの連続という長期戦/消耗戦を維持するためには、被害対応全体の対応コストも最小限にしていく必要があります。

そのためには、「被害」そのものの捉えかたを根本的に変え、国全体の被害対応コストを減らさなければなりません。現状においては、「不正アクセス」という事象、「マルウェア感染という事象が何台の端末/サーバーで発生したのか」、「何件の情報が漏えいしたのか」、「何日間業務に影響がでたのか」、といったことが「被害」としてカウントされ、被害組織はプレスリリースで対外的に説明を求められたり、所管省庁から細々と報告を求められたりします。確かに、「不正アクセス」や「マルウェア感染」が起きたことは犯罪行為による「被害」であり、決して軽視できないものですが、あらゆる攻撃類型において、国への報告など複数組織への情報提供が被害組織に求められたり、情報共有や被害公表にリソースを多く割かれるような状況はあまりに高コストです。

また、セキュリティ対策の強化や情報共有、報告対応の強化がさらに求められ、被害組織等のコスト負担感が増す中で、「何を守るために」「どういう『被害』を回避するために」、“能動的サイバー防御“の各種対抗オペレーションを実施するのかが示されなければ、社会全体の理解や情報提供等の協力が得にくい状況になってしまいます。

現在、JPCERT/CCは経済産業省で行われている「サイバー攻撃による被害に関する情報共有の促進に向けた検討会」[3]に事務局として参加していますが、被害対応の中でもコスト負担度合の高い状態である、情報共有/脅威情報の流通コストを下げるための問題提起・提案を行っています。是非こちらの検討会の公開資料もご覧ください。

謝辞:

本稿執筆にあっては、2018年以降の米国サイバー軍のpersistent engagement/defend forward概念をめぐるさまざまな政策文書や学術論文を参照したが、その作業にあたっては防衛研究所の瀬戸崇志氏から各種の参考文献やご示唆をいただきました

主な参考文献:

J.D.Work,"Cumulative Outcomes of Counter–Cyber Operations Campaigns: Contributions to Integrated Deterrence" https://ndupress.ndu.edu/Portals/68/Documents/strat-monograph/Integrated-Deterrence-and-Cyberspace.pdf

Michael P. Fischerkeller, Emily O. Goldman, Richard J. Harknett, “CYBER PERSITENCE THEORY”, 2022

参考情報:

[1] JPCERT/CC Eyes「積極的サイバー防御」(アクティブ・サイバー・ディフェンス)とは何か ―より具体的な議論に向けて必要な観点について―

https://blogs.jpcert.or.jp/ja/2022/09/active-cyber-defense.html

[2] JSAC2023 JPCERT/CC佐々木勇人「『アクティブ・サイバー・ディフェンス』事始め ~攻撃者プロファイリングの意義について~」

https://jsac.jpcert.or.jp/archive/2023/pdf/JSAC2023_2_2_sasaki_jp.pdf

[3] 経済産業省 サイバー攻撃による被害に関する情報共有の促進に向けた検討会

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/cyber_attack/index.html