「積極的サイバー防御」(アクティブ・サイバー・ディフェンス)とは何か ―より具体的な議論に向けて必要な観点について―

「積極的サイバー防御」、「アクティブ・サイバー・ディフェンス」、「アクティブ・ディフェンス」といった言葉を様々な文書で目にする機会が増えたかと思います。他方で、具体的にどういう行為を示すのか解説されているものは少ないため、困惑される方も多いかと思います。こうしたテーマにおいては、そうした用語の既存の定義を巡る議論になりやすいですが、日々変化する脅威に対抗するアプローチの概念もまた、ケーススタディなどを踏まえて日々進化していく必要があります。今日は具体的な事例を交えながら、これらの言葉が示すテーマを今後議論していくために必要な視点についてご紹介したいと思います。

バラバラな用語のそれぞれのニュアンス

「積極的サイバー防御」という日本語の用語が使われるようになったのは、2011年の米国防総省サイバー戦略[1]における「Active Cyber Defense」の翻訳として2013年、2014年頃から使われるようになったのではないかと思われます[2]。同戦略では「Active Cyber Defense」について、脅威情報の活用により攻撃被害が出る前にリアルタイムな検知、阻止を目指すアプローチとして示しています。当時は、国防総省のネットワークを守るためのアプローチとして示されたものでしたが、その後、アメリカ国家安全保障局(NSA)では用語の解説として、米国政府や防衛請負業者、重要インフラ、産業界全般など広く活用できるアプローチ/プロセスであると紹介しています[3]。

他方で、元々軍事用語である「アクティブ・ディフェンス」と言う用語[4]が使われる文献も散見されますが、サイバー空間上における「反撃」の意味も含むものとして使われており、当初の「Active Cyber Defense」の意味合いと違う使われ方をしているように見受けられます。この2つの用語の射程の違いや整理については先行する調査があるので、ご参照ください[5]。

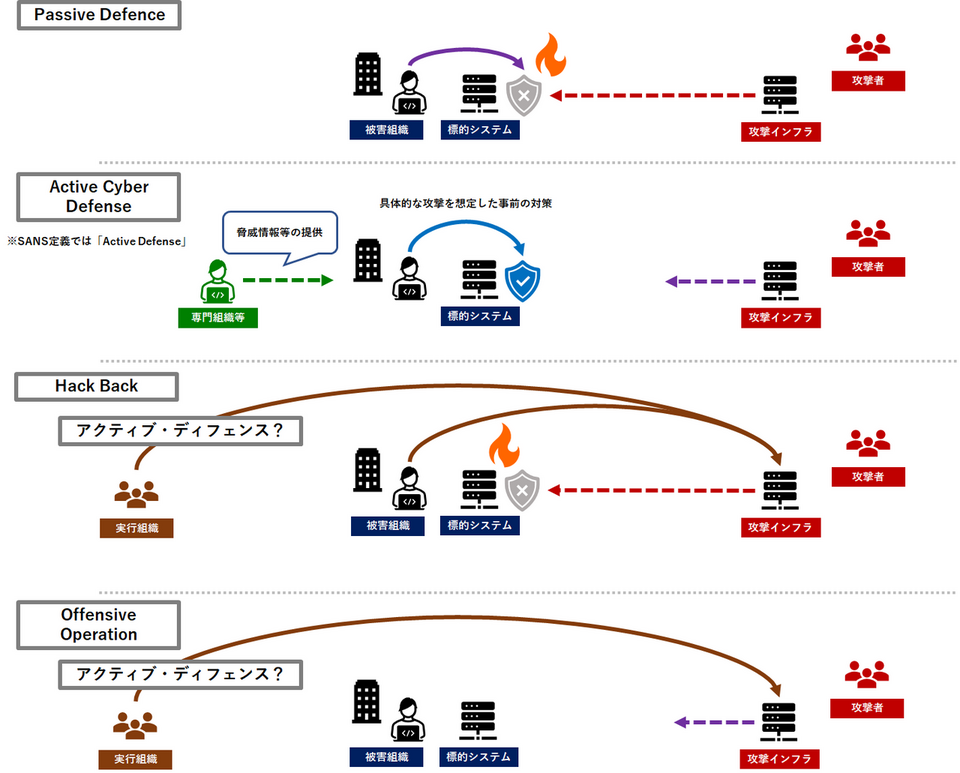

さらにややこしいのは、サイバー空間上の「反撃」を示す概念として、サイバーセキュリティの法律問題の議論の中で登場する「Hack Back」や、安全保障分野で使われる「Offensive Cyber Operation (OCO)」という用語があることです。それぞれの用語が使われてきた分野/業界や議論の文脈が異なるため、一概に並べて整理することは困難ですが、「攻撃被害の発生前なのか後なのか」という時間軸で整理してみたものが下記の図になります。

具体的にどういう方法があるのか?

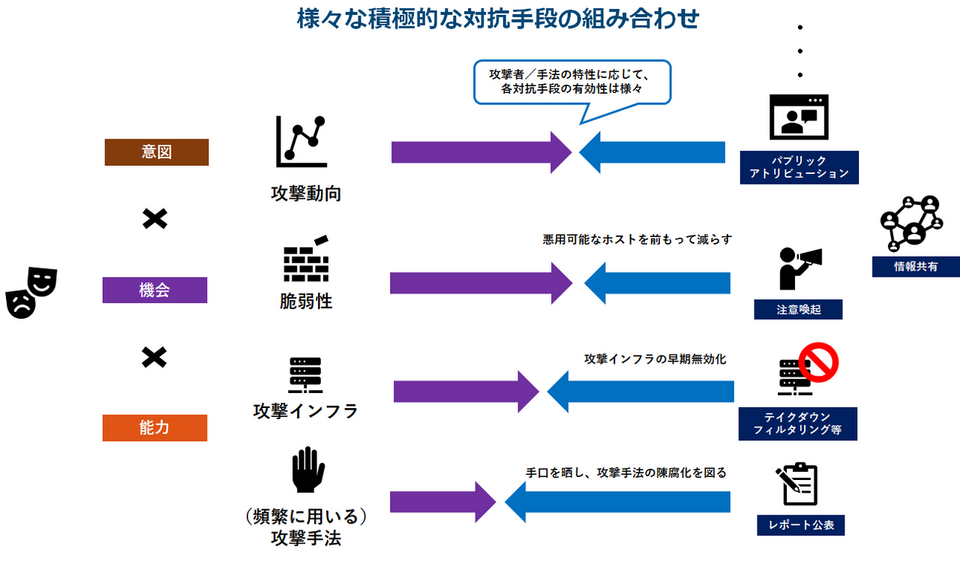

「積極的サイバー防御」、「アクティブ・サイバー・ディフェンス」、「アクティブ・ディフェンス」、それぞれの言葉に共通しているのは、攻撃被害が発生する前、あるいは被害が拡大する前に攻撃者側に対してなんらかの対抗手段を取ることです。

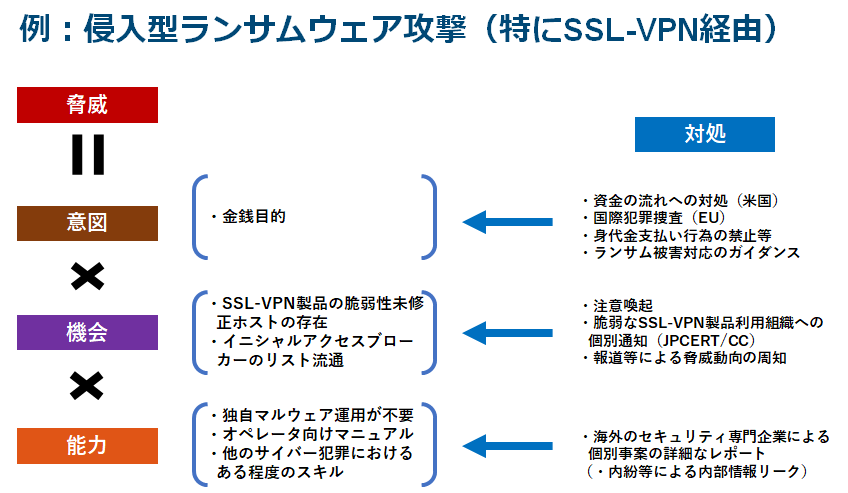

この対抗手段が、攻撃者/攻撃インフラへのサイバー攻撃なのか、あるいは攻撃インフラのテイクダウンや侵入経路となる脆弱なホストへの対処など、そこまでオフェンシブではない方法を取るかの選択肢の違いかと思います。いずれにせよ、より先んじてなんらかの対抗手段を取ることについて、「攻撃者」より抽象的な概念である「脅威」の概念から整理してみたいと思います。サイバーセキュリティにおける「脅威」は、一般的に攻撃者の「意図」、攻撃の「機会」(あるいは条件)、攻撃者の「能力」の3つの要素で示されます。

3つの要素それぞれに対してどのような積極的な対抗手段があり得るか、すべて検討することは本稿では難しいですので、ケーススタディをご紹介したいと思います。例えば、7月のブログ[6]でもご紹介した、侵入型ランサムウェア攻撃への対処をケースとして考えると、脅威の各要素とこれらへの対抗手段について、以下のように整理することができます。

同ブログでもご紹介した通り、侵入型ランサムウェア攻撃被害の主な原因として、イニシャルアクセスブローカーが提供する、窃取されたSSL-VPN製品の認証情報の流通を挙げることができます。こうした攻撃者(侵入型ランサムのオペレータ)の具体的な特徴/動向(窃取された認証情報を悪用する)に関する情報を前提として、前もって侵入原因となる蓋然性が高い特定のSSL-VPN製品の脆弱性を修正したり、JPCERT/CC等からの通知を踏まえて対応を行うことは、積極的な脅威情報の活用により攻撃被害が出る前に攻撃対処を行うという点において、先に紹介した、Active Cyber Defenseと同じアプローチと考えることができます。

本当に効果はあるのか?

アクティブ・サイバー・ディフェンスについて、仮にオフェンシブな方法も含めた選択肢の集まりと考えた場合、果たしてこれらの積極的な対抗手段は有効なのでしょうか。

例えば、侵入型ランサムウェア攻撃の対処のための脆弱なSSL-VPN製品への対応では、攻撃者の傾向を踏まえて、個別通知による対処という手段を選択しました。しかしながら、先のブログの通り、必ずしも通知オペレーションはうまくいったとは言えず、攻撃被害を予防できていませんし、攻撃活動を変化させることもできていません。理屈上は効果的と考えられても、実際に行うとなるとまだまだ課題が多いのが現状です。また、オフェンシブなオペレーションはどうでしょうか。例えば、2020年10月、Trickbotのインフラに対して、米サイバー軍が妨害目的のオペレーションを行ったのではないかとの報道が出ました[7]。公式声明が出ているわけではありませんので実行者の詳細は不明ですが、いずれにせよ、稼働中のボットインフラの停止には至らず、その後Trickbotは1年以上活動を継続しました。

様々な対抗手段の選択肢を挙げることはできますが、対象とする攻撃者/攻撃活動に対して、どのオプションが有効なのか、また、実際に実行できるのかは攻撃者毎に異なります。先のTrickbotへのオペレーション事例のように、攻撃インフラにアプローチをかけても、インフラの構成、冗長性から、こうした対抗手段への「耐性」が高い場合があります。この「耐性」は他の対抗手段でも同じで、例えば、刑事訴追し、パブリックアトリビューションを行っても活動自体が変化しない攻撃グループもいますし、一方で、セキュリティベンダや専門機関からのレポート公表により攻撃活動の実体や手の内を晒されただけで、攻撃活動を変化させる攻撃グループもいます[8]。

アクティブ・サイバー・ディフェンスの様々な手段、例えば今回触れた、攻撃者に狙われる蓋然性の高い脆弱なホストの通知・修正対応や、あるいは、日々行われている不正サイトのテイクダウンや不正ドメインの差止手続きなどの対抗手段は、Hack Backやオフェンシブなオペレーションに比べると「積極的」という言葉を通して見た時には“地味”に見えるかもしれません。ですが、攻撃者がもつ「耐性」の度合いによっては、きわめて地味な対抗手段が最も効果を発揮する可能性があるのです。

攻撃者に関する情報をいかにタイムリーに共有できるか

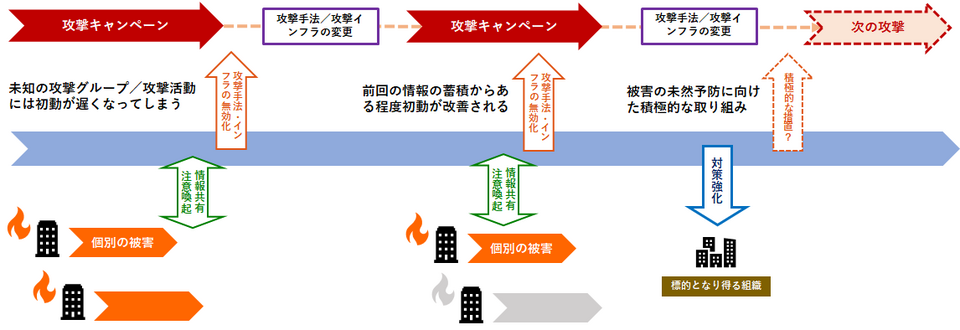

では、攻撃者の「耐性」を乗り越えるためには何が必要でしょうか。攻撃者の「意図」「機会」「能力」に関する情報を正確に集め、どの対抗手段がこの攻撃者に効きそうかどうか検討することが必要です。攻撃者の「プロファイリング」的な取り組みが必要なわけですが、これは単純なことではありません。なぜならば、攻撃者は常に攻撃手法やインフラを変化させるからです。ある攻撃キャンペーンが発覚し、手口を晒されれば、あるいは攻撃インフラをテイクダウンされたら、準備期間を置いて新たな手口/インフラを準備し、新たな攻撃キャンペーンに移行するだけです。

アクティブ・サイバー・ディフェンスを行う主体が「どの選択肢を選べば効果的か」判断するための情報を鮮度のいい状態で入手することは容易ではありません。攻撃手法や攻撃インフラの全容は実際に攻撃が始まってみなければ知ることができませんし、被害はどこで発生するのか予想が難しいため、攻撃を認知してから共有されるまでにギャップが発生します。問題はいかにこの「ギャップ」を縮めることができるかです。

こちらも先のブログ[9]で触れた通り、専門機関、セキュリティベンダ、行政機関、いずれの組織も被害現場で見つかる情報なしに活動することはできません。アクティブ・サイバー・ディフェンスとして本当に効果のある対抗手段を国全体として選択できるかどうかは、サイバー攻撃被害情報の適切な共有、特に官民間におけるタイムリーな共有と分析にかかっていると言えます。アクティブ・サイバー・ディフェンスの具体的な議論におけるポイントの一つである、官民間の情報共有のスピードアップや効率化について、官民間の橋渡しを行ってきたJPCERT/CCの知見を活かし、取り組んでいきます。

早期警戒グループ 佐々木 勇人

参考情報

[1]U.S.Department of Defense「Department of Defense Strategy for Operating in Cyberspace」

https://csrc.nist.gov/CSRC/media/Projects/ISPAB/documents/DOD-Strategy-for-Operating-in-Cyberspace.pdf

[2]国立国会図書館 調査及び立法考査局「サイバー攻撃に対する「抑止」の現状―米国の安全保障政策の事例から―」

https://dl.ndl.go.jp/view/download/digidepo_9104304_po_20140210.pdf?contentNo=1

[3]NSA|CSS「Active Cyber Defense (ACD)」

https://apps.nsa.gov/iad/programs/iad-initiatives/active-cyber-defense.cfm

[4]JOURNAL OF CYBERSECURITY 「The implications of persistent (and permanent) engagement in cyberspace」

https://academic.oup.com/cybersecurity/article/5/1/tyz008/5554878

[5]NECセキュリティブログ「アクティブディフェンスとその先行事例について」

https://jpn.nec.com/cybersecurity/blog/220204/index.html

[6]JPCERT/CC Eyes「なぜ、SSL-VPN製品の脆弱性は放置されるのか ~“サプライチェーン”攻撃という言葉の陰で見過ごされている攻撃原因について~」

https://blogs.jpcert.or.jp/ja/2022/07/ssl-vpn.html

[7]Krebs on Security「Report: U.S. Cyber Command Behind Trickbot Tricks」

https://krebsonsecurity.com/2020/10/report-u-s-cyber-command-behind-trickbot-tricks/

[8]防衛研究所「国家のサイバー攻撃とパブリック・アトリビューション:ファイブ・アイズ諸国のアトリビューション連合と SolarWinds 事案対応」

http://www.nids.mod.go.jp/publication/commentary/pdf/commentary179.pdf

[9]JPCERT/CC Eyes「サイバー攻撃被害情報の共有と公表のあり方について」

https://blogs.jpcert.or.jp/ja/2022/04/sharing_and_disclosure.html