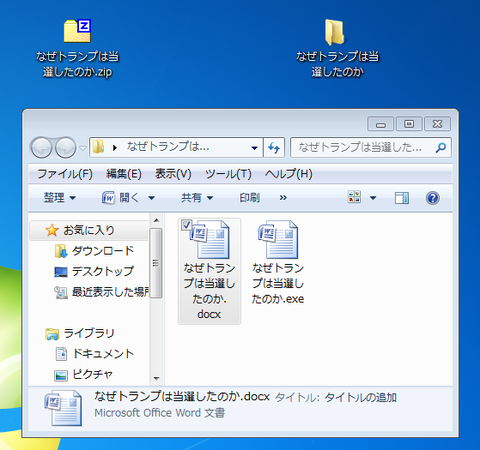

JPCERT/CCでは、2016年10月頃から国内の組織に対して、実行ファイルを含むZIPファイルを添付した標的型メールが送信されていること...

-

-

PlugXは標的型攻撃で悪用されるマルウエアです。このマルウエアについては、2015年1月22日の分析センターだより「マルウエアPlugXの...

-

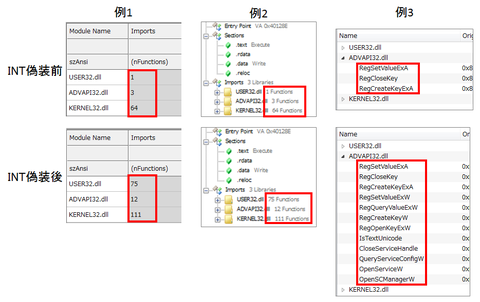

Windows実行ファイル(PEファイル)形式のマルウエアを分析する際に、PEファイルの構造をパースし表示をするツール(以下、PE解析ツール...

-

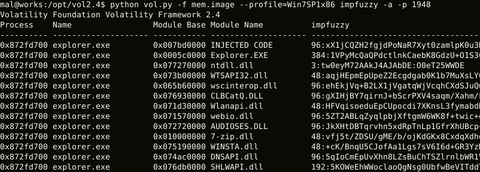

今回は、既知のマルウエアをメモリイメージの中から抽出するためにJPCERT/CCで作成し、分析業務に利用しているツール「impfuzzy f...

-

ショートカットファイルはシェルリンクとも呼ばれ、アプリケーションを起動したり、OLEのようなアプリケーション間連携を実現したりするための仕組...

-

ほとんどの標的型攻撃では、マルウエアに感染して侵入された端末は1台にとどまらず、横断的に他の端末そして重要なサーバーも侵入されていきます。こ...

-

以前の記事「Internet Explorerの拡張保護モード」 (2015年8月) では、拡張保護モードを有効にして64bitモードで動作...

-

近年の標的型攻撃では、ネットワーク内のマシンをマルウエアに感染させ、そのマシンを足掛かりに、ネットワーク内の様々なマシンへ侵入あるいはマルウ...

-

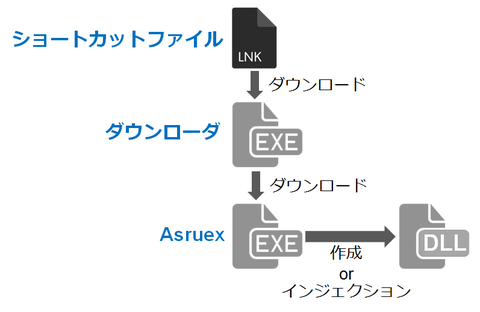

JPCERT/CCでは、2015年10月頃から、不正なショートカットファイルが添付されたメールが宛先の組織を絞り込んで送信されていることを確...

-

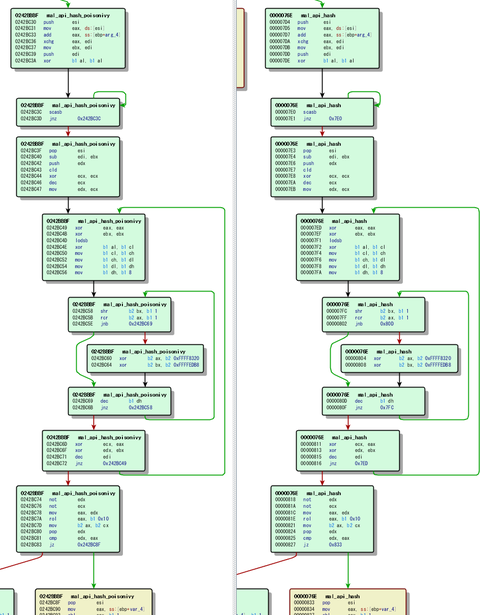

一般に、マルウエア検体の調査は、既知のマルウエアかどうかを判別することから始めます。データベース化された多数の既知のマルウエアと調査検体との...